- Cryptopro linux удалить полностью

- Rosa crypto tool

- Trusted esign

- В каких случаях cspclean использовать не следует

- Добавление сертификатов через криптопро

- Импорт персонального сертификата[править]

- Инструменты криптопро — кроссплатформенный графический интерфейс (cptools)[править]

- Как пользоваться криптопро для линукс

- Как удалить сертификат встроенными средствами windows

- Как удалить сертификат эп в linux

- Когда сертификаты лучше не удалять

- Криптопро для linux

- Криптопро для windows 10

- Криптопро эцп browser plug-in[править]

- Можно ли восстановить сертификат после удаления

- Настройка «криптопро» csp

- Настройка оборудования[править]

- Настройка работы с рутокен эцп 2.0

- Операционные системы astra linux

- Особенности работы с токенами[править]

- Отключение цифровой подписи в windows 10

- Подписание документа эцп

- Подпись средствами «криптопро csp»

- Полное удаление криптопро с очисткой реестра и следов в системе

- Причины удаления криптопро

- Проверка подписи эцп

- Проверка цепочки сертификатов[править]

- Прописывание путей к исполняемым файлам[править]

- Просмотр сертификатов[править]

- Работа с сертификатами в token-manager[править]

- Резюме

- Совместимость[править]

- Создание и проверка эцп в gost-crypto-gui[править]

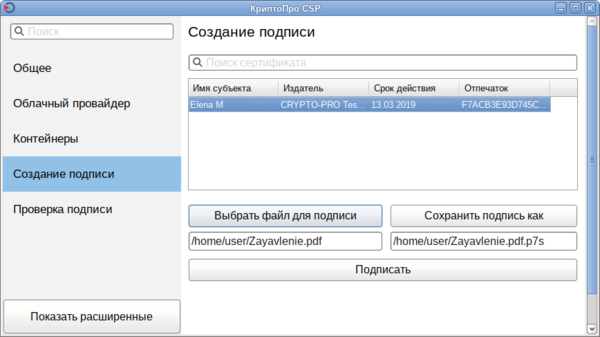

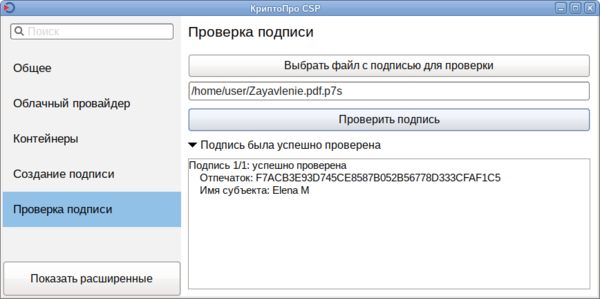

- Создание и проверка эцп с использованием cptools[править]

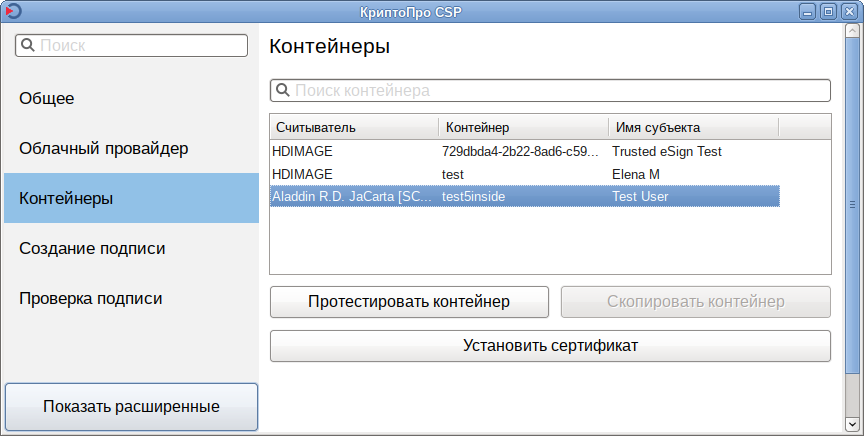

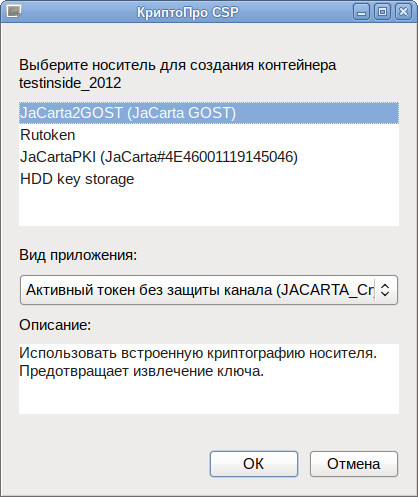

- Создание контейнера[править]

- Создание подписи[править]

- Удаление лицензии

- Удаление с помощью утилиты cspclean криптопро

- Удаление стандартным способом

- Управление сертификатами

- Управление считывателями[править]

- Установка крипто про 4.0 для линукс и других операционных систем

- Установка криптопро csp[править]

- Установка криптопро в astra linux

- Установка программы

- Экспорт контейнера и сертификата на другую машину[править]

- Экспорт сертификатов на другую машину[править]

- Электронная подпись[править]

Cryptopro linux удалить полностью

Добрый день! Уважаемые читатели и гости крупнейшего IT блога рунета pyatilistnik.org. Продолжаем наше изучение программ для работы с электронными цифровыми ключами (ЭЦП). В прошлый раз я вам подробно рассказал «Как установить сертификат в реестр с CryptoPRO» и «Как перенести сертификаты Криптопро на другой компьютер», тема оказалась востребованной и сегодня, я бы хотел осветить вопрос, каким образом можно осуществить полное удаление КриптоПРО, чтобы не осталось следов и хвостов от программы, рассмотрим для чего, это может вам понадобиться и в каких ситуациях.

Rosa crypto tool

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2022 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0.2.2.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

На порядок проще использовать; — Отсутствуют различные параметры подписи.

Исходный код программы доступен в публичном репозитории на ABF: abf.io/uxteam/rosa-crypto-tool-devel Система контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

Trusted esign

Второй продукт, про который мы поговорим, это Trusted eSign от компании “Цифровые технологии”. Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ».

Главное, не путать этот продукт с Trusted.eSign – web-сервисом по работе с подписью этой же компании.

К сожалению, продукт пока доступен только в виде deb пакета для 64-битных систем. С чем связано такое ограничение, непонятно. Будем надеяться, что в ближайшее время компания выпустит и rpm пакет, а также версии для 32-битных дистрибутивов Linux.

Скачиваем с официального сайта deb-пакет и устанавливаем командой:

Запускаем Trusted eSign.

Сразу видно, что разработка не обошлась без дизайнера. Никакого сарказма. Все действия делаются просто и логично, а внешний вид радует глаз. К сожалению, большинство средств и программ в области ИБ от российских разработчиков разработаны без привлечения UX-специалистов и дизайнеров и заставляют своих пользователей страдать и плакать кровавыми слезами.

Но вернемся к подписи.

Выбираем раздел “Электронная подпись”:

Выбираем «Сертификат для подписи»:

Выбираем файлы для подписи и жмем «Подписать»:

Что под капотом? Процитирую с сайта: “Приложение создано на современном движке Electron, для вызова криптографических операций применяется библиотека OpenSSL. Совместимо с СКЗИ “КриптоПро CSP 4.0” и поддерживает все криптографические алгоритмы, реализованные в нем.” Для тех, кто ещё не в курсе Electron — это фреймворк для создания десктопных приложений на платформе node.js.

Сравним Trusted eSign с Rosa crypto tool:

Более удобный и красивый интерфейс — Платная лицензия

В каких случаях cspclean использовать не следует

Утилита CSPClean подходит не для всех ситуаций, когда необходимо удалить КриптоПро. Её не рекомендуется использовать, если:

- на компьютер установлены компоненты КриптоПро УЦ;

- на ПК установлено приложение КриптоАРМ.

Если вы только планируете оформить электронную подпись, проконсультируйтесь с нашими специалистами. Для этого оставьте ваши контактные данные на нашем сайте . Вам помогут подобрать подходящий тариф и объяснят, что нужно для получения сертификата ЭП в УЦ «Астрал-М». Приобрести лицензию для программы КриптоПро CSP можно также в нашем удостоверяющем центре.

Поговорим немного про средства электронной подписи (ЭП) с использованием отечественных ГОСТ-алгоритмов в Linux. Несмотря на то, что различные средства и интерфейсы по работе с ЭП в Linux развиты даже лучше, чем в Windows, использовать их не так просто.

Такое положение вещей сохранялось последние несколько лет. Но с конца 2022 года ситуация изменилась в лучшую сторону. Появилось сразу два продукта, которые позволяют работать с электронной подписью по стандарту ГОСТ и шифрованием без использования консоли – это Rosa Crypto Tool и Trusted eSign.

«КриптоПро CSP» под Linux — неоднозначный продукт. С одной стороны, это одно из самых распространенных и мощных сертифицированных средств по работе с криптографией как в Windows, так и в Linux. С другой стороны, для простого человека пользоватся его интерфейсами даже в Windows не так-то просто.

Для настройки нам понадобится:

- Любимый дистрибутив Linux. Я использовал Ubuntu Linux 16.04 LTS и ROSA Fresh GNOME R8;

- Сертифицированная версия КриптоПро CSP 4.0 R2 для Windows, UNIX и macOS;

- Рутокен ЭЦП 2.0.

Добавление сертификатов через криптопро

Для корректной реализации КЭЦП персональные сертификаты квалифицированной электронно-цифровой подписи (СКЭЦП, СЭЦП), полученные в УЦ и записанные на ключевой носитель (токен), необходимо добавить в хранилище на своем компьютере.

На одном ПК может находиться несколько ваших личных сертификатов. Всякий раз, когда нужно поставить ЭП, система будет открывать каталог со списком, откуда пользователь сам выбирает нужный СКЭЦП.

Последние релизы CryptoPro наделены функцией автоматической установки персональных сертификатов на жесткий диск компьютера:

- зайдите в систему под правами администратора и подключите к ПК USB-носитель;

- запустите программный модуль через меню «Пуск» → «Панель управления» → «CryptoPro CSP»;

- в рабочем окне программы откройте закладку «Сервис» и выберите опцию просмотра СКЭЦП в контейнере;

Далее открывается Мастер импорта сертификатов. Подтвердите согласие на операцию кнопкой «Далее». В следующей форме установите в настройках автоматический выбор хранилища для записи сертификата. Личные СКЭЦП сохраняются в папку «Личное», корневые сертификаты от УЦ — в «Доверенные».

Для завершения процедуры нажмите «Готово» и закройте окно кнопкой «Ок».

Импорт персонального сертификата[править]

Вы можете импортировать собственный сертификат в локальный считыватель HDIMAGE.

Если у вас нет сертификата, самое время его создать:

Допустим, мы пошли по первому пути и создали сертификат web-server (делать это строго под правами root):

Сертификат по умолчанию будет лежать в /var/lib/ssl/certs/web-server.cert, а ключ — в /var/lib/ssl/private/web-server.key

Для импорта потребуется файл сертификата и закрытый ключ в контейнере PKCS#12.

Создадим для нашего ключа и сертификата необходимый контейнер:

Примечание: При создании контейнера будет дважды запрошен пароль для экспорта. По соображениям безопасности вводимые символы не показываются. После ввода каждого пароля нажимайте Enter.

Проверка созданного контейнера (при запросе введите пароль, введённый в предыдущей команде):

И сертификат и ключ попали в контейнер.

После генерации сертификата проверим наличие считывателя:

Для импорта сертификата в КриптоПро используйте программу certmgr. В нашем случае:

Если Вам необходимо импортировать сертификат с токена:

Если контейнер защищен паролем используйте ключ -pin <пароль>

Инструменты криптопро — кроссплатформенный графический интерфейс (cptools)[править]

В версии КриптоПРО 5 появилась графическая утилита для работы с сертификатами — cptools.Для использования cptools необходимо установить пакет cprocsp-cptools-gtk из скачанного архива:

После этого её можно запустить из консоли:

С её помощью можно установить сертификат из токена в хранилище uMy:

Как пользоваться криптопро для линукс

Основной недостаток утилит «КРИПТО-ПРО» для Линукс заключается в том, что это консольные продукты. Они идеально подходят для автоматизации, но обычным пользователям гораздо комфортнее работать с графическим интерфейсом.

До недавнего времени заверка документов КЭЦП в Линукс была возможна только с помощью текстовых команд. Сегодня на рынке представлены специальные продукты, которые позволяют реализовывать функции ЭЦП и без консоли. Компания «Цифровые технологии», выпустившая программу КриптоАрм для Windows, создала такое же удобное приложение для Linux — Trusted eSign (КриптоАРМ Linux).

Как удалить сертификат встроенными средствами windows

Удалить сертификат электронной подписи с помощью средств Windows можно двумя способами: в браузере Internet Explorer и в менеджере сертификатов.

Чтобы удалить сертификат в интернет-браузере:

Зайдите в Internet Explorer.

Откройте раздел «Сервис» и выберите в нем пункт «Свойства браузера».

Перейдите во вкладку «Содержание» и нажмите на кнопку «Сертификаты».

В списке сертификатов выберите нужный и удалите его с помощью одноименной кнопки.

В этом случае удаляется только сертификат открытого ключа — общедоступная часть ЭП, а закрытый ключ останется на носителе (токене или компьютере). Система не будет показывать этот сертификат в общем списке, но при желании его можно вернуть. Для этого запросите сертификат открытого ключа в удостоверяющем центре, в котором получали электронную подпись.

Если же вы хотите удалить сертификат ЭП полностью, используйте менеджер сертификатов:

Откройте меню «Пуск».

В строке «Выполнить» введите команду «certmgr.exe» и нажмите кнопку ввода.

В списке сертификатов выберите тот, который хотите удалить и нажмите на него правой кнопкой мыши.

В контекстном меню выберите пункт «Удалить» и подтвердите это действие.

Как удалить сертификат эп в linux

В отличие от Windows, на Linux нет встроенного менеджера сертификатов, и, чтобы удалить сертификат ЭП, нужно использовать специальные программы. Порядок действий в таких программах схожий, однако некоторые команды, которые нужно ввести в терминал, могут отличаться. Мы расскажем, как удалить сертификат с помощью одной из самых распространенных программ — Mono.

Запустите терминал (командную строку) и введите команду certmgr –list.

В списке сертификатов найдите тот, который хотите удалить и скопируйте его название.

Введите команду «certmgr -del -c -m» и через пробел вставьте название нужного сертификата. Например, certmgr -del -c -m 0000.cer, где «0000.cer» — название сертификата.

Когда сертификаты лучше не удалять

Удалять сертификат ЭП можно по разным причинам, например, когда его хозяин планирует сменить компьютер и стирает с него все личные данные. Однако, в некоторых случаях этого лучше не делать. Либо перед удалением скопировать сертификат на другой носитель.

Если у сертификата ЭП истек срок действия, не спешите его удалять. Подписать документ таким сертификатом не получится, но с его помощью по-прежнему можно расшифровать старые документы.

Правительство регулирует сроки хранения некоторых бухгалтерских, кадровых и налоговых документов. Например, договоры, счета-фактуры и налоговые декларации нужно хранить пять лет. Если эти документы электронные, то вместе с ними нужно хранить и сертификат ЭП, которым они подписаны.

Открыть документы, зашифрованные старым сертификатом ЭП, с помощью нового сертификата не получится — даже если новый сертификат выдан на того же человека.

Криптопро для linux

Судя по многочисленным отзывам пользователей Linux, версия КриптоПро для этой ОС — неоднозначное решение. С одной стороны, это самое функциональное средство криптозащиты для работы с ЭП. Но если в Windows с использованием СКЗИ не возникает существенных проблем, то с Linux обычному пользователю справиться очень сложно.

CryptoPro CSP для Линукс — это консольный продукт с текстовым интерфейсом, лишенный графических средств управления.

Инсталляцию и настройку программы на ПК рекомендуется доверить системному администратору.

Криптопро для windows 10

Программа CryptoPro CSP от российского разработчика ПО «КРИПТО-ПРО» признана лидером в сегменте криптографического ПО (наряду с ViPNet).

СКЗИ обеспечивает выполнение процессов криптошифрования, которые и лежат в основе генерации КЭП. Без этой вспомогательной программы невозможно создать ЭЦ, зашифровать файл, защитить от последующих корректив посторонними лицами, обеспечить целостность и предотвратить компрометацию важных сведений.

Бесплатный дистрибутив с утилитой можно получить на официальном ресурсе:

В течение 90 дней с момента инсталляции программы доступен бесплатный пробный период, чтобы пользователь смог оценить возможности ПО. По окончании демо-периода необходимо купить лицензию (на 12 месяцев или бессрочную). Заказать ее можно непосредственно у разработчика или дистрибьютора в своем регионе.

Одну лицензию можно использовать только на одном АРМ.

Криптопро эцп browser plug-in[править]

Внимание! Последняя доступная версия плагина КриптоПро ЭЦП Browser plug-in 2.0 требует КриптоПро 4.0. С более ранними версиями КриптоПро плагин не работает и конфликтует.

КриптоПро ЭЦП Browser plug-in предназначен для создания и проверки электронной подписи (ЭП) на веб-страницах с использованием СКЗИ «КриптоПро CSP».

Плагин проверки ЭЦП для браузера требует установленного КриптоПро CSP, пакета cprocsp-rdr-gui-gtk из его комплекта и расширения для браузера CryptoPro Extension for CAdES Browser Plug-in (для работы в Firefox версии 52 и выше).

Для установки плагина:

Можно ли восстановить сертификат после удаления

Электронная подпись — важный инструмент, который хранит конфиденциальные данные пользователя. Чтобы защитить эти данные, удаленные сертификаты стираются из памяти компьютера безвозвратно. Они не попадут в «Корзину», и восстановить их с помощью специальных программ не получится. Таким образом производитель защищает пользователя от действий мошенников.

Восстановить можно только открытую часть сертификата ЭП которая хранилась в контейнере вместе с закрытым ключом. Например, если вы случайно удалили сертификат из браузера, то можете переустановить его с помощью программы КриптоПро.

Если же вы случайно удалили закрытый ключ ЭП, восстановить его не получится. Однако, если у вас есть копия сертификата ЭП и закрытого ключа на токене или флешке, вы можете заново записать их на компьютер.

Если же копии файлов подписи нет, то придется получать новый сертификат подписи в УЦ. В этом случае придется посетить офис УЦ лично. Если в вашем тарифе нет услуги перевыпуска сертификата, получение нового сертификата будет платным.

Обратите внимание, что открыть зашифрованный документ можно только тем сертификатом, которым его подписывали. Перевыпущенный сертификат ЭП не откроет старые документы.

Источник

Настройка «криптопро» csp

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3.x. А современная версия «КриптоПро CSP» 4.

Приступаем к настройке.

Распаковываем «КриптоПро CSP» для Linux:

Далее у нас есть 2 варианта – автоматическая установка и установка вручную. Автоматическая установка запускается командой:

Здесь надо отдать должное разработчикам «КриптоПро» – автоматическая установка для большинства дистрибутивов отрабатывает успешно. Хотя бывают и нюансы. Например, если у вас не хватает некоторых пакетов, то установка будет успешно завершена, хотя некоторый функционал работать не будет.

Если что-то пошло не так, или вы по тем или иным причинам хотите использовать установку в ручном режиме, то вам необходимо выполнить:

Для установки пакетов в ROSA используйте urpmi, вместо dpkg -i.

Устанавливаем лицензию для «КриптоПро CSP» для Linux и проверяем, что все работает нормально:

Мы должны получить что-то вроде:

Настройка оборудования[править]

Настройка устройств хранения (носителей) и считывания (считывателей) ключевой информации и датчиков случайных чисел.

Считыватели (readers) — устройства, предназначенные для чтения ключей. К считывателям относится считыватели дискет (FAT12), считыватели флеш-накопителей (FLASH), считыватели смарт-карт и токенов, считыватель образа дискеты на жестком диске (HDIMAGE) и др.

Ключевые носители (media) являются местом хранения электронной подписи. В качестве носителя ключевой информации могут использоваться: защищенный флэш-накопитель (токен) (Рутокен, JaCarta, ESMART и др.), смарт-карта, флэш-накопитель, дискета.

Ключевые контейнеры — это способ хранения закрытых ключей, реализованный в КриптоПро. Их физическое представление зависит от типа ключевого носителя (на флеш-накопителе, дискете, жестком диске это каталог в котором хранится набор файлов с ключевой информацией; в случае со смарт-картами — файлы в защищенной памяти смарт-карты).

Встроенный в «КриптоПро CSP» датчик случайных чисел (далее ДСЧ) используется для генерации ключей.

Для смарт-карт: ключи дополнительно защищаются кодом доступа к защищенной памяти смарт-карты (PIN). При всех операциях с защищенной памятью (чтение, запись, удаление…) требуется вводить PIN.

Для других носителей: для повышения безопасности на контейнер можно установить пароль.

Настройка работы с рутокен эцп 2.0

Сделаем небольшое отступление. Для работы с электронной подписью и шифрованием нам не обойтись без ключевых пар и сертификатов. Надежное хранение закрытых ключей – один из основных факторов безопасности. А более надежных средств хранения, чем токен или смарт-карта, человечество пока не придумало.

Для работы с токенами в ОС Linux есть масса различных средств и драйверов. Для описания всех этих средств понадобится отдельная статья. Поэтому я не буду подробно описывать, как это работает, и почему нам нужны именно эти пакеты.

Устанавливаем пакеты для работы с Рутокен ЭЦП 2.0:

Нам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

Операционные системы astra linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа; 2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении.

Особенности работы с токенами[править]

При входе в ЕСИА с помощью Rutoken S не находится приватная часть ключа. В журнале ifc появляется строка:

IFC:do_work_sign_cms:ERROR:get_priv_key_by_id error:ifc_sign_cms.c:110

Для этого надо перенести приватный ключ в локальное хранилище и задействовать его:

для AltLinux9.2 КриптоПро5 Rutoken S — если cptools не читает ключ.

Добавить группу, если в журнале ошибки по отсутствию групп

добавить в файл

строку

И закоментировать в файле

строку

После внесения изменений перезагрузить службу

Отключение цифровой подписи в windows 10

Как правило, СЭЦП выдается на 12 месяцев. Просроченные сертификаты рекомендуется удалять из реестра, чтобы не занимать место в хранилище. Отключение (удаление) сертификата цифровой подписи в Windows 10 занимает не более 2 минут:

- запустите криптопровайдер через меню «Пуск»;

- выберите вкладку «Сервис» → «Удалить контейнер»;

- в открывшемся каталоге выберите сертификат для удаления;

- подтвердите действие кнопкой «Готово» и нажмите «Ок».

Ранее удаленный из системы сертификат восстановить нельзя. Он не попадает в корзину и не резервируется, а навсегда исчезает из реестра.

1. Задай вопрос нашему специалисту в конце статьи.

2. Получи подробную консультацию и полное описание нюансов!

3. Или найди уже готовый ответ в комментариях наших читателей.

Подписание документа эцп

Пример создания ЭЦП (по SHA1 Hash):

| [ReturnCode: x] | Описание | Возвращаемый код завершения в баше $? |

|---|---|---|

| 0 | успешно | 0 |

| 0x8010006b | Введен неправильный PIN | 107 |

| 0x2000012d | Сертификат не найден | 45 |

| 0x20000065 | Не удалось открыть файл | 101 |

Подпись средствами «криптопро csp»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

- Отсутствие хорошей документации;

- Отсутствие графического интерфейса.

Здесь, my — параметр, в котором надо указать часть Common Name сертификата для подписи; detached — позволяет создать открепленную подпись; alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи.

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

Такой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

Полное удаление криптопро с очисткой реестра и следов в системе

С причинами мы с вами разобрались, переходим от теории к практике. Как я и писал в заголовке статьи, сам процесс не займет много времени и с ним можно справиться и за 1-2 минуты, если есть все подготовительные действия и набор утилит.

Что будет в нашем арсенале для очистки следов от CryptoPRO CSP:

- Встроенная консоль панели управления Windows «Программы и Компоненты», через которую мы удалим саму утилиту.

- Утилита Ccleaner и Privazer, для очистки реестра Windows

- Утилита очистки следов установки КриптоПро CSP от самой КриптоПРО

Чтобы удалить КриптоПРО CSP полностью с компьютера, откройте «Программы и Компоненты», этот пункт находится в панели управления Windows. Быстро в него попасть можно нажав клавиши WIN и R одновременно, вызвав тем окно выполнить, введя в нем сокращенное название, этой оснастки:

Находим в списке установленных программ КриптоПРО CSP, у меня это версия 4.0.9842, и выбираем пункт «Удалить».

Ставим галку «Больше не показывать это диалоговое окно» и нажимаем да.

Начнется процесс удаления программы КриптоПРО с компьютера. По окончании которого вас уведомят, что необходима перезагрузка системы,

отправляем ваш Windows 10 или какой там у вас в ребут.

Далее продолжаем удаление КриптоПРО полностью и без остатков, для этого мы воспользуемся утилитой Ccleaner. Открываем ее, оставляем режим «Очистка» и нажимаем кнопку «Очистка», проставьте галки в пункте система как у меня.

Утилита отработает и удалит оставшиеся файлы от CryptoPRO CSP, до которых сможет достать. Далее переходим в пункт «Реестр».

Нажимаем кнопку «Поиск проблем», этим мы сможем отыскать оставшиеся кусты в реестре Windows, относящиеся к КриптоПРО.

Будет произведен поиск и представлены результаты, что можно исправить и удалить, нажимаем «Исправить выбранное».

Нажимаем кнопку «Исправить отмеченные», как только Ccleaner все удалит, повторите поиск до тех пор пока не будет все чисто, это позволит произвести полное удаление КриптоПРО CSP с очисткой реестра.

Ну и осталось пройтись еще специальной утилитой от разработчиков. Качать ее можно по ссылке ниже ,единственное нужна регистрация.

Запускаем утилиту cspclean.exe (Аварийного удаления КриптоПро CSP). У вас откроется окно командной строки, в которой вам предложат полностью удалить КриптоПРО в Windows 10, соглашаемся с этим и нажимаем да.

Утилита cspclean.exe начнет очищать все следы данной утилиты, по завершению чего она просто закроется, не показав ни какое сообщение.

Если вы думаете, что удаление КриптоПРО завершено, то еще нет остался один шаг, так сказать шлифовка. У нас еще остался кэш установки данной утилиты. Чтобы его найти, вам необходимо включить скрытые папки Windows и перейти в папку:

Вроде бы папка весит 37 мегабайт, но зачем нам лишний мусор. На этом полное удаление КриптоПРО CSP, можно считать оконченным. Остались вопросы пишите их в комментариях.

Источник

Причины удаления криптопро

Давайте рассмотрим ситуации, когда вам нужно будет деинсталлировать этот программный продукт:

- Я очень часто в своей практике видел ситуация, что на разных операционных системах, загадочным образом переставала работать возможность устанавливать или удалять программы, выскакивали разные ошибки, например, «Windows installer service could not be accessed» или ошибка 0x80070422. Список большой, но все сводилось к тому, что в системе был установлен CryptoPRO, чаще всего старой версии, и его удаление исправляло ситуацию. Можно этот метод назвать аварийным удалением КриптоПРО CSP).

- Удаление КриптоПРО может быть необходимо в случае, когда вы его уже не хотите использовать, по любым причинам, и вы хотели бы полностью очистить ваш компьютер от него, чтобы не засорять систему лишними программами.

- Вы переходите на другой продукт по работе с ЭЦП

Проверка подписи эцп

Для верифицирования сертификатов нужен сертификат удостоверяющего центра и актуальный список отзыва сертификатов, либо настроенный для этого revocation provider.

Корневой сертификат УЦ, список отзыва сертификата является одним из реквизитов самого сертификата.

Проверка конкретной подписи из локального хранилища по его хешу:

Проверить, взяв сертификат из file1.sig , подпись файла file2.sig . Практически, надо использовать один и тот же файл:

| [ReturnCode: x] | Текст | Описание | Возвращаемый код завершения в баше $? |

|---|---|---|---|

| 0 | Успешно | 0 | |

| 0x80091004 | Invalid cryptographic message type | Неправильный формат файла | 4 |

| 0x80091010 | The streamed cryptographic message is not ready to return data | Пустой файл | 16 |

Проверка цепочки сертификатов[править]

Внимание! В кэше сертификатов для выпущенного сертификата должны присутствовать корневые сертификаты удостоверяющих центров. В противном случае он будет недоступен в плагине для браузера!

Таблица 4. Сертификаты популярных удостоверяющих центров.

Для проверки можно скопировать персональный сертификат в файл:

cryptcp -copycert -dn "CN=Иванов Иван Иванович" -df tt.cer

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2022.

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект:11223344556, 102301111222, Пр-т Победы 14 кв.3, 39 Калининградская обл., Калининград, RU, ivanov@mail.mail, Иван Иванович, Иванов, Иванов Иван Иванович

Действителен с 21.02.2022 13:16:38 по 21.05.2022 13:26:38

Цепочки сертификатов проверены.

Копирование сертификатов завершено.

[ErrorCode: 0x00000000]

Из вывода следует, что все сертификаты есть в цепочке сертификатов.

Если же команда возвращает «Цепочка сертификатов не проверена для следующего сертификата:» или другую ошибку:

(нажмите C и Enter, чтобы выйти).

Можно запустить вышеуказанную команду с отладкой цепочки:

То есть нам надо установить сертификат УЦ с CN=uc skb kontur (root):

После этого:

Всё в порядке и сертификат виден в плагине Cades.

Прописывание путей к исполняемым файлам[править]

Утилиты КриптоПро расположены в директориях /opt/cprocsp/sbin/<название_архитектуры> и /opt/cprocsp/bin/<название_архитектуры>.

Чтобы каждый раз не вводить полный путь к утилитам КриптоПро:

- после установки пакета cryptopro-preinstall начните новый сеанс пользователя в консоли;

Примечание: Не работает для суперпользователя.

или

- выполните от имени пользователя, который будет запускать команды (будет действовать до закрытия терминала):

Внимание! Если установлен пакет mono или mono4-devel, может быть конфликт по имени утилиты certmgr

Просмотр сертификатов[править]

Для просмотра установленных сертификатов можно воспользоваться командой:

$ certmgr -list

Certmgr 1.1 (c) "Crypto-Pro", 2007-2022.

program for managing certificates, CRLs and stores

=============================================================================

1-------

Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Subject : CN=Test User5, E=cas@altlinux.org

Serial : 0x120012447FA7E652B76808CD7900000012447F

SHA1 Hash : 0xcb8e7ca68bea0ffbbd84c326d565de68cd8a15f5

SubjKeyID : 6f7507353601d6d943f1406aae60c21ab65190e0

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 18/12/2022 13:41:38 UTC

Not valid after : 18/03/2022 13:51:38 UTC

PrivateKey Link : Yes

Container : HDIMAGE\test.0002EF8

Provider Name : Crypto-Pro GOST R 34.10-2001 KC1 CSP

Provider Info : ProvType: 75, KeySpec: 1, Flags: 0x0

CA cert URL : http://testca.cryptopro.ru/CertEnroll/test-ca-2022_CRYPTO-PRO Test Center 2.crt

OCSP URL : http://testca.cryptopro.ru/ocsp/ocsp.srf

CDP : http://testca.cryptopro.ru/CertEnroll/CRYPTO-PRO Test Center 2.crl

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]

Просмотр сертификатов в локальном хранилище uMy:

Просмотр сертификатов в контейнере:

Просмотр корневых сертификатов:

Работа с сертификатами в token-manager[править]

token-manager предоставляет графический интерфейс управления ключевыми носителями и сертификатами. С помощью этой программы можно:

- просматривать подключенные ключевые носители (токены);

- изменять PIN-код ключевого носителя;

- устанавливать, просматривать и удалять сертификаты;

- просматривать и устанавливать лицензию КриптоПро.

Резюме

Подведем итог. В конце 2022 – начале 2022 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов.

Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux.

Такое развитие не может не радовать, особенно когда это происходит под Linux.

Скопировать в корень дискеты или флэшки сертификат и приватный ключ (из каталога 999996.000 , 999996 — название (alias) контейнера):

Выполнить команду по копированию ключа с флэшки на диск, ключ попадет в пользовательское хранилище My .

Необходимо выполнять под пользователем, который будет использовать данный контейнер для подписи.

Совместимость[править]

По информации разработчика, с ALT Linux совместимы следующие продукты КриптоПро:

- КриптоПро CSP

- КриптоПро JCP

- КриптоПро HSM

- КриптоПро TSP

- КриптоПро OCSP

- КриптоПро ЭЦП Browser plug-in

- КриптоПро SSF

- КриптоПро Stunnel

- Браузер КриптоПро Fox

Примечание: В репозитории доступен пакет firefox-gost, аналогичный КриптоПро Fox, с патчем от КриптоПро.

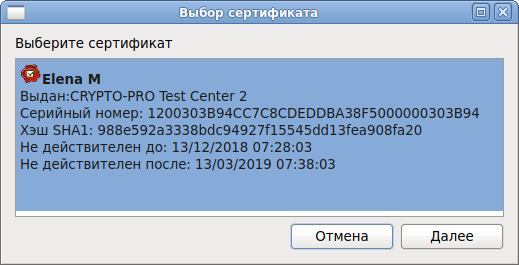

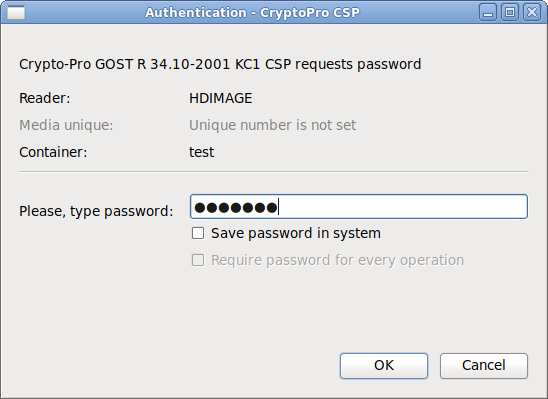

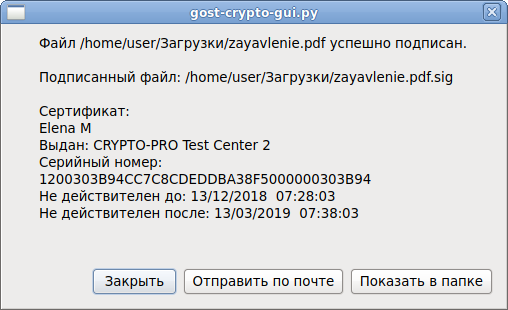

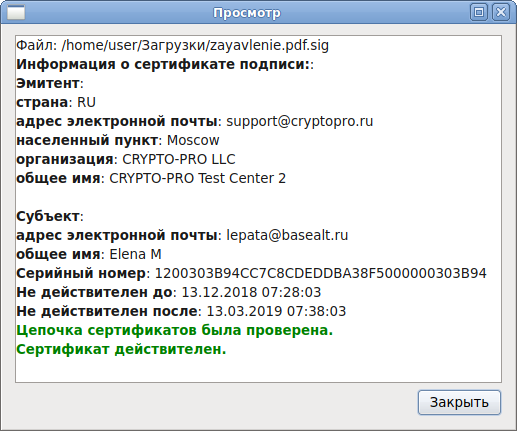

Создание и проверка эцп в gost-crypto-gui[править]

gost-crypto-gui — средство для создания электронной подписи и шифрования файлов.

Установить пакет gost-crypto-gui из репозитория можно, выполнив команду:

Запустить программу можно:

С её помощью можно подписывать и проверять подписи файлов:

Для создания электронной подписи файла необходимо:

- Нажать кнопку «Подписать файл(ы)».

- Выбрать файл, который необходимо подписать.

- Выбрать сертификат и нажать кнопку «Далее»:

- Ввести пароль на контейнер (если он был установлен):

- Появится сообщение о подписанном файле:

Опции ЭП настраиваются в меню «Опции» (параметр «Отсоединенная подпись» не работает???):

Для проверки электронной подписи следует:

- Нажать кнопку «Проверить подпись».

- Выбрать подписанный файл.

- Появится информация о сертификате подписи:

Создание и проверка эцп с использованием cptools[править]

Примечание: cptools доступна версии КриптоПро 5.

Запустить программу можно из консоли (должен быть установлен cprocsp-cptools-gtk из скачанного архива КриптоПро):

С помощью cptools можно подписывать и проверять подписи файлов.

Для создания электронной подписи файла необходимо:

- В левом меню выбрать пункт «Создание подписи».

- Выбрать файл, который необходимо подписать, нажав кнопку «Выбрать файл для подписи» (или ввести адрес файла в текстовое поле под кнопкой «Выбрать файл для подписи»).

- Изменить имя файла подписи, если оно вас не устраивает:

- Нажать кнопку «Подписать».

- Ввести пароль на контейнер (если он был установлен).

- Появится сообщение о подписанном файле: «Создание подписи завершилось успехом».

Для проверки электронной подписи следует:

- В левом меню выбрать пункт «Проверка подписи».

- Выбрать файл с подписью, нажав кнопку «Выбрать файл с подписью для проверки» (или ввести адрес файла в текстовое поле под этой кнопкой).

- Нажать кнопку «Проверить подпись».

- Появится информация о результате проверки:

Информацию о создании и проверки ЭЦП на веб-сайтах с помощью плагина КриптоПро можно найти в

руководстве разработчика КриптоПро ЭЦП Browser plug-in:

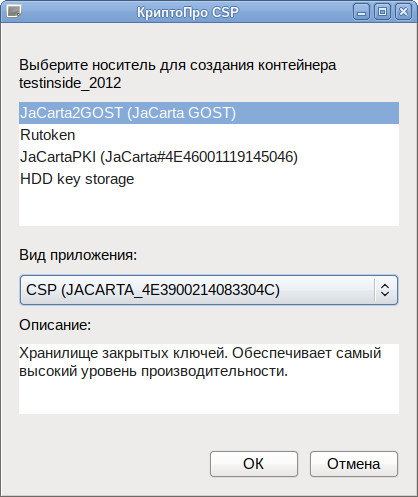

Создание контейнера[править]

Примечание: Для того, чтобы сертификат из контейнера можно было использовать через модуль pkcs11 (из пакета lsb-cprocsp-pkcs11) в браузере firefox-gost, необходимо создать его с -provtype 75 (поддержка ГОСТ-2001).

Внимание! C 1 января 2022 г. по указанию ФСБ РФ и Минкомсвязи всем аккредитованным УЦ запрещен выпуск сертификатов ЭП по ГОСТ 2001.

Ключи и запрос на сертификат необходимо формировать ГОСТ 2022.

Создадим контейнер с именем «test» в локальном считывателе HDIMAGE.

При установленном пакете cprocsp-rdr-gui-gtk будет показано графическое окно, где будет предложено перемещать указатель мыши или нажимать клавиши:

Примечание: Если такой пакет не установлен, будет предложено ввести любые символы с клавиатуры.

После этого будет предложено указать пароль на контейнер (можно указать пустой, тогда пароль запрашиваться не будет):

После указания пароля снова будет предложено перемещать указатель мыши.

Вывод команды:

CSP (Type:75) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 6679219

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2001 KC1 CSP

Container name: "test"

Signature key is not available.

Attempting to create a signature key...

a signature key created.

Exchange key is not available.

Attempting to create an exchange key...

an exchange key created.

Keys in container:

signature key

exchange key

Extensions:

OID: 1.2.643.2.2.37.3.9

OID: 1.2.643.2.2.37.3.10

Total: SYS: 0,030 sec USR: 0,160 sec UTC: 22,910 sec

[ErrorCode: 0x00000000]

Локальный контейнер создан.

В КриптоПро 5 появилась возможность интерактивно выбирать носитель и тип создаваемого контейнера. Теперь можно создавать неизвлекаемые контейнеры. Для этого необходимо выполнить команду, где testinside_2022 — имя контейнера:

Откроется окно выбора носителя и способа создания контейнера. Для некоторых носителей нет возможности выбрать способ создания контейнера (Рутокен S, JaCarta PKI):

Для некоторых носителей можно выбрать способ создания контейнера (Рутокен ЭЦП, JaCarta-2 PKI/ГОСТ).

Создание неизвлекаемого контейнера:

Создание обычного контейнера:

Создание подписи[править]

Для создания электронной подписи файла необходимо указать сертификат и имя подписываемого файла.

Для создания прикрепленной (attached) электронной подписи выполните команду:

Примечание: Проще всего для указания сертификата использовать адрес e-mail.

где

На выходе появится файл zayavlenie.pdf.sig, содержащий как сам подписываемый файл, так и электронную подпись.

Для создания открепленной (detached) подписи необходимо заменить ключ -sign на -signf:

Тогда рядом с оригинальным файлом будет лежать файл подписи — zayavlenie.pdf.sgn.

Удаление лицензии

После удаления лицензии вы не сможете её восстановить. Если планируете снова пользоваться КриптоПро данный пункт можно не выполнять.

1) Удаляем ветки реестра:КомпьютерHKEY_LOCAL_MACHINESOFTWAREClassesWOW6432NodeCLSID

Если информация была полезна поставьте, пожалуйста 👍 это лучшая мотивация для выпуска нового материала.

Вам может быть интересно:

Статьи помогут повысить Вашу компьютерную грамотность:

Удаление с помощью утилиты cspclean криптопро

Утилиты типа cleaner используются для полного удаления ПО, включая записи в реестре и прочие элементы программы, которые сохраняются на ПК при обычном удалении.

Чтобы удалить КриптоПро с помощью CSPClean, нужно сначала выполнить удаление стандартным способом через Панель управления, затем перезагрузить ПК. Чтобы выполнить очистку компьютера от неудаляемых элементов, нужно запустить файл cspclean.exe, затем снова перезагрузить ПК и повторно запустить CSPClean.

Удаление стандартным способом

Перед удалением КриптоПро убедитесь, что на ПК есть лицензии и сертификаты. При необходимости сохраните их. Чтобы удалить предыдущую версию программы:

- Откройте Панель управления.

- Выберите Программы → Программы и компоненты (если включён просмотр по категориям, Удаление программы).

- Выберите в списке КриптоПро CSP и нажмите Удалить.

Если при удалении возникают ошибки или повторная установка невозможна, удалите программу через специальную утилиту (cleaner).

Управление сертификатами

Чтобы просмотреть сертификаты на подключенных физических носителях, задайте в Терминале следующую команду:

/opt/cprocsp/bin/amd64/csptest -keyset-enum_cont -fqcn -verifyc

Для импорта персональных СЭЦП со всех ключевых USB-носителей выполняем команду:

Убедитесь, что сертификаты добавлены в хранилище с помощью команды:

/opt/cprocsp/bin/amd64/certmgr -list -store uMy

Сохраненные СЭЦП отобразятся в окне Терминала в виде списка.

Удаление сертификата из реестра:

/opt/cprocsp/bin/amd64/certmgr -delete -store umy

Подробные рекомендации по установке и настройке СКЗИ в Линукс представлены в разделе «Документация».

Управление считывателями[править]

Просмотр доступных (настроенных) считывателей:

Либо:

Инициализация считывателя HDIMAGE, если его нет в списке доступных считывателей (под правами root):

Считыватель HDIMAGE размещается на /var/opt/cprocsp/keys/<имя пользователя>/.

Для работы со считывателем PC/SC требуется пакет cprocsp-rdr-pcsc. После подключения считывателя можно просмотреть список видимых считывателей (не зависимо от того, настроены ли они в КриптоПро как считыватели, зависит только от того, какие установлены драйверы для считывателей):

Инициализация считывателя Aktiv Co. Rutoken S 00 00 (требуется, если считыватель есть в списке видимых считывателей и отсутствует в списке настроенных), в параметре -add указывается имя, которое было получено при просмотре видимых считывателей, в параметре -name — удобное для обращения к считывателю имя, например, Rutoken (под правами root):

Современные аппаратные и программно-аппаратные хранилища ключей, такие как Рутокен ЭЦП или eSmart ГОСТ, поддерживаются через интерфейс PCSC. За реализацию этого интерфейса отвечает служба pcscd, которую необходимо запустить перед началом работы с соответствующими устройствами:

Можно включить службу pcscd в автозапуск при загрузке системы:

Установка крипто про 4.0 для линукс и других операционных систем

КриптоПро CSP — самый популярный российский криптопровайдер (СКЗИ, криптографическая утилита) для генерации квалифицированной электронно-цифровой подписи (КЭЦП, КЭП). СКЗИ сертифицировано ФСБ и соответствует обновленному стандарту формирования и проверки ЭЦП — ГОСТ Р 34.10-2022.

В настоящее время есть три актуальных версии этого софта — 3.8, 4.0 и 5.0. Срок действия сертификата v.3.8 заканчивается в сентябре текущего года. Релиз 5.0 с расширенным набором опций на конец июля 2022 г. еще не сертифицирован и используется в тестовом режиме. Версия 4.0 регулярно обновляется и на текущий момент представлена уже 4-я сертифицированная сборка этого релиза (R4).

Криптографическая утилита функционирует в широком спектре операционных систем, и для каждой из них есть свои специфические нюансы. В этой статье подробно рассмотрим особенности использования Крипто Про для Линукс, Windows и Mac OS.

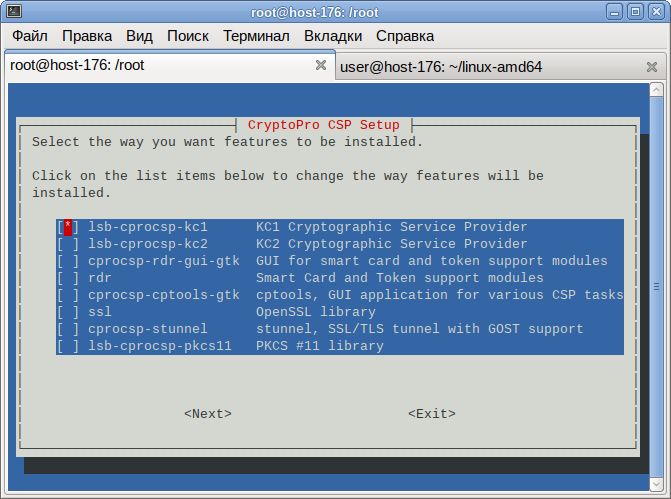

Установка криптопро csp[править]

Архив с программным обеспечением (КриптоПро CSP 4.0 R4 — сертифицированная версия, КриптоПро CSP 5.0 — несертифицированная) можно загрузить после предварительной регистрации:

linux-ia32.tgz (19,3 МБ, для i586) — для 32-разрядных систем (x86, rpm);linux-amd64.tgz (20,1 МБ, для x86_64) — для 64-разрядных систем (x64, rpm).

Внимание! По умолчанию при скачивании с сайта КриптоПро выдаётся лицензия на три месяца

1. Установите пакет cryptopro-preinstall:

- Этот пакет установит все требуемое для КриптоПро (включая инфраструктуру поддержки карт Рутокен S и Рутокен ЭЦП).

Примечание: Пакет cryptopro-preinstall вытягивает зависимости libpangox-compat, opensc, pcsc-lite, pcsc-lite-rutokens, pcsc-lite-ccid, newt52.

2. Распакуйте архив, скачанный с официального сайта КриптоПро:

Таблица 1. Описание необходимых пакетов КриптоПро.

3. Установите пакеты КриптоПро:

Примечание: Для 32-битной версии вместо последнего пакета — lsb-cprocsp-rdr-4*

Примечание: Если возникнут проблемы с отображением контейнеров на Рутокен S — удалите pcsc-lite-openct

Примечание: Для установки cprocsp-rdr-jacarta может понадобиться предварительно удалить openct.

Также можно выполнить установку КриптоПро, запустив ./install_gui.sh в распакованном каталоге и выбрав необходимые модули:

Примечания:

Примечания:

Внимание! Пакеты КриптоПро после обновления утрачивают работоспособность, так что рекомендуется удалить все пакеты и установить их заново.

Для обновления КриптоПро необходимо:

- Запомнить текущую конфигурацию:

- Удалить штатными средствами ОС все пакеты КриптоПро:

- Установить аналогичные новые пакеты КриптоПро.

- При необходимости внести изменения в настройки (можно просмотреть diff старого и нового /etc/opt/cprocsp/config[64].ini).

- Ключи и сертификаты сохраняются автоматически.

Установка криптопро в astra linux

В последние годы многие госслужбы и частные компании взяли курс на импортозамещение, все чаще выбирая Линукс в качестве операционной системы. Особую популярность среди российских пользователей получили аналоги этой ОС — Astra Linux, Rosa Linux, ГосЛинукс и др.

Процедуру установки КриптоПро рассмотрим на примере Astra Linux (ОС на базе ядра Линукс, используемая преимущественно в бюджетных учреждениях).

Чтобы загрузить дистрибутив для инсталляции СКЗИ, зайдите в «Центр загрузок», выберите сертифицированный релиз КриптоПро и deb-пакет для скачивания (с учетом разрядности ОС).

На СКЗИ для Линукс распространяются стандартные правила лицензирования и 3-месячный демо-период для ознакомления.

Распакуйте сохраненный на ПК архив с расширением tgz. Процесс установки осуществляется через консоль с помощью ввода специальных текстовых команд. Для инсталляции в Linux есть два варианта: вручную или автоматически. Рассмотрим второй способ:

- перейдите в папку с распакованным архивом и через контекстное меню выберите команду «Открыть в терминале»;

- запустите автоматическую инсталляцию CryptoPro командой sudo./install_gui.sh — откроется Мастер установки;

- навигацию в окне Мастера осуществляйте с помощью кнопки Tab — отметьте все доступные к установке компоненты клавишей Next и нажмите «Install».

По завершении процедуры в окне Терминала появится уведомление об успешной инсталляции.

Когда закончится демо-период, купите лицензию и введите ее номер в настройках с помощью команды:

Вместо Х укажите серийный номер из лицензионного соглашения.

Процедура инсталляции криптопровайдера для других версий ОС семейства Linux предполагает аналогичный порядок действий.

Установка программы

Вспомогательный компонент взаимодействует со всеми версиями Windows выше 2003. С полным списком поддерживаемых ОС можно ознакомиться в соответствующем разделе.

СКЗИ для Windows применима для большинства сфер электронного документооборота, где требуется юридически значимая информация, заверенная квалифицированной ЭЦП (КЭЦП):

- информационные госпорталы (ЕГАИС, ЕСИА и др.).;

- подача онлайн-отчетов в ФНС, ПФР, ФСС;

- онлайн-площадки для госзаказов и т.д.

Процедура установки КриптоПро для Windows 10 предполагает следующий порядок действий:

- запустить загруженный на ПК дистрибутив и нажать кнопку «Установить»;

- если лицензия еще не куплена, пропустить строку с серийным номером и нажать клавишу «Далее» (при наличии лицензии — ввести номер из соглашения);

- выбрать тип установки: «Обычная» — набор базовых функций, «Дополнительный опции» — формирование конфигурации вручную (для продвинутых пользователей);

- подтвердить операцию клавишей «Установить».

По завершении инсталляции рекомендуется перезапустить компьютер, чтобы изменения вступили в силу. Такой алгоритм действий применим для всех версий Windows.

После загрузки криптопровайдера остается инсталлировать драйвер USB-носителя, добавить сертификат в хранилище, настроить веб-браузер, и можно приступать к работе с ЭП.

Экспорт контейнера и сертификата на другую машину[править]

Если при создании контейнера он был помечен как экспортируемый (ключ -exportable), то его можно экспортировать на USB-диск:

При этом потребуется ввести пароль от контейнера ‘\.HDIMAGEtest_export’ и задать пароль на новый контейнер ‘\.FLASHtest_new’.

Просмотр списка контейнеров:

Экспортировать сертификат из локального хранилища в файл:

Скопировать сертификат на USB-диск:

Экспорт контейнера с USB-диска на жесткий диск:

Примечание: Экспорт сертификата на жесткий диск необходимо выполнять под пользователем, который будет использовать данный контейнер для подписи.

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My:

Экспорт сертификатов на другую машину[править]

Закрытые ключи к сертификатам находятся в /var/opt/cprocsp/keys.

Для экспорта сертификатов необходимо:

- Перенести ключи из /var/opt/cprocsp/keys на нужную машину в тот же каталог.

- Экспортировать сертификаты (их, количество можно определить, выполнив: certmgr -list, в примере сертификатов 3):

- Перенести файлы сертификатов (1.cer, 2.cer, 3.cer) на нужную машину.

- На машине, куда переносятся сертификаты, просмотреть какие контейнеры есть (должны появится контейнеры с первой машины):

- Связать сертификат и закрытый ключ:

- Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Cannot install certificate Public keys in certificate and container are not identical

- Если закрытого ключа нет, то просто поставить сертификат:

Электронная подпись[править]

Существуют два вида электронной подписи:

- прикреплённая (attached) — в результирующий файл упакованы данные исходного файла и подпись;

- откреплённая (detached) — подписываемый документ остается неизменным, подпись же сохраняется в отдельном файле. Для проверки отсоединенной подписи нужны оба файла, файл подписи и файл исходного документа.