- Activex

- Openssl-style

- Pkcs#11

- Библиотеки c собственным интерфейсом

- Браузерные плагины

- Запуск контрольной панели[править]

- Извлечение подписанного файла[править]

- Импорт персонального сертификата[править]

- Инструменты криптопро — кроссплатформенный графический интерфейс (cptools)[править]

- Криптопровайдеры

- Кроссбраузерные плагины

- Локальные прокси

- Настройка криптопровайдера[править]

- Настройка оборудования[править]

- Неправильный зарегистрированный набор ключей[править]

- Особенности работы с токенами[править]

- Получение сертификата в уц и его установка[править]

- При попытке создания запроса в лк появляется ошибка: «unable to create pkcs#10 request; ru.infotecs.mscapi.jni.mscryptoapiexception: cryptgenkey()» | инфотекс интернет траст

- Проверка версии[править]

- Проверка лицензии[править]

- Проверка подписи[править]

- Проверка цепочки сертификатов[править]

- Прописывание путей к исполняемым файлам[править]

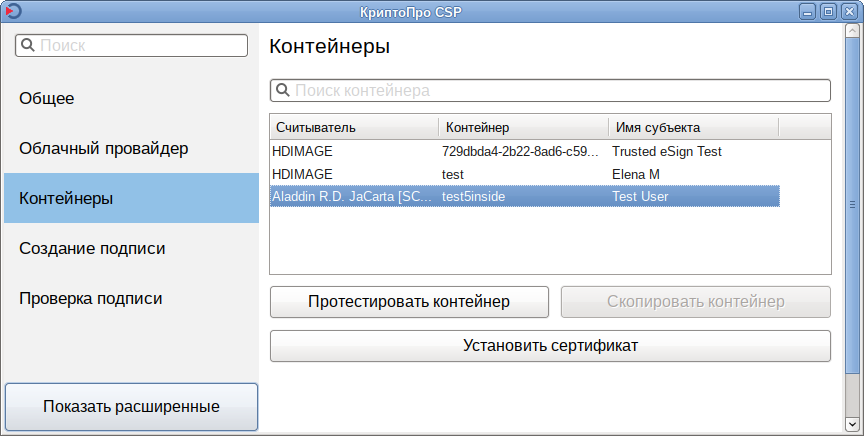

- Просмотр доступных контейнеров[править]

- Просмотр сертификатов[править]

- Работа с сертификатами в token-manager[править]

- Совместимость[править]

- Создание запроса на получение сертификата[править]

- Создание и проверка эцп в gost-crypto-gui[править]

- Создание и проверка эцп с использованием cptools[править]

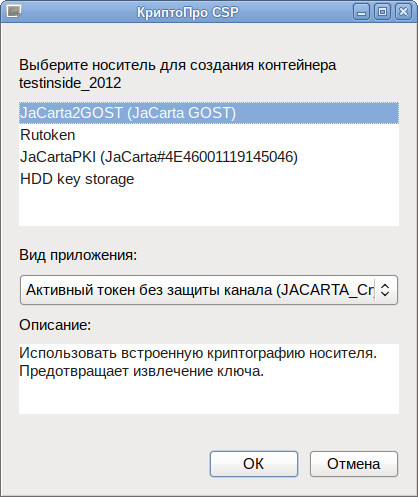

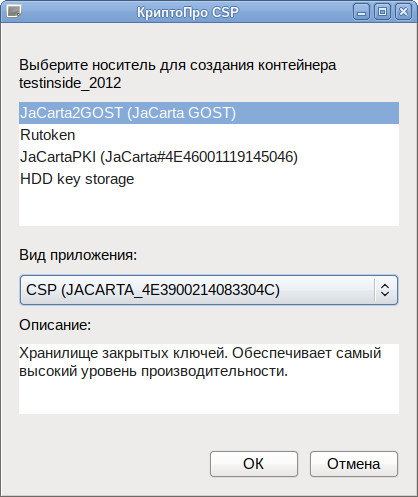

- Создание контейнера[править]

- Создание подписи[править]

- Удаление контейнера[править]

- Удаление сертификата[править]

- Управление дсч[править]

- Управление носителями[править]

- Управление сертификатами[править]

- Управление считывателями[править]

- Установка и запуск[править]

- Установка криптопро csp[править]

- Установка сертификата[править]

- Экспорт контейнера и сертификата на другую машину[править]

- Экспорт сертификатов на другую машину[править]

- Электронная подпись[править]

Activex

Для скриптов и браузеров Microsoft создала два основных клиентских компонента ActiveX, которые переводят функциональность CryptoAPI.

Остальные решения будут подробно рассмотрены в следующих статьях.

Openssl-style

Библиотека с открытым исходным кодом имеет удобный механизм для расширения других криптоалгоритмов и широкий спектр криптографических возможностей. Криптографический блок для множества различных приложений, OpenSSL.

Патчи для «гостя» многих приложений стали появляться после того, как в эту библиотеку был добавлен ГОСТ. СКЗИ разрабатываются и сертифицируются в некоторых организациях на основе OpenSSL, но есть продукты с «неявным» составом.

Pkcs#11

Универсальный кроссплатформенный интерфейс для токенов USB и смарт-карт предоставляется P KCS 11.

Функции разделены на:

В результате стандарт PKCS11 поддерживает полный набор криптопримитивов для реализации различных типов протоколов, включая TLS и PMCDES. ).

Некоторые из криптопримитивов могут быть реализованы программно, чтобы гарантировать их производительность.

Применить ГОСТ Р 34.10-2001 (ГОСТ 33.129) и ГТК 28147-89 к стандарту PKCSU11 начиная с версии 2.30 и до окончания срока его действия;

Производитель может работать с различными токенами благодаря P KCS12. Приложения, созданные с использованием CryptoAPI и OpenSSL, поддерживаются PKCSU11.

На рисунке показана совместимость приложений.

P KCS11 способен работать без поддержки аппаратного устройства, используя программное обеспечение для реализации криптографических алгоритмов и хранения данных в файловой системе.

Примеры включают PKCS11, который был включен в NSS (Mozilla), и специальные базы данных.

P KCSU11 был реализован Крипто-Про с использованием MS CryptoAPI.

Библиотека для мобильных платформ доступна в P IKCSU11. Библиотека Рутокен ЭЦП Bluetooth является альтернативой, позволяющей использовать гаджет на iOS и Android.

Библиотеки c собственным интерфейсом

Частные библиотеки предлагают уникальный API для внедрения программ. Добавьте следующее в этот список:

Браузерные плагины

Большинство браузеров поддерживают специальные расширения, называемые ActiveX для Internet Explorer и NPAPI plugin, которые позволяют вызывать нативные библиотеки из сценариев веб-страниц. AstraGeneca (Astrochemic Freeware) к Checker Browser Plug или Opera Sound System с поддержкой JavaScript и Android 2.0 — вот лишь несколько примеров широкого спектра продуктов, предлагаемых поставщиками веб-платформ в настоящее время.

Архитектурно эти плагины могут быть реализованы различными способами. Некоторые криптопровайдеры не нуждаются в установке дополнительных СКЗИ, поскольку используют в качестве ключа PKCS11-совместимые устройства. Существуют универсальные плагины, которые поддерживают различные аппаратные СКЗИ, а также основные криптопровайдеры.

Запуск контрольной панели[править]

Графическое изображение нуждается в цифровом дисплее.

Извлечение подписанного файла[править]

Для извлечения файла с данными из файла электронной подписи необходимо указать имя файла, в который будут извлечены данные, в конце команды проверки подписи:

Импорт персонального сертификата[править]

Собственный сертификат может быть импортирован находящимся рядом считывателем HDIMAGE.

Пришло время сделать сертификат, если у вас его ещё нет.

Допустим, мы пошли по первому пути и создали сертификат web-server (делать это строго под правами root):

Насколько мне известно, удаление произойдет в файле /var/lib/sl/1/203/384.key.

Чтобы импортировать контейнер PKCS, содержащий закрытый ключ и файл сертификата.

Создадим для нашего ключа и сертификата необходимый контейнер:

Примечание: Для экспорта контейнеров необходимо дважды ввести пароль экспорта. В целях безопасности вводимые символы не отображаются. После ввода каждого пароля нажмите Enter.

Когда появится запрос, введите пароль, который вы выбрали на предыдущем этапе входа, чтобы проверить созданный контейнер:

В пространстве для хранения, обозначенного для ключа автомобиля.

После генерации сертификата проверим наличие считывателя:

Используйте certmgr для импорта сертификатов в КриптоПро. программа в данном случае

Если необходим импорт сертификата из токена:

Используйте ключ -pin:password, если контейнер не имеет пароля.

Инструменты криптопро — кроссплатформенный графический интерфейс (cptools)[править]

В версии КриптоПРО 5 появилась графическая утилита для работы с сертификатами — cptools.Для использования cptools необходимо установить пакет cprocsp-cptools-gtk из скачанного архива:

После этого консоль можно использовать для его запуска:

С её помощью можно установить сертификат из токена в хранилище uMy:

Криптопровайдеры

Криптопровайдеры — это, как правило, цифровые инструменты. Криптопровайдер — это библиотека, которая предлагает эксклюзивный API и уникальную регистрацию библиотеки ОС для увеличения количества поддерживаемых криптоалгоритмов.

M S Windows предоставляет пользователям криптобиблиотеки и программы, использующие «российские» алгоритмы, которые переведены на русский язык.

Важно понимать, что не все СКЗИ одного типа работают в таблицах с полной функциональностью. Для получения более подробной информации о возможностях криптоинструментов следует обратиться к производителю.

Кроссбраузерные плагины

| Спецификация | — |

| Платформы | Семейство Windows, GNULinux, OS X |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL, OCSP (КриптоПро ЭЦП Browser plugin), TSP (КриптоПро ЭЦП Browser plugin) |

| Механизмы ЭЦП | Программный интерфейс для использования в JavaScript |

| Механизмы аутентификации | ЭЦП случайных данных |

| Механизмы “гостирования” TLS | — |

| Форматы защищенных сообщений | PKCS#7, CMS, XMLSec (КриптоПро ЭЦП Browser plugin), CADES (КриптоПро ЭЦП Browser plugin) |

| Интеграция с браузером | ActiveX (для IE) NPAPI |

| Мобильные платформы | не поддерживаются |

| Хранилища ключей | Реестр, файлы, USB-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации алгоритмов Через PKCS#11, через CryptoAPI |

| Приложения | Браузеры |

| Инсталляция | Программа установки, не требуются права системного администратора |

| Примеры (ГОСТ) | КриптоПро ЭЦП Browser plugin eSign-PRO КриптоПлагин Лисси Плагин портала госуслуг JC-WebClient Рутокен Плагин Плагин BSS КриптоАРМ Browser plugin |

Проблемы:

Плюсы:

Локальные прокси

Принимая незашифрованное соединение из приложения, создавая туннель TLS на удаленный сервер, а затем передавая уровень приложения между приложением и удаленным сервером, локальный прокси выполняет свои задачи.

Настройка криптопровайдера[править]

Команда CPConfig -defav -View_type позволяет просматривать различные типы криптопровидеров:

См. Характеристики подходящего типа поставщика услуг криптовалюты:

Настройка оборудования[править]

Настройка устройств хранения (носителей) и считывания (считывателей) ключевой информации и датчиков случайных чисел.

Считыватели — это инструменты, которые считывают ключи. В качестве считывателей выступают флеш-накопители (FLASH), флеш-карты, токены и другие устройства.

Электронные подписи хранятся на ключевых носителях. Вы можете перенести важные данные, используя смарт -карту, дискету или безопасный флэш -накопитель (токен).

В КриптоПро закрытые ключи хранятся в КК. В зависимости от типа ключевого носителя, это может быть каталог с коллекцией файлов, содержащих ключевую информацию на флэш-накопителях и дискетах, или это могут быть файлы в защищенной памяти в случае специальных карт.

Встроенный в «КриптоПро CSP» датчик случайных чисел (далее ДСЧ) используется для генерации ключей.

Для смарт-карт: ключи дополнительно защищаются кодом доступа к защищенной памяти смарт-карты (PIN). При всех операциях с защищенной памятью (чтение, запись, удаление…) требуется вводить PIN.

Для других носителей: для повышения безопасности на контейнер можно установить пароль.

Неправильный зарегистрированный набор ключей[править]

Второй и последующие пользователи многопользовательской системы могут столкнуться с проблемой 0x8009001A из-за нарушения прав доступа к файлу /var/opt/2cproccsp tmp.

У корневого суперпользователя своя собственная запись в ACL.

Особенности работы с токенами[править]

При входе в ЕСИА с помощью Rutoken S не находится приватная часть ключа. В журнале ifc появляется строка:

IFC:do_work_sign_cms:ERROR:get_priv_key_by_id error:ifc_sign_cms.c:110

Закрытый ключ можно использовать и хранить локально следующим образом:

Если CPTools не понимает файл, вы можете использовать его для Altlinux 9.2 и Rutoken S.

Добавить группу, если в журнале ошибки по отсутствию групп

Нажмите сюда, если хотите добавить файл в архив.

строку

И закоментировать в файле

строку

После внесения изменений перезапустите сервис.

Получение сертификата в уц и его установка[править]

Для получения сертификата от ЦС (на примере тестового ЦС КриптоПро) необходимо выполнить следующие действия:

При попытке создания запроса в лк появляется ошибка: «unable to create pkcs#10 request; ru.infotecs.mscapi.jni.mscryptoapiexception: cryptgenkey()» | инфотекс интернет траст

Одно объяснение может включать биологический генератор случайных чисел. Нажмите кнопку «Настроить HRS» и включите биологический датчик случайных чисел, если вы используете CryptoPro CSP.

В разделе «Датчик случайных чисел» необходимо выбрать биологический датчик, чтобы VIPNet CSP функционировал.

Проверка версии[править]

Проверить версию КриптоПро можно командой:

Проверка лицензии[править]

Опция Транзакции меню token-manager позволяет просмотреть дату истечения срока действия лицензии КриптоПро.

Выберите пункт Операции и введите CSP-лицензии в меню менеджера маркеров для добавления еще одной лицензии КриптоПро:

Проверка подписи[править]

Для проверки прикреплённой подписи выполните команду:

Подпись идентифицирует подписанта и удостоверяет, что подпись подлинная.

Запустите следующую команду для проверки усиленной подписи:

Проверка цепочки сертификатов[править]

Внимание! Чтобы выпустить сертификат, сертификаты корневых центров сертификации должны присутствовать в кэше. В противном случае плагин браузера не имеет их!

Таблица 4. Сертификаты популярных сертификационных центров.

Вы можете скопировать личный документ в файл для проверки персональных сертификатов.

cryptcp -copycert -dn "CN=Иванов Иван Иванович" -df tt.cer

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2022.

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект:11223344556, 102301111222, Пр-т Победы 14 кв.3, 39 Калининградская обл., Калининград, RU, ivanov@mail.mail, Иван Иванович, Иванов, Иванов Иван Иванович

Действителен с 21.02.2022 13:16:38 по 21.05.2022 13:26:38

Цепочки сертификатов проверены.

Копирование сертификатов завершено.

[ErrorCode: 0x00000000]

Вывод подразумевает, что каждый сертификат включен в цепочку.

Если же команда возвращает «Цепочка сертификатов не проверена для следующего сертификата:» или другую ошибку:

Enter, чтобы выйти.

Вы можете выполнить следующую команду для отладки цепочки:

То есть нам надо установить сертификат УЦ с CN=uc skb kontur (root):

После того:

Все в порядке, а плагин Cades показывает сертификат.

Прописывание путей к исполняемым файлам[править]

В директориях /opt/cprocsp/sbin/ название_архитектуры

Чтобы каждый раз не вводить полный путь к утилитам КриптоПро:

- после установки пакета cryptopro-preinstall начните новый сеанс пользователя в консоли;

Примечание: Для суперпользователя.

или

- Запустить от имени пользователя, который будет выполнять команды (будет действовать до закрытия терминала):

Предупреждение. Может возникнуть конфликт имен с утилитой certmgr, если у вас установлен пакет mono4-devel.

Просмотр доступных контейнеров[править]

Предупреждение. Когда маркер подключен к порту USB3, контейнеры скрыты.

Используя команду: OK, подтвердите существование контейнеров.

См. Подробную информацию о контейнере:

Просмотр сертификатов[править]

Для просмотра установленных сертификатов можно воспользоваться командой:

$ certmgr -list

Certmgr 1.1 (c) "Crypto-Pro", 2007-2022.

program for managing certificates, CRLs and stores

=============================================================================

1-------

Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Subject : CN=Test User5, E=cas@altlinux.org

Serial : 0x120012447FA7E652B76808CD7900000012447F

SHA1 Hash : 0xcb8e7ca68bea0ffbbd84c326d565de68cd8a15f5

SubjKeyID : 6f7507353601d6d943f1406aae60c21ab65190e0

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 18/12/2022 13:41:38 UTC

Not valid after : 18/03/2022 13:51:38 UTC

PrivateKey Link : Yes

Container : HDIMAGEtest.0002EF8

Provider Name : Crypto-Pro GOST R 34.10-2001 KC1 CSP

Provider Info : ProvType: 75, KeySpec: 1, Flags: 0x0

CA cert URL : http://testca.cryptopro.ru/CertEnroll/test-ca-2022_CRYPTO-PRO Test Center 2.crt

OCSP URL : http://testca.cryptopro.ru/ocsp/ocsp.srf

CDP : http://testca.cryptopro.ru/CertEnroll/CRYPTO-PRO Test Center 2.crl

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]

U My: Просмотр сертификатов, хранящихся локально

См. Сертификаты в контейнере:

Просмотр корневых сертификатов:

Работа с сертификатами в token-manager[править]

Для управления ключевыми носителями и сертификатами Token-manager предлагает графический интерфейс пользователя. Вам разрешается:

- Просмотр подключенных ключевых носителей (токенов);

- Изменение PIN-кода ключевых носителей;

- Установка, просмотр и удаление сертификатов;

- Просмотр и установка лицензии на КриптоПро.

Совместимость[править]

Создатель утверждает, что ALT Linux работает с данными продуктами CryptoPro:

- КриптоПро CSP

- КриптоПро JCP

- КриптоПро HSM

- КриптоПро TSP

- КриптоПро OCSP

- КриптоПро ЭЦП Browser plug-in

- КриптоПро SSF

- КриптоПро Stunnel

- Браузер КриптоПро Fox

Обратите внимание, что в репозитории содержится пакет firefox-gost, который функционирует аналогично КриптоПро Fox.

Создание запроса на получение сертификата[править]

Оформление запроса на сертификат с помощью КриптоПро

Чтобы создать запрос на сертификаты, необходимо:

Создание и проверка эцп в gost-crypto-gui[править]

Инструмент для создания электронной подписи и шифрования файлов называется gost-crypto.

Установить пакет gost-crypto-gui из репозитория можно, выполнив команду:

Вы можете начать программу:

С его помощью можно проверить и подписать подписи файлов:

Для создания электронной подписи файла необходимо:

- Нажмите кнопку «Подписать файл(ы)».

- Выберите файл, который нужно подписать.

- Выберите сертификат и нажмите кнопку «Далее»:

- Введите пароль для контейнера (если установлен):

- Отобразится сообщение о подписанном файле:

В меню «Опции» настроены опции E P (параметр «Отключенная подпись» неэффективен):

Чтобы проверить электронную подпись, вы должны:

- Нажмите кнопку «Проверить подпись»

- Выберите подписанный файл.

- Отображается информация о сертификате подписи:

Создание и проверка эцп с использованием cptools[править]

Примечание: cptools доступна версии КриптоПро 5.

Запустить программу можно из консоли (должен быть установлен cprocsp-cptools-gtk из скачанного архива КриптоПро):

Вы можете подписать и проверить подписи файлов с помощью CPTools.

Что требуется для создания электронного файла?

- Выберите «Создать подпись» в меню слева.

- Выберите файл, который вы хотите подписать, нажав на кнопку «Выбрать файл для подписания» (или введите адрес файла в текстовое поле под кнопкой «Выбрать файл для подписания»).

- Измените имя файла подписи, если оно вас не устраивает:

- Нажмите кнопку «Подписать».

- Введите пароль контейнера (если установлен).

- Над подписанным файлом появляется сообщение: «Создание подписи прошло успешно».

Для проверки электронной подписи следует:

- Выберите «Проверить подпись» в меню слева.

- Выберите файл с подписью, нажав на кнопку «Выбрать файл с подписью для проверки» (или введите адрес файла в текстовое поле под этой кнопкой).

- Нажмите на кнопку «Проверить подпись».

- Отображается информация о результатах проверки:

Информацию о создании и проверки ЭЦП на веб-сайтах с помощью плагина КриптоПро можно найти в

руководстве разработчика КриптоПро ЭЦП Browser plug-in:

Создание контейнера[править]

Примечание: Без использования модуля PKCS11 (из LSB -CPROCCSP) или программы -PROVTYPE 75 сертификат из контейнера не может быть использован в браузере Firefox -Gost.

Внимание! C 1 января 2022 г. по указанию ФСБ РФ и Минкомсвязи всем аккредитованным УЦ запрещен выпуск сертификатов ЭП по ГОСТ 2001.

Ключи и запрос на сертификат необходимо формировать ГОСТ 2022.

Создайте контейнер «test» в локальной памяти HDIMAGE.

Когда будет установлен пакет CPROCSP-RDRGUI GTK, появится графическое окно с просьбой переместить мышь или нажмите определенные ключи:

Если такого пакета отсутствует, может быть введен любой символ на клавиатуре.

После этого будет предложено указать пароль на контейнер (можно указать пустой, тогда пароль запрашиваться не будет):

После ввода пароля будет предложено еще раз перетащить курсор мыши.

Формула команды: «Беги»

CSP (Type:75) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 6679219

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2001 KC1 CSP

Container name: "test"

Signature key is not available.

Attempting to create a signature key...

a signature key created.

Exchange key is not available.

Attempting to create an exchange key...

an exchange key created.

Keys in container:

signature key

exchange key

Extensions:

OID: 1.2.643.2.2.37.3.9

OID: 1.2.643.2.2.37.3.10

Total: SYS: 0,030 sec USR: 0,160 sec UTC: 22,910 sec

[ErrorCode: 0x00000000]

В настоящее время здесь находится местный морской контейнер.

В КриптоПро 5 появилась возможность интерактивно выбирать носитель и тип создаваемого контейнера. Теперь можно создавать неизвлекаемые контейнеры. Для этого необходимо выполнить команду, где testinside_2022 — имя контейнера:

Появится окно, позволяющее выбрать носитель и метод создания контейнера. Некоторые носители (например, Рутокен S и JaCarta PKI) не позволяют пользователю выбрать метод создания контейнера:

Для некоторых носителей можно выбрать способ создания контейнера (Рутокен ЭЦП, JaCarta-2 PKI/ГОСТ).

Создание неизвлекаемого контейнера:

Создание обычного контейнера:

Создание подписи[править]

Чтобы создать электронную подпись для файла, введите сертификат и имя подписываемого файла.

Для создания прикрепленной (attached) электронной подписи выполните команду:

Лучше всего использовать адрес электронной почты, чтобы указать сертификат.

где

Готовым продуктом будет файл zayavlenie.pdf, содержащий подписанный документ, а также электронную подпись.

Для создания открепленной (detached) подписи необходимо заменить ключ -sign на -signf:

Однако копия оригинального файла будет присутствовать в оригинальном файле с подписью.

Удаление контейнера[править]

Следующая команда позволяет удалить контейнер:

Удаление сертификата[править]

Удалить сертификат c «CN=Иванов Иван Иванович» из хранилища КриптоПро:

Удалить сертификат c «CN=Иванов Иван Иванович» из контейнера:

Удалите все сертификаты, связанные с хранением CryptoPro:

Информация о каждом сертификате, установленном в хранилище компьютера

Управление дсч[править]

Список настроенных ДСЧ:

Управление носителями[править]

Просмотр доступных носителей:

Управление сертификатами[править]

CryPTCP — это программа командной строки для шифрования и дешифрования файлов с использованием сертифицированных открытых ключей и запросов на сертификаты. Приложение обычно создает файл с кодировкой сообщества CMS (PKCS7) Der или Base64.

Управление считывателями[править]

Просмотр доступных (настроеных) считывателей:

Либо:

Инициализация считывателя HDIMAGE, если его нет в списке доступных считывателей (под правами root):

Считыватель HDIMAGE размещается на /var/opt/2cprocsp/keys?

Для P C/SC необходим пакет CPROCSP-RDR, PCC. Независимо от того, настроен ли он на управление с клавиатуры или нет, после подключения считывателя вы можете просмотреть список видимых в cryptopr, которые видны при подключении к сканеру:

По данным Gizmochina, инициализация считывателя Aktiv Co. RUTOKEN S 00 01 необходима независимо от того, присутствует ли считыватель в списке видимых устройств или нет.

Современные аппаратные и программные клавиши ключей теперь поддерживаются интерфейсом PCSC, включая Rutoken EDS и Esmart GOST. Служба PCSCD должна быть запущена, прежде чем вы сможете взаимодействовать с соответствующими устройствами, чтобы реализовать этот интерфейс:

При загрузке системы pcscd может быть включен в список автозапуска.

Установка и запуск[править]

Установка пакета token-manager:

Вы можете начать менеджер токена:

Установка криптопро csp[править]

После первичной регистрации можно загрузить архив программного обеспечения (КриптоПро CSP 4.0 R4 — сертифицированная версия, CryptoPro CSP 5.0):

- linux-ia32.tgz (19,3 МБ, для i586) — для 32-разрядных систем (x86, rpm);

- linux-amd64.tgz (20,1 МБ, для x86_64) — для 64-разрядных систем (x64, rpm).

Внимание! При скачивании с сайта автоматически выдается криптокошелек на три месяца.

1. Установите пакет cryptopro-preinstall:

- Этот пакет установит все требуемое для КриптоПро (включая инфраструктуру поддержки карт Рутокен S и Рутокен ЭЦП).

Переменные криптопро- преинсталляции включают влияние libpaxox, opensc и pccc.lite ccid от rtokens.

2. Привинтите архив, который вы скачали с официального веб -сайта Cryptopr:

Таблица 1. В описании необходимых криптопакетов.

3. Установите пакеты КриптоПро

Вместо окончательного пакета LSBCPROCCSP-4* используется для 32-битной версии.

Удалите PCSC-Lite Openct, если у вас возникают проблемы с способностью Rootoken S отображать контейнеры.

Для установки cprocsp-rdr-jacarta может потребоваться удалить openct.

Запустите распакованный каталог сайта, используя ./install_gui.sh для установки CryptoPro, выбирая модули, которые вы хотите использовать:

Заметки:

Внимание! Пакет КриптоПро теряет функциональность после обновления.

КриптоПро необходимо обновить:

- Обратите внимание на текущую конфигурацию:

- Удалите все пакеты КриптоПро, используя стандартные методы операционной системы:

- Установите аналогичные новые пакеты КриптоПро.

- При необходимости внесите изменения в настройки (вы можете увидеть различия между старым и новым /etc/opt/cprocsp/config[64].ini).

- Ключи и сертификаты сохраняются автоматически.

Установка сертификата[править]

Вы можете установить сертификат из маркера в локальном хранилище:

Сертификат будет установлен в локальное хранилище сертификатов и будет связан с закрытым ключом на токене.

Выберите «Личное хранилище сертификата» и нажмите кнопку «Открыть», чтобы установить сертификат в локальное хранилище из файла. При успешной импорте сертификатов появится сообщение.

Сертификат не будет подключен к каким -либо закрытым ключам;Вместо этого он будет установлен в локальном сертификате сертификатов. Подпись может быть проверена с помощью этого сертификата.

Экспорт контейнера и сертификата на другую машину[править]

Если при создании контейнера он был помечен как экспортируемый (ключ -exportable), то его можно экспортировать на USB-диск:

Необходимо ввести пароль ». Установите новый пароль для предыдущего контейнера «FLASHTST» и контейнера «HDIMAGEtest_export».

Отображать список контейнеров:

Экспортировать сертификат из локального хранилища в файл:

Скопировать сертификат на USB-диск

Экспортируйте папку на жесткий диск с USB-носителя:

Примечание: При экспорте сертификата на жесткий диск пользователь, который будет использовать этот контейнер подписи, должен войти в систему.

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My:

Экспорт сертификатов на другую машину[править]

Закрытые ключи находятся в /var/opt/cproccsp/keys.

Вам нужно: экспортировать сертификаты:

- Переместите ключи из каталога /var/opt/cprocsp/keys на нужную машину в тот же каталог.

- Экспортируйте сертификаты (количество сертификатов можно определить, выполнив команду: certmgr -list, в примере 3 сертификата):

- Загрузите файлы сертификатов (1.cer, 2.cer, 3.cer) на нужную машину.

- На машине, куда передаются сертификаты, проверьте, какие контейнеры там находятся (должны отображаться контейнеры с первой машины):

- Свяжите сертификат и закрытый ключ:

Если закрытый ключ и сертификат не совпадают, отображается следующая ошибка: Невозможно установить сертификат

Открытые ключи в сертификате и контейнере не совпадают - Если нет закрытого ключа, просто вставьте сертификат:

Электронная подпись[править]

Существуют два вида электронной подписи:

- Отдельный: подписываемый документ не изменяется, но подпись записывается в отдельный файл. Для проверки отдельной подписи требуется как файл подписи, так и файл оригинального документа.