- Введение

- Основные положения законодательства в области защиты персональных данных

- Защита корпоративной информации

- Электронная подпись

- Шифрование электронной почты

- Документы:

- Использование cybersafe enterprise

- Криптопро | о типовых нарушениях, выявляемых фсб россии при проверках операторов персональных данных

- Предлагаемые услуги

- Результаты создания системы защиты персональных данных

- Цель создания системы защиты персональных данных и решаемые задачи

Введение

Немногим более двух десятилетий тому назад криптография в России находилась приблизительно на том же уровне секретности, что и технологии производства оружия – ее практическое применение относилось к сфере деятельности исключительно военных и спецслужб, то есть было полностью подконтрольно государству.

Ситуация изменилась лишь в 1990 году, когда в действие был введен стандарт шифрования ГОСТ 28147-89. Изначально алгоритм имел гриф ДСП и официально «полностью открытым» стал лишь в 1994 году.

Сложно точно сказать, когда именно в отечественной криптографии был совершен информационный прорыв. Скорее всего, это произошло с появлением у широкой общественности доступа в интернет, после чего в сети начали публиковаться многочисленные материалы с описаниями криптографических алгоритмов и протоколов, статьи по киптоанализу и другая информация, имеющая отношение к шифрованию.

В сложившихся условиях криптография больше не могла оставаться прерогативой одного лишь государства. Кроме того, развитие информационных технологий и средств связи обусловило потребность в использовании средств криптографической защиты коммерческими компаниями и организациями.

Сегодня к средствам криптографической защиты информации (СКЗИ) относят: средства шифрования, средства имитозащиты, средства электронной цифровой подписи, средства кодирования, средства изготовления ключевых документов и сами ключевые документы. [4, с2-3.]

Далее в статье речь пойдет о том, какое практическое применение на настоящий момент шифрование и СКЗИ нашли в российских компаниях и организациях. Будут рассмотрены следующие направления:

Основные положения законодательства в области защиты персональных данных

На текущий момент в Российской Федерации создана и принята вертикаль (иерархия) руководящих и нормативно-методических документов по обеспечению безопасности персональных данных (ПДн).Основой регулирования правоотношений в сфере персональных данных являются положения Конституции РФ.

Необходимость обеспечения безопасности ПДн устанавливает Федеральный Закон от 27.07.2006 г. № 152-ФЗ «О персональных данных», который обязывает оператора (любое физическое или юридическое лицо, осуществляющее обработку ПДн), получающими доступ к персональным данным, обеспечивать конфиденциальность таких данных (ст.7) и принимать необходимые организационные и технические, меры для защиты ПДн от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения, а также от иных неправомерных действий (ст.19).

В соответствии с 152-ФЗ обеспечение безопасности персональных данных достигается, в частности:

- определением угроз безопасности персональных данных;

- применением организационных и технических мер, исполнение которых обеспечивает установленные Правительством Российской Федерации уровни защищенности персональных данных;

- применением средств защиты информации;

- оценкой эффективности принимаемых мер по обеспечению безопасности;

- учетом машинных носителей персональных данных;

- обнаружением фактов несанкционированного доступа к персональным данным и принятием мер;

- восстановлением персональных данных, модифицированных или уничтоженных вследствие несанкционированного доступа к ним;

- установлением правил доступа к персональным данным, а также обеспечением регистрации и учета всех действий, совершаемых с персональными данными;

- контролем за принимаемыми мерами по обеспечению безопасности.

Требования к обеспечению безопасности, типы угроз безопасности и уровни защищенности ПДн установлены Постановлением Правительства РФ от 01.11.2022 N 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

В соответствии с Постановлением, безопасность ПДн обеспечивается с помощью системы защиты персональных данных (СЗПДн), нейтрализующей актуальные угрозы безопасности ПДн.

СЗПДн включает организационные и (или) технические меры, определенные с учетом актуальных угроз безопасности ПДн.

Актуальные угрозы безопасности ПДн — совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа к ПДн, результатом которого может являться нарушение их безопасности (уничтожение, изменение, блокирование, копирование, предоставление, распространение ПДн, а также иные неправомерные действия).

Определение актуальных угроз осуществляется в соответствии с Методическими документами ФСТЭК России в составе:

Определение типа угроз безопасности ПДн, актуальных для ИС, производится с учетом оценки возможного вреда, который может быть причинен субъектам ПДн в случае нарушения их безопасности.

Уровень защищенности ПДн — комплексный показатель, характеризующий требования, исполнение которых обеспечивает нейтрализацию определенных угроз безопасности ПДн.

Уровень защищенности для конкретной информационной системы устанавливается в зависимости от определенного для этой системы типа актуальных угроз, обрабатываемых в ней категорий и количества субъектов ПДн.

В зависимости от установленного уровня защищенности необходимо выполнение следующих требований:

Защита корпоративной информации

Если в п.1 использование крпитогарфических средств обусловлено, прежде всего, требованиями законодательства РФ, то в данном случае в применении СКЗИ заинтересовано руководство самой компании. С помощью средства шифрования компания получает возможность защитить свою корпоративную информацию – сведения, представляющие коммерческую тайну, интеллектуальную собственность, оперативную и техническую информацию и др.

На сегодняшний день для эффективного применения в корпоративной среде, программа для шифрования должна обеспечивать:

Итак, второе применение СКЗИ – это защита конфиденциальной информации компании. Средство шифрования, поддерживающее вышеперечисленные возможности, способно обеспечить достаточно надежную защиту, однако непременно должно использоваться как составляющая

комплексного подхода

к защите информации. Такой подход дополнительно подразумевает использование межсетевых экранов, антивирусов и файерволлов, а также включает разработку модели угроз информационной безопасности, выработку необходимых политик ИБ, назначение ответственных за информационную безопасность, контроль электронного документооборота, контроль и мониторинг деятельности сотрудников и др.

Электронная подпись

(ЭП) сегодня является полноценным аналогом собственноручной подписи и может быть использована юридическими и физическими лицами для того, чтобы обеспечить документу в цифровом формате юридическую силу. Применение ЭП в электронных системах документооборота значительно увеличивает скорость заключения коммерческих сделок, уменьшает объем бумажных бухгалтерских документов, экономит время сотрудников.

Средства криптографической защиты, как правило, имеют в своем составе функции по созданию и проверке электронных подписей. Российским законодательством к таким СКЗИ выдвигаются следующие требования [5, с 3.]:

При создании ЭП они должны:

При проверке ЭП они должны:

Шифрование электронной почты

Для большинства компаний электронная почта является основным средством коммуникации между сотрудниками. Ни для кого не секрет, что по корпоративной электронной почте сегодня пересылается огромное количество конфиденциальной информации: договора, счета, сведения о продуктах и ценовых политиках компании, финансовые показатели и др.

Поэтому защита корпоративной почты – крайне важная составляющая в обеспечении информационной безопасности компании, реализация которой становится возможной также благодаря использованию криптографии и средств шифрования.

Большинство почтовых клиентов, таких как Outlook, Thinderbird, The Bat! и др., позволяют настроить обмен зашифрованными сообщениями на основе сертификатов открытого и закрытого ключа (сертификаты в форматах X.509 и PKCS#12 соответственно), создаваемых при помощи средств криптографической защиты.

Здесь также следует упомянуть о возможности криптографических средств работать в качестве удостоверяющих центров (УЦ). Основное предназначение удостоверяющего центра — выдача сертификатов шифрования и подтверждение подлинности ключей шифрования.

В соответствии с российским законодательством, УЦ подразделяются на классы (КС1, КС2, КС3, КВ1, КВ2, КА1), к каждому из которых выдвигается ряд требований [5]. При этом, класс СКЗИ, использующегося в средствах УЦ, должен быть не ниже соответствующего класса УЦ [5, с 14.].

Документы:

от 27.07.2006 № 152-ФЗ.

, утвержденное Постановлением Правительства Российской Федерации от 17 ноября 2007 г. № 781.

, утвержденные руководством 8 Центра ФСБ России 21 февраля 2008 года № 149/54-144.

, утвержденное Приказом ФСБ РФ от 9 февраля 2005 г.№ 66.

, утвержденные Приказом Федеральной службы безопасности Российской Федерации от 27 декабря 2022 г. № 796.

Использование cybersafe enterprise

Разрабатывая программу

мы постарались учесть все вышеописанные возможности, включив их в функциональный набор программы. Так, она поддерживает функции, перечисленные в п.2 данной статьи, шифрование электронной почты, создание и проверку цифровых подписей, а также работу в качестве удостоверяющего центра.

Криптопро | о типовых нарушениях, выявляемых фсб россии при проверках операторов персональных данных

12-13 сентября 2022 года в Ярославле состоялось Межрегиональное совещание директоров территориальных ФОМС Центрального Федерального округа, в котором приняли участие в том числе эксперты КриптоПро.

Одним из наиболее интересных на наш взгляд выступлений было выступление представителя УФСБ России по Ярославской области, в рамках которого представитель регулятора поделился некоторыми особенностями и результатами проверок поднадзорных организаций в части обращения средств криптографической защиты информации (далее — СКЗИ), используемых для защиты персональных данных (далее — ПДн). Дальше приведем основные тезисы этого выступления.

При проверках ФСБ России грубыми нарушениями считаются следующие:

Извещение о проверке направляется со стороны ФСБ России за три дня до самой проверки, т.к. почти внезапная проверка является более эффективной.

В последнее время наблюдается тенденция сокращения операторами ПДн финансовых расходов и кадровых ресурсов по информационной безопасности для защиты ПДн. Поэтому регулятором были внесены соответствующие изменения в подходы к проверкам. Если раньше при проверках в ответ на выявленные и зафиксированные в предписании нарушения со стороны проверяемой организации звучали жалобы на то, что на устранение нарушений нет денег и что в лучшем случае они будут заложены в бюджет на следующий год, то теперь же ситуация кардинально изменилась — отсутствие денег больше не повод для неисправления выявленных нарушений. На устранение выявленных нарушений ФСБ России в настоящее время дает три месяца стандартно, в исключительных случаях — шесть месяцев. За неисправление нарушений вовремя положены штрафы. Приостановка деятельности формально также возможна, но регулятором не практикуется.

Перечень типовых нарушений, обычно выявляемых регулятором в ходе проверок:

- Входные двери в помещения, в которых хранятся СКЗИ, а также металлические хранилища, в которых хранятся носители ключевой информации, не оборудованы устройствами для опечатывания;

- Дубликаты ключей от хранилищ сотрудников органа криптографической защиты не хранятся у руководителя органа или начальника организации;

- Журналы СКЗИ ведутся длительное время и в нескольких томах. Больше двух томов заводить не рекомендуется. Если записей много, то лучше завести новый журнал, сдав старый в архив, т.к. иначе неудобно как вести такие большие журналы, так и проверять их;

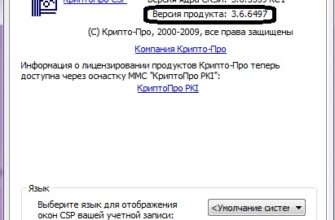

- Часто уже неиспользуемые СКЗИ (старое оборудование, дистрибутивы, формуляры, сертификаты, техническая документация) копятся и не уничтожаются, и потом зачастую очень сложно найти их и предъявить регулятору во время проверки. Так, например, если в организации КриптоПро CSP 3.6 выведен уже из эксплуатации, а используется КриптоПро CSP 4.0, не следует копить старые версии, лучше их уничтожить;

- Не организован поэкземплярный учет по серийным номерам машинных носителей информации, используемых для хранения и обработки ПДн. В основном это жесткие диски АРМов;

- В лучшем случае ведется журнал учета СКЗИ, но отсутствуют или не зарегистрированы сопроводительные письма, акты ввода в эксплуатацию, акты вывода из эксплуатации, акты уничтожения;

- Не планируются и не проводятся мероприятия по контролю обеспечения безопасности ПДн (по 1119-ПП это нужно делать не реже одного раза в три года).

Павел Луцик

директор по продажам и развитию бизнеса

ООО «КРИПТО-ПРО»/br/>

Предлагаемые услуги

ООО «КРИПТО-ПРО» оказывает услуги по обеспечению в соответствии с требованиями Законодательства безопасности информационных систем, в которых осуществляется обработка, хранение и передача персональных данных (далее – ИСПДн).

В рамках оказываемых услуг проводятся мероприятия по созданию системы защиты персональных данных (далее – СЗПДн), в том числе включающие:

- Проведение обследования ИСПДн и определение необходимого уровня защищенности;

- Разработка частной модели актуальных угроз нарушения безопасности ПДн;

- Выбор и обоснование организационно-технических мер защиты, необходимых для нейтрализации актуальных угроз нарушения безопасности ПДн;

- Разработка технического задания и проектирование СЗПДн;

- Разработка организационно-распорядительной и исполнительной документации, регламентирующей порядок обеспечения безопасности ПДн и эксплуатации СЗПДн;

- Поставка и внедрение сертифицированных технических средств защиты информации;

- Инструктаж и обучение персонала в авторизованных учебных центрах;

- Оценка соответствия выполнения требований безопасности ПДн в форме аттестации ИСПДн;

- Техническое сопровождение и сервисное обслуживание СЗПДн.

При выборе и реализации организационно-технических мер обеспечения безопасности ПДн специалисты ООО «КРИПТО-ПРО» руководствуются требованиями использования наиболее экономически-эффективных решений в соответствии с индивидуальными особенностями защищаемых ИСПДн и спецификой деятельности Заказчика.

Богатый опыт ООО «КРИПТО-ПРО» комплексного обеспечения безопасности информационных систем различного назначения, в том числе с использованием сертифицированных средств криптографической защиты собственной разработки и широкой номенклатурой партнерских решений, в процессе оказания услуг позволяет решить весь комплекс задач Заказчиков по защите информации и обеспечению юридической значимости электронных документов.

Результаты создания системы защиты персональных данных

В результате создания СЗПДн Заказчик получает следующие отчетные документы:

Цель создания системы защиты персональных данных и решаемые задачи

Целью создания СЗПДн является выполнение обязанностей Заказчика по применению правовых, организационных и технических мер обеспечения безопасности ПДн в соответствии с ФЗ-152 и принятыми в соответствии с ним нормативными правовыми актами.

Для создания СЗПДн предлагается решение следующих задач:

- Проведение обследования ИСПДн и определение требуемого уровня защищенности ПДн;

- Разработка частной модели актуальных угроз нарушения безопасности ПДн ;

- Выбор и обоснование организационных и технических мер, необходимых для защиты ПДн;

- Разработка организационно-распорядительной документации, регламентирующей реализацию и обеспечение режима защиты ПДн в соответствии с принятыми организационными мерами.

- Разработка технического задания на создание СЗПДн;

- Проектирование СЗПДн в составе следующих решений в зависимости от выбранных технических мер:

- Поставка, внедрение и сервисное обслуживание технических решений;

- Инструктаж и обучение персонала на авторизованных курсах в учебном центре;

- Проведение оценки выполнения требований безопасности ПДн в форме аттестационных испытаний объекта информатизации.

При выполнении работ в первую очередь предполагается руководствоваться экономической целесообразностью и эффективностью проводимых мероприятий по защите ИСПДн.