- Что нужно для работы с кэп под macos:

- Что делать если перестало работать

- Заходим на тестовую страницу КриптоПро

- Удаляем все старые ГОСТовские сертификаты

- Устанавливаем корневые сертификаты

- Заходим на Госуслуги

- Скачиваем сертификаты удостоверяющего центра

- Активируем расширения

- Устанавливаем сертификат с Рутокен

- Настраиваем расширение КриптоПро ЭЦП Browser plug-in

- Pkcs 12: аналог криптопро бесплатно

- Plug-in для windows

- Trusted esign

- Выясняем название контейнера кэп

- Выясняем хэш сертификата кэп

- Где купить криптопро

- Главные функции криптопро

- Добавление сертификатов через криптопро

- Как подписать документ эцп с помощью криптопро 5

- Как работает криптопро: функции программы

- Кому нужна программа криптопро

- Криптопро для linux

- Криптопро для windows 10

- Настройка «криптопро» csp

- Настройка и диагностика криптопро csp

- Настройка работы с рутокен эцп 2.0

- Отключение цифровой подписи в windows 10

- Плагин для линукс

- Подпись средствами «криптопро csp»

- Подпись файла командой из terminal

- Подпись файлов в macos

- Получаем тестовый сертификат

- Преимущества компании криптопро

- Причина 1

- Причина 2

- Причина 3

- Причина 4

- Программное извлечение ключей

- Работа с токеном jacarta pki

- Результаты

- Резюме

- Смена pin командой из terminal

- Смена pin-кода контейнера

- Управление сертификатами

- Установка драйверов и по для работы с jacarta pki

- Установка криптопро в astra linux

- Установка криптопро для mac os

- Установка на apple mac os

- Установка пакетов криптопро csp

- Установка программы

Что нужно для работы с кэп под macos:

- CEP в USB-токене Рутокен Лайт или Рутокен ЭЦП

- Криптоконтейнер в формате КриптоПро

- Со встроенной лицензией КриптоПро CSP

- Открытый сертификат должен храниться в контейнере закрытых ключей.

Что касается этого, вопрос о поддержке Etoken и Jacarta в соответствии с MacOS является проблемой. Rutoken Lite Carrier доступен, эффективен и позволяет хранить до 15 ключей.

Vipnet, Signal-Com и Lisi Cryptopolists не поддерживаются MacOS. Контейнеры — единственный вариант. Лучший вариант — Cryptopr, который начинается с 500 рублей. Если лицензия не сшита, вы должны приобрести и активировать полную лицензию CSP CryptoPro.

Открытый сертификат хранится в обычном контейнере закрытого ключа, но это необходимо уточнить при выпуске КЭП. Если нет возможности импортировать открытый ключ в закрытый контейнер, то это можно сделать своими средствами криптопровайдера.

Что делать если перестало работать

- Переподключите usb-токен и проверьте, что он виден, командой в терминале:sudo /opt/cprocsp/bin/csptest -card -enum

- Постоянно очищайте кэш браузера, для этого в адресной строке Chromium-Gost введите . chrome://settings/clearBrowserData

- Переустановите сертификат CEP, используя команду в терминале:/opt/cprocsp/bin/csptestf -absorb -certs.

Заходим на тестовую страницу КриптоПро

В адресной линии Chromium-Gast мы пишем:

Удаляем все старые ГОСТовские сертификаты

Если ранее были попытки запустить КЭП под macOS, необходимо очистить все установленные сертификаты. В терминале удаляются только сертификаты КриптоПро и не влияют на обычные файлы скриптов.

sudo /opt/cprocsp/bin/certmgr -delete -all -store mrootsudo /opt/cprocsp/bin/certmgr -delete -all -store uroot/opt/cprocsp/bin/certmgr -delete -allУ команд должен быть ответ в виде команды:

Нет сертификата, соответствующего критериям

или

Удаление завершено

Устанавливаем корневые сертификаты

Любой удостоверяющий центр может выдавать корневые сертификаты для всех КЭПов. Загрузить со страницы загрузки Министерства связи УрФО:

Команды в terminal:

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/4BC6DC14D97010C41A26E058AD851F81C842415A.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/8CAE88BBFD404A7A53630864F9033606E1DC45E2.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/0408435EB90E5C8796A160E69E4BFAC453435D1D.cerКоманда должна возвращать:

Installing:…[ErrorCode: 0x00000000]

Заходим на Госуслуги

При входе в систему выберите «Войти с электронной подписью». В списке «Выбрать сертификат ключа проверки электронной подписи» отображаются все документы, зарегистрированные в ЦС, а также корневые документы.

Скачиваем сертификаты удостоверяющего центра

Затем необходимо установить сертификаты от удостоверяющего центра, где был создан КЭП. В разделе загрузки на его сайте содержатся корневые сертификаты для каждого КЭП.

Активируем расширения

Откройте браузер Chromium-Gost и введите в адресной строке следующее:

chrome://extensions/Мы активируем два установленных расширения:

- Расширение КриптоПро для браузерного дополнения CAdES

- Расширение для правительственного дополнения

Устанавливаем сертификат с Рутокен

Команда терминала:

/opt/cprocsp/bin/csptestf -absorb -certsКоманда должна вернуть клуб.

Приемлемый.[Ошибка кода: 0x00000000]

Настраиваем расширение КриптоПро ЭЦП Browser plug-in

В адресной линии GOST -Chromium вы указате на недостатке:

/etc/opt/cprocsp/trusted_sites.htmlДобавляйте веб-сайты по одному в список доверенных хостов:

Pkcs 12: аналог криптопро бесплатно

Следующие темы рассматриваются в главе «Часто задаваемые вопросы»:

Регистрация программы «КриптоАРМ»

Ошибка при регистрации программного продукта (версии 2.5.1 и 3.1)! При вводе регистрационного ключа появляется сообщение: «Неверный лицензионный ключ».

В соответствии с лицензионным соглашением в течение 30 дней с момента установки ПО «КриптоАРМ» работа может осуществляться без наличия лицензии на программу.

Для дальнейшего использования программы ее необходимо зарегистрировать у поставщика или разработчика данного ПО.

При получении лицензионного ключа введите регистрационные данные в окне «Регистрация» (КриптоАРМ –> О программе –> Регистрация)

! Будьте внимательны при заполнении регистрационных данных ключа: вводите только ту информацию, которая была указана при получении лицензии (например, название организации, число лицензий и лицензионный ключ). При вводе дополнительных данных в форму регистрации лицензионный ключ окажется недействительным

Установили КриптоПроCSP 3.0 и КриптоАРМ, но без лицензионного ключа. Сейчас периодически появляется сообщение, что осталось 30…25…20 дней на пользование программой. Приобрели лицензию: требуется ли заново устанавливать программу для ее введения

Повторная установка программ не требуется. Вам следует зарегистрировать оба ключа:

Для ПО «КриптоПро CSP»: Панель Управления — КриптоПро CSP – Общее — Ввод лицензии

Для ПО «КриптоАРМ Стандарт»: КриптоАРМ – Помощь — О программе — Установить лицензию

Потребовалось заменить компьютер, на котором была установлена программа «КриптоАРМ». Поставили ограничение 30 дней. Работает нормально, но напоминает о сроке истечения временной лицензии. Можно ли сделать ее постоянной? Лицензия на 1 рабочее место куплена.

Если вы удалили программу с компьютера, на котором она стояла, введите имеющуюся лицензию заново на новом рабочем месте.

Покупка программного обеспечения Cryptoarm подлежит криптом.

Требуется ли дополнительно покупать КриптоПро TSP Client или КриптоПро OCSP Client, для того чтобы работал модули TSP и OCSP?

При приобретении модулей TSP и OCSP покупателю будет предоставляться лицензия как на этот модуль, так и на КриптоПро TSP Client. Дополнительной оплаты не требуется.

Использование программы «КриптоАРМ»

Каков порядок действий при выходе из строя дискет, содержащих сертификат подписи или шифрования и ключевую пару сотрудников?

Такие дискеты, как правило, восстановлению не подлежат (нет никакой гарантии, что при попытке восстановления не будет сбить хотя бы один бит информации). Если дубля дискеты (точнее, контейнера с ключами) не имеется, единственное решение — формировать новую ключевую пару и получать новый сертификат.

В дальнейшем необходимо (и всегда рекомендуется!) хранить резервную копию ключевого носителя, что программа «КриптоАРМ» позволяет сделать, создав временную версию контейнера и сохранив ее в безопасном месте.

Почему размер зашифрованного файла увеличивается почти в два раза?

Размер зашифрованного файла зависит от того, какой вариант шифрования вы выбираете. Если выбираете шифрование в p7s, то выходной файл будет в der-кодировке.

Если выбираете вариант pem, то он будет в кодировке Base 64, что естественно приводит к увеличению размера на 33%.

Если же вы подписываете и шифруете одновременно и в обоих случаях используете Base 64 кодировку, то выходной файл будет больше аналогичного бинарного в 1,33 * 1,33 = 1,77 раза.

Что такое mmc-оснастка (mmc-консоль) управления сертификатами и как ее запустить?

mmc-оснастка — это стандартный для Windows 2000 (и выше) механизм просмотра и управления компонентами системы. Для управления сертификатами необходимо:

- Запустите приложение mmc.exe: Пуск -> Выполнить -> mmc -> OK;

- Добавьте оснастку: Главное меню -> Консоль -> Добавить или удалить оснастку….. -> Добавить -> Сертификаты -> Добавить -> Выберите «для моей учетной записи пользователя» -> Завершить -> Закрыть -> OK;

- Разверните узел «Сертификаты — текущий пользователь» с левой стороны и выберите нужный подузел хранилища.

Онлайн-отправка запроса Microsoft CA в локальную сеть с одним ранжированием

Пользователь, имеющий те же имя пользователя и пароль, что и отправитель сообщения, должен быть зарегистрирован на сервере ЦС, чтобы запрос был успешно отправлен в Microsoft CA.

В программе «КриптоАРМ» возникают ошибки

В запросе на сертификат, создаваемом с использованием КриптоАРМ 2.5.0 (Build 2.5.0.90), порядок атрибутов DistinguishedName не совпадает с принятым в удостоверяющем центре «КриптоПро УЦ», соответственно запрос отклоняется.

Да, такая ошибка в версии 2.5.х присутствует. Она исправлена в «КриптоАРМ «Стандарт» версий 3.1 и выше.

Ошибка при получении дескриптора криптопровайдера, управляющего контейнером сертификата. В связи с этим использование выбранного сертификата невозможно.

Для корректной подписи и расшифрования в ПО «КриптоАРМ» личный сертификат должен иметь привязку к ключевому контейнеру (ключевой паре). Ее наличие можно проверить путем просмотра сертификата из личного хранилища сертификатов, например, при помощи КриптоАРМ: Контекстное меню КриптоАРМ Агента -> Хранилища сертификатов -> Личное хранилище сертификатов -> Выбор сертификата -> Просмотреть.

Если привязка существует, то на закладке «Общие» («General») последней строкой (после срока действия сертификата) будет надпись «Есть закрытый ключ, соответствующий этому сертификату.» («You have a private key that corresponds to this certificate.»).

Вы можете настроить привязку в сертификатах, содержащих пару криптоключей, выполнив следующие действия:

- Сохраните сертификат (например, в формате der) в файл и удалите его из личного хранилища;

- Откройте панель КриптоПро CSP: Пуск -> Настройки -> Панель управления -> КриптоПро CSP -> вкладка Сервис;

- Нажмите на кнопку «Показать сертификаты в контейнере», затем «Обзор», выберите контейнер и нажмите на кнопку «ОК», поле с названием контейнера должно быть заполнено;

- Нажмите на кнопку «Далее», при необходимости введите пароль (PIN), откроется форма «Сертификаты в контейнере с секретным ключом»;

- Нажмите на кнопку «Свойства», откроется форма просмотра сертификатов по умолчанию;

- При необходимости сравните этот сертификат с сертификатом, сохраненным на первом шаге, если они отличаются, вернитесь к шагу 3 и выберите другой контейнер;

- Нажмите «Установить сертификат», затем «Далее», отметьте «Автоматически выбирать хранилище на основе типа сертификата», снова «Далее» и «Готово».

См. также http://www.ecp64.ru/CryptoPro/forum/myforum.asp?q=396

и http://www.ecp64.ru/CryptoPro/forum/myforum.asp?q=1385.

При использовании CryptoPro (2089) появляется ошибка «Подписанные данные», чтобы проверить подпись файла на рабочем столе в Windows XP. Выбранный алгоритм ошибочен. Произошла ошибка при создании пути сертификации, и все документы GOST являются красными при подписании в окне выбора сертификата печати («0x80090008»). При рассмотрении говорится: «Целостность этого документа не гарантирована». Это могло быть изменено или повреждено.

Данная ошибка проявляется в КриптоПро CSP 2.0 (в сборке 2089 включительно) при работе на Windows XP и связана с поздней загрузкой CSP. Для ее решения сохраните следующие строки в файл с расширением .reg и запустите его на исполнение или измените настройки в реестре вручную:

Код:

REGEDIT4

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicescprmcsp]

«Group»=»COM Infrastructure»

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicescpinit]

«Group»=»COM Infrastructure»

Программа «КриптоАРМ» сообщает, что «произошла ошибка при получении последней версии списка отзыва сертификатов (СОС) из Удостоверяющего центра»

Для использования возможности получения СОС из УЦ необходимо соблюдение следующих условий:

- Проверенный сертификат имеет расширение «Точка распространения СОС (CDP)».

При этом если значений (URL’ов) в расширении несколько, то КриптоАРМ попытается скачать СОС по всем адресам до первого успешного скачивания. Правда, поддерживаются не все, но часто используемые протоколы, такие как «ftp», «http» и «file»

- CRL можно загрузить из одной (оптимально первой) точки распространения CRL с помощью браузера, например IE. Без ввода дополнительной информации (имя пользователя, пароль, привязка)!

Протестировать можно следующим образом:

— закрыть все окна IE (т.к.

они могут хранить параметры доступа к серверу);

— запустить IE и вставить в поле адреса URL из точки распространения СОС (например, для сертификата тестового КриптоПро УЦ

(http://www.ecp64.ru/CertEnroll/Test Center CRYPTO-PRO.crl);

— нажать Enter, после чего IE должен сразу предложить сохранить скачанный файл СОС;

— сохранить СОС в файл и открыть его проводником Windows (должна без ошибок открыться форма просмотра СОС).

- Необходимо зарегистрировать библиотеку CPCRLUpdate.dll, которая находится в каталоге установки CryptoARM. Если КриптоАРМ установлен правильно, он регистрируется автоматически, но его можно зарегистрировать дополнительно, например, :

regsvr32 «D:Program FilesDigtTrustedDesktopcpcrlupdate.dll»

Последнюю версию библиотеки можно получить на сервере КриптоПро по адресу:

ftp://ecp64.ru/pub/CRLUpdate/cpcrlupdate.zip

Возможные ошибки обновления СОС:

1) 0x800401E4 (Синтаксическая ошибка / Invalid syntax) — может возникать в случае использования библиотеки CPCRLUpdate.dll версии 1.0.0.1, попробуйте ее обновить.

1) 0x800C0005 — ошибка скачивания СОС по сети, например, файл не найден или нет доступа.

2) 0x80092004 (Cannot find object or property.):

2.1) не найден издатель проверяемого сертификата;

2.2) файл СОС не соответствует проверяемому сертификату.

3) 0x80092007 (The specified certificate is self signed.) — проверяемый сертификат — самоподписанный. Нет смысла проверять самоподписанный сертификат по СОС, т.к. СОС подписывается тем же самым самоподписанным сертификатом.

Код ошибки не возвращается программой Cryptooarch. Для его получения необходимо выполнить следующие действия:

- Создайте папку, сохраните в ней проверенный сертификат в формате Base64 с именем cert.cer;

- Сохраните следующий код сценария в файл с расширением .vbs :

Код:

Option Explicit

Dim fso, file

Set fso = CreateObject( «Scripting.FileSystemObject» )

Set file = fso.OpenTextFile( «cert.cer», 1, False, 0 )

Dim oCertBase64

oCertBase64 = file.ReadAll()

file.Close()

oCertBase64 = Right(oCertBase64, Len(oCertBase64) — 27)

oCertBase64 = Left(oCertBase64, Len(oCertBase64) — 27)

‘MsgBox CStr(oCertBase64)

Dim oCrlUpdate

Set oCrlUpdate = CreateObject(«CPCRLUPDATE.CRLUpdate»)

oCrlUpdate.StoreLocation = 0

oCrlUpdate.UpdateInterval = 10

Dim bResult

bResult = oCrlUpdate.Update_BASE64(oCertBase64)

MsgBox bResult

- Запустите файл сценария из шага 2.

- Результатом должно быть сообщение «True», если обновление CRL прошло успешно, или код ошибки.

Метод проверки возвращает «True», если проверяемый сертификат не содержит CDP.

Вооружение России и Украины требует сотрудничества

В образовательных учреждениях будет применена криптором.

Что требуется указать в гарантийном письме, для того чтобы использовать программу?

Если вы предполагаете использовать программу «КриптоАРМ Старт», то она действительно бесплатна и вы можете использовать ее без предоставления каких-либо гарантийных писем. Речь по гарантийному письму может идти тогда, когда вы решите использовать версию «КриптоАРМ Стандарт» для работы с сертифицированными криптопровайдерами. (Версия «Старт» поддерживает работу только со стандартными Windows криптопровайдерами).

Согласно названию утилиты, она управляет электронными подписями и шифрованием для операционной системы Linux. В настоящее время утилита есть в репозиториях Rosa Linux и Alt.

Михаил Вознесенский — единственный человек, создавший этот утилитаризм. Он прост, но полезен. В настоящее время утилита находится в активной разработке, с ноября 2021 года я оценил три итерации утилиты. На момент написания этой статьи последняя версия — 0.2.2.

Что там находится? Утилита была создана с использованием программного обеспечения GUI и Python.

Программа может быть установлена с помощью «Управления программами» для Roseline при работе в Rosa Linux.

Мы вставляем токен и выполняем утилиту.

Наш сертификат был обнаружен, и мы видим, что токен принял решение.

Интерфейс программы настолько прост, что нет смысла показывать его в этой статье. Давайте просто попробуем подписать файл.

Выберите документ, затем нажмите «Подписать». Еще одно предостережение.

Нажмите «OK», и вам будет сообщено, что файл подписан.

Основное значение этой утилиты заключается в том, что она абсолютно бесплатна.

В отличие от использования «КриптоПро CSP» через консоль:

Он на порядок проще в использовании;- Нет необходимости менять настройки подписи.

Вы можете использовать любой git-клиент для доступа к исходному коду программы, который НТЦ ИТ РОСА разместил в публичном репозитории по адресу ABF:abf.io/uxteam-crypto tool devel.

Я надеюсь, что создатели различных домашних дистрибутивов Linux упакуют инструмент rosa-crypto.

Plug-in для windows

Перед загрузкой КриптоПро ЭЦП закройте все открытые окна веб-браузера и убедитесь, что на рабочей станции активирована сертифицированная ЭЦП.

Trusted esign

Компания Digital Technologies представила нам очередной продукт — Trusted eSign от Digital Technologies. «КриптоАРМ» известен на российском рынке ИБ как разработчик средства подписи и шифрования для Windows.

Одно из этих предприятий подписало свой веб-сайт с помощью веб-службы Trusted.eSign.

Выясняем название контейнера кэп

На USB-токене можно найти несколько сертификатов, и вам нужно выбрать правильный. USB-токены вставляются командой Inner:

/opt/cprocsp/bin/csptest -keyset -enum_cont -fqcn -verifycontextГруппа должна вывезти и вернуть на место хотя бы один контейнер.

[ErrorCode: 0x00000000]

Этикетка мусорного бака имеет яркий цвет.

. Рут Линтен Лайлексххххххххххххххххххх не тот человек, с которым я советуюсь.

Если таких контейнеров несколько, то на токене записано множество сертификатов. Вы должны скопировать значение, которое появляется после косой черты, и вставить его в команду ниже.

Выясняем хэш сертификата кэп

На токене может быть несколько сертификатов. Нам необходимо однозначно идентифицировать человека, которому мы собираемся подписывать документы. Один раз. Токен вставляется, токен не должен быть виден! Выберите список сертификатов в хранилищах командой из терминала:

/opt/cprocsp/bin/certmgr -listГруппа должна отозвать как минимум 1 сертификат следующей категории:

Где купить криптопро

КриптоПро можно приобрести в компании Астрал-М. Астрал-М является официальным дилером бренда КриптоПро. Этот статус дает право на распространение, внедрение и сопровождение программ КриптоПро с круглосуточной поддержкой пользователей. Все, что вам нужно сделать, это заполнить форму на сайте, указав свое имя и номер телефона.

Главные функции криптопро

- Защита данных. Чтобы ЭЦП была безопасной, она должна быть надлежащим образом зашифрована. Предоставленное программное обеспечение корректно выполняет последнюю задачу. В последней версии добавлено много полезных функций, касающихся уровня защиты информации. Такие вещи, как хэширование и имитозащита, существовали и в старых версиях. Испытания, проведенные независимыми экспертами, показывают хорошие результаты.

- Создание ключа шифрования. Можно использовать различные типы носителей.

- Создание PIN-кода. Эта функция служит для того, чтобы усложнить задачу злоумышленника и обеспечить вам более надежную защиту.

- Защита информации от случайной или преднамеренной потери. Последние версии КриптоПро доказали надежность программы.

- Защита от вредоносного кода, а также от целенаправленного вторжения.

Добавление сертификатов через криптопро

Для корректного применения КПК личные сертификаты квалифицированной электронной подписи (СКЭП), записанные на ключевом носителе или токене, должны быть добавлены в хранилище компьютера.

На одном ПК могут существовать различные сертификаты. Система откроет каталог, содержащий список SCECP, и отправит пользователю список из него, когда это необходимо для доставки ES.

Последние версии КриптоПро предлагают автоматическую установку личных сертификатов на жесткий диск компьютера:

Затем открывается мастер импорта сертификата. Вы подтверждаете свое принятие операции с помощью кнопки «Далее». В следующей форме установите автоматический выбор хранилища для хранения сертификатов. Личные SCECP сохраняются в папке «личных», корневые сертификаты из CAS сохраняются в папке «доверенного».

Нажмите «Готово», затем «Ок», чтобы закрыть окно.

Как подписать документ эцп с помощью криптопро 5

Для подписания электронного документа необходимо иметь КриптоПро версии 5.0 и действующий сертификат цифровой подписи на вашем компьютере.

Шаг 1. Из списка установленных программ выберите программу CryptoPro Tools. Для этого выберите соответствующий пункт из выпадающего списка (3) в строке поиска (1).

Шаг 2. Нажмите на кнопку «Показать дополнительно» в главном окне.

Шаг 3. Список включает перечень дополнительных разделов. (1) Нажмите кнопку Создать подпись. Вы должны выбрать подпись из списка сертификатов, который откроется справа от вас (2). Затем нажмите кнопку (3) с надписью «Выберите файл для подписи».

Шаг 4. В окне Explorer выберите файл, который вы хотите подписать с помощью электронной подписи.

Шаг 5. Путь к выбранному файлу будет отображен в адресной строке. Убедитесь, что вы выбрали правильный сертификат и файл для подписи.

Шаг 6. Если окно не содержит ошибок, внизу появится сообщение «Signature creation was successfully».

Шаг 7. Закодимый сторонний файл с именем « *» отобразится в папке, где файл хранится для подписи и с расшифрованием *.p7s.

Как работает криптопро: функции программы

Установка CryptoPro на компьютер является первым шагом пользователя перед использованием подписи. Программное обеспечение устанавливает подпись после доступа к сертификату на компьютере, флэш -накопителе или в другом носителе. Электронная подпись не может функционировать без частного ключа.

Кому нужна программа криптопро

КриптоПро используется всеми, кому нужен криптографический сертификат для установки электронного реквизита в документе. Профессионалы государственных площадок должны знать, как их организовать.

Требования к каждому человеку, участвующему в производственном процессе на таких объектах, изложены в законе. Должна быть усиленная квалифицированная версия. Несмотря на то, что «КриптоПро» рассчитана на работу на одном компьютере, ее все равно используют. Программа становится полезной для пользователей онлайн-касс благодаря новым инновациям.

С помощью электронного сертификата диапазон работы только расширяется.

Криптопро для linux

Данная ОС не совместима с КриптоПро. С одной стороны, это самый простой и лучший метод защиты ЭП. Использование СКЗИ обычно не вызывает проблем в Windows.

КриптоПро для Linux — консольное приложение без графического интерфейса пользователя.

Рекомендуется оставить установку и настройку программы за системным администратором.

Криптопро для windows 10

Российские предприниматели КриптоПро поднялись на вершину криптоиндустрии.

S KSI выполняет операции криптошифрования, которые поддерживают создание КЭП. Это необходимо для создания ЭК, шифрования файлов и защиты от последующих несанкционированных изменений.

Утилита распространяется бесплатно

Пользователь может оценить возможности программы в течение 90 дней после установки. По истечении демонстрационного периода необходимо приобрести лицензию (на год или бессрочную). Возможна прямая продажа разработчику или дистрибьютору в вашем регионе.

Вы можете использовать только одну лицензию на одной рабочей станции.

Настройка «криптопро» csp

Статьи по установке КриптоПро CSP на Linux, например, многочисленны и в целом превосходны.

или

Здесь я опишу свою версию. Основная причина в том, что большинство инструкций написаны для КриптоПро CSP версии 3.x. Текущая версия КриптоПро CSP 4.0 не на 100% совместима с 3.x. Дополнительная причина — иметь полную инструкцию по настройке в одном месте, а не переходить из одного окна в другое.

Мы идем на сцену.

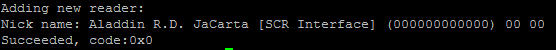

Настройка и диагностика криптопро csp

Давайте продолжим проверять криптографический провайдер с нашим токеном и другими доступными средствами массовой информации следующим образом:

Следующую команду: csptest -card -enum -V

/opt/cprocsp/bin/amd64/csptest -enum -info -type PP_ENUMREADERS | iconv -f cp1251

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -view -f cp1251

Наш перевозчик — Аладдин Р.д. Джакарта [Scr интерфейс] (00000 000) 0001

Следуя инструкциям программы cryptopr for Linux. Settings, выполните регистрацию в криптопровайдере

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -add "Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00"

В результате выполнения конфигурационного файла /etc/opt/1.xml в раздел [KeyDevicesPCSC] будет добавлен этот текст:

[KeyDevicesPCSC»Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00″Default]

Условия использования КриптоПро CSP и приложения:

В версии 4.0 не допускается использование жесткого диска КриптоПро CSP в блоке управления расширенным ключом. Для включения режима ЗТЯИ.00087-01 91 02 см. раздел ЗТОП-00004-10 01. Руководство администратора системы безопасности.

Чтобы активировать режим улучшенного управления использованием ключей, выполните следующее:

/opt/cprocsp/sbin/amd64/cpconfig -ini 'configparameters' -add long StrengthenedKeyUsageControl 1Проверяем, что режим включен.

Cat \/etc\/opt\/cprocsp\/config 64.ini | grep Усилил контроль за использованием ключей.

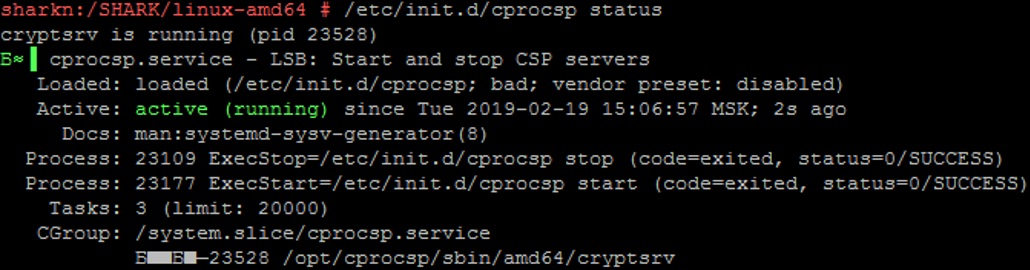

Мы перезапускаем криптографический провайдер:

/etc/init.d/cprocsp restart

/etc/init.d/cprocsp status

После перезапуска убедитесь, что ключевой носитель работает нормально.

/opt/cprocsp/bin/amd64/csptest -keyset –verifycontext

/opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum –unique

CSP (Type:80) v4.0.9017 KC2 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:REA

AcquireContext: OK. HCRYPTPROV: 16052291

alfa_shark1 |SCARDJACARTA_4E3900154029304CCC00E9F6

OK.

Total: SYS: 0.000 sec USR: 0.000 sec UTC: 4.560 sec

[ErrorCode: 0x00000000]

Настройка работы с рутокен эцп 2.0

Сделаем небольшое отступление. Цифровые подписи и криптография требуют наличия пар ключей, сертификатов. Надежное хранение ключей — один из основных факторов безопасности. И человечество пока не может придумать более надежного способа хранения ключей, чем токен или смарт-карта.

О С Linux содержит большое количество разнообразных средств и драйверов. Все эти средства подробно описаны в статье. Здесь не будет подробно описываться, что это такое.

Рутокен ЭЦП 2.0: совместимость с компьютером

apt-get install libpcsclite1 pcscd libccidКроме того, для поддержки работы с токенами должны быть установлены пакеты криптопровайдера CSP:

dpkg -i ./cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb ./cprocsp-rdr-rutoken-64_4.0.0-4_amd64.deb ./cprocsp-rdr-pcsc-64_4.0.0-4_amd64.deb ./lsb-cprocsp-pkcs11-64_4.0.0-4_amd64.debОтключение цифровой подписи в windows 10

В большинстве случаев ECCP выпускаются в течение 12 месяцев. Лучше удалить срок действия сертификатов из реестра, чтобы они не занимали место для хранения. Элементы отключения (удаления) сертификата цифровой подписи в Windows 10 занимают не более 2 минут

- Запустите криптопровайдер через меню «Пуск»;

- Выберите вкладку «Инструменты → «Удалить контейнер»;

- В открывшейся папке выберите сертификат, который необходимо удалить;

- Подтвердите выбор нажатием кнопки «Готово» и нажмите «OK».

Восстановить удаленный сертификат невозможно. Он не попадает в корзину и больше никогда там не окажется.

Плагин для линукс

Linux требуется специальная чужеродная утилита. С помощью команды:

sudo apt install alien

Подпись средствами «криптопро csp»

Утилита CSPTESTF, которая позволяет вам выполнять различные криптографические операции, является частью «CryptoPro CSP». Я упоминал выше, что эта утилита имеет два недостатка:

- Отсутствие хорошей документации;

- Отсутствие графического пользовательского интерфейса.

Команда команды:

csptestf –sfsign –sign –in <имя файла> -out <имя файла> -my ‘Trusted eSign Test’ –detached –alg GOST94_256Здесь,

Вы должны указать часть сертификата общего имени для подписи в параметре «My»;

Вы можете создать отделенную подпись с помощью detached.

Алгоритм хэширования, который будет использоваться для создания подписи, указан как alg GOST94_256.

Вы можете получить информацию о возможных параметрах, набрав команду:

csptestf –sfsignТакой интерфейс идеально подходит для подготовки пользователя или автоматизации сценария.

Давайте теперь обсудим некоторые инструменты, которые упрощают процесс подписания и шифрования в Linux.

Подпись файла командой из terminal

В файле для подписания выполните команду:

/opt/cprocsp/bin/cryptcp -signf -detach -cert -der -strict -thumbprint ХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХ FILEГде ХХХ. — это хэш сертификата, полученного на шаге 1, а FILE — имя файла, который необходимо подписать (включая все расширения, но не путь).

Команда «Динамо» должна вновь включить его в состав.

Создал подписанное сообщение. 0x000000 — код ошибки.

На основе *назначенного файла электронной подписи. Расширение SGN, будет создан документ с отделяемой подписью (CMS) и кодировкой DER.

Подпись файлов в macos

В macOS вы можете подписывать файлы с помощью cryptoARM (стоимость лицензии 2500=руб) или простой командой из терминала.

Получаем тестовый сертификат

Прежде чем приступить к подписи, необходимо создать пару ключей и получить сертификат электронной подписи. Если у вас есть Рутокен с контейнером КриптоПро, вы можете пропустить эту часть.

Преимущества компании криптопро

С 2000 года существует Л ЛЦ «КриптоПро». ООО занимается разработкой электронных подписей и средств криптографической защиты информации (СКЗИ).

КриптоПро имеет массу преимуществ перед конкурирующими предприятиями.

- Опыт компании в области информационной безопасности. Программа широко распространена — компании часто используют КриптоПро в качестве стандартного программного обеспечения для работы с ЭЦП.

- Совместимость КриптоПро с альтернативным программным обеспечением. Можно прочитать сертификат, даже если для его установки использовалось другое программное обеспечение. Компания предлагает версию CryptoPro для операционных систем Mac, Linux и Windows. Для правильного использования не требуется эмулятор или другие дополнительные средства запуска программного обеспечения.

- Консультация. Если пользователь ЭЦП не уверен в том, как использовать программное обеспечение, он может обратиться в службу технической поддержки поставщика криптовалюты.

Эксперты высоко оценили Cryptopro, а создатели криптопровайдера получили множество наград. Количество достижений растет. Увеличилась доступность информации о продуктах для криптовалют.

Причина 1

Россия выпускает официальный документ о пенсии

В настоящее время Министерство обороны, ФСТЭК и ФСБ одобрили систему Astra Linux и Altlines как метод защиты информации.

Причина 2

Лучшая инструкция по настройке взаимодействия с аппаратными носителями в Linux, которую удалось найти, была также от

Причина 3

Обновление 16.04.2022:

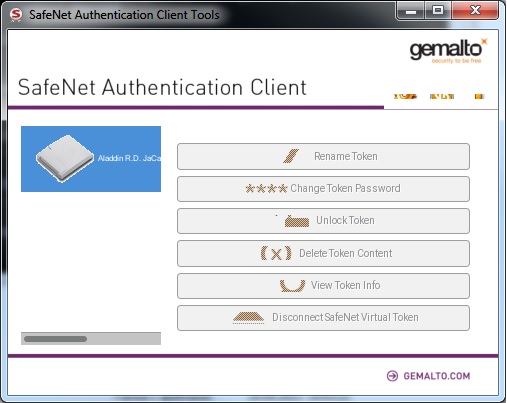

На начальном этапе настройки среды и оборудования выяснилось, что первым носителем был не JaCarta PKI Nano (как предполагалось), а устройство, работающее в режиме eToken клиента аутентификации SafeNet.

Однажды банку потребовался инструмент, который мог бы работать в рамках той же инфраструктуры. Компания Aladdin R. D. предложила в качестве инструмента токен JaCarta PRO, и банк решил использовать его для кредитования.

U PD 16.04.2022: Большое спасибо Аладдину Р. Д. за помощь нам в определении реальности ситуации.

Эта ошибка является исключительно канцелярским надзором в процессе подготовки документа;У него нет политических или подрывных оттенков. Функциональный апплет, созданный Аладдина Р. Д., называется Jacarta Pro Token.

До 1 декабря 2022 года этот eToken PRO был доступен. После этого времени компания Aladdin R. D. прекращает продажу устройств eToken PRO (Java).

Прежде всего, надо сказать, что его работа была установлена с помощью соответствующих драйверов-Safenetauticalting-10.0.32-0x86_64 (написанных в поддержку Aladdin R. D). Их можно получить только с помощью отдельного Online-приложения

Для работы этого токена необходим пакет cprocsp-rdr -emv64.

Этот токен отвечал и отвечал. Утилита SACTools смогла его инициализировать. В SKZI он вел себя очень странно и непредсказуемо.

По команде появилось следующее:

csptest -keyset -cont '.Aladdin R.D. JaCarta [SCR Interface] (205D325E5842) 00 00alfa_shark' -check Выдавалось, что все хорошо:

[ErrorCode: 0x00000000]

Но сразу после попытки зачитать ключи программно эта же проверка начинала выдавать ошибку:

[ErrorCode: 0x8009001a]Ошибки, которые можно обнаружить при использовании объекта, включены в список кодов ошибок объектной модели Microsoft.

NTE_KEYSET_ENTRY_BAD

0x8009001A

Keyset as registered is invalid.» Неверный набор ключей» — возможно, причина в старых чипах и прошивке Gemalto или их апплете ОС.

В этом состоянии токен был заблокирован. На СКЗИ стало появляться неактуальное состояние считывателя и ключевого контейнера. В итоге перезапуск операционной системы и провайдера криптографических услуг cprocsp не решил проблему.

Справедливость диктует, что следует отметить, что Safenet Etoken Pro был совместим с ОС Windows 7 и 10 и ключами GOST R 34.10-2001.

В качестве решения этой проблемы вы можете использовать CryptoPro CSP 4.0 FKN (Gemalto), который поддерживает новые стандарты.

Использование настоящего токена JaCarta PKI в случае (XL) действительно решило проблему.

Однако для создания Safenet Etoken Pro пришлось немало потрудиться. Я хочу оградить кого-то от этого.

Причина 4

Иногда самому требуется вернуться к старым статьям и инструкциям. Это удобно, когда информация размещена во внешнем источнике. Так что спасибо Хабру за предоставленную возможность.

После запуска системы и установки токена Jacarta PKI на USB-порт сервера мы проверяем, что новое устройство было обнаружено или проявлено:

lsusb

Устройство 003 на шине 004 имеет идентификатор 24dc:0001.

Считыватели из проекта security:chip card (software.opensuse) можно диагностировать с помощью pcsc-tools.

Он запускается командой:

pcsc_scan

Детали токена будут показаны в результатах поиска до тех пор, пока не будут установлены все необходимые пакеты.

Программное извлечение ключей

КриптоПро Java CSP:

import ru.CryptoPro.JCP.KeyStore.JCPPrivateKeyEntry;

import ru.CryptoPro.JCP.params.JCPProtectionParameter;

KeyStore keyStore = KeyStore.getInstance("Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00", "JCSP");

keyStore.load(null, null);

JCPPrivateKeyEntry entry = null;

X509Certificate certificate = null;

PrivateKey privateKey = null;

try {

entry = (JCPPrivateKeyEntry) keyStore.getEntry(keyAlias,

new JCPProtectionParameter(pwd));

certificate = (X509Certificate) entry.getCertificate();

privateKey = entry.getPrivateKey();

} catch (UnrecoverableEntryException | NullPointerException e) {

LOGGER.log(Level.WARNING, PRIVATE_KEY_NOT_FOUND keyAlias ExceptionUtils.getFullStackTrace(e));

}

Если вы ведете себя так:

Key key = keyStore.getKey(keyAlias, pwd);

То есть криптопровайдер попытается вывести запрос на проверку пароля для контейнера с помощью консоли или окна графического интерфейса.

Работа с токеном jacarta pki

Запустим программу Xming (X11 forwarding) на своей станции, чтобы по SSH иметь возможность открывать и работать с графическими интерфейсами нужных утилит.

В папке /set /share_pplication появился файл после установки на сервер IDPROTECTCLENT, программного обеспечения для использования JacArta PKI:

Athena-IDProtectClient.desktopAthena-IDProtectManager.desktop

Эта команда отображает параметры выполнения для команды exc =/usr/bin sactools.

I DProtectPINTool запустится автоматически.

.

/usr/bin/IDProtectPINTool

Ссылка с булавками по умолчанию (пароли) для ключевого носителя будет полезна для инициализации токена.

Вы можете просмотреть подробную информацию о токене и ключевом контейнере с помощью программы IDProtect_Manager:

/usr/bin/IDProtect_Manager

Для доступа к контейнеру с ключами необходимо ввести пароль:

Запустите инструменты прослушивания Safenet и монитор аутентификации Safenet следующим образом:

/usr/bin/SACMonitor

/usr/bin/SACTools

В интерфейсе криптопровайдера КриптоПро JavaCSP вы можете напрямую выполнять операции с контейнерами ключей.

/jdk1.8.0_181/jre/bin/java ru.CryptoPro.JCP.ControlPane.MainControlPane

Команда:

/opt/cprocsp/bin/amd64/csptest -keyset -cont '.Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00alfa_shark1' -infoДля диагностики контейнера используйте команду с ключом -check.

/opt/cprocsp/bin/amd64/csptest -keyset -cont '.Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00alfa_shark' –check

Потребуется ввести пароль от контейнера:

Результаты

Внутренний USB-порт сервера — это место, куда устанавливается отбракованный ключевой носитель.

Оборудование для герметичных серверов размещено в помещении с ограниченным доступом.

Такие меры повышают уровень защиты наших информационных систем от кражи и компрометации ключей электронной подписи или шифрования, как удаленных, так и по сети.

Резюме

Анализ трех лучших систем Crypto Pro привел нас к выводу, что Windows является лучшей операционной системой для реализации CP. Вам не нужны какие -либо специализированные знания или способности для загрузки CryptoProvider;Просто следуйте инструкциям разработчика.

Через терминальную консоль можно установить и настроить КриптоПро для Linux и MacOS.

Только лицензированная заявка на Esign Trusted или эта консоль доступна для сертификации документов. На Linux и Mac OS еще нет бесплатных услуг создания CEP.

Смена pin командой из terminal

/opt/cprocsp/bin/csptest -passwd -qchange -container "XXXXXXXX"Где (обязательно в кавычках) XXXXXXXX — название контейнера, полученное на шаге 1.

Чтобы получить доступ к сертификату, КриптоПро сначала выведет диалоговое окно с запросом предыдущего PIN-кода, затем еще одного. Готово.

Смена pin-кода контейнера

В Rutoken код пользовательского PIN -кода по умолчанию составляет 12345678. Пинк -коды Rutoken имеют максимум 16 символов и могут включать латинские буквы и цифры.

Управление сертификатами

Введите следующую команду в терминал, если вы хотите просмотреть сертификаты на прикрепленных физических носителях:

/opt/cprocsp/bin/amd64/csptest -keyset-enum_cont -fqcn -verifyc

Выполните следующую команду для импорта персональных EDC со всех значимых USB-накопителей:

/opt/cprocsp/bin/amd64/csptestf -absorb-cert

Используя следующую команду, вы можете добавить сертификаты в хранилище:

/opt/cprocsp/bin/amd64/certmgr -list -store uMy

В окне терминала отобразится сохраненные SCP.

Роскомнадзор удалит сертификат из реестра

/opt/cprocsp/bin/amd64/certmgr -delete -store umy

Рекомендации по установке и настройке СКЗИ приведены на сайте в разделе «Документация».

Установка драйверов и по для работы с jacarta pki

На странице Поддержки сайта «Аладдин Р.Д.» загружаем

Для установки пакетов PCSC-Lite, CCID и LIBUSB необходимо выполнить установку в браузере PCP.

Для работы утилиты Jacarta должны быть установлены следующие компоненты:

Как найти и установить пакеты?

zypper search pcsc-lite

zypper search libusb

Zypper Установка PCSC-Lite

zypper search CCID

Zypper Установка PCSC-CCID

zypper search CCID

Zypper установить Libusb

В результате пакет PCSC-Lite был обновлен, CCID был установлен, а Libusb не требовался.

Установите программное обеспечение и драйверы, включенные в пакет, чтобы начать использовать Jacarta PKI после этого:

Zypper Установка iDprotectClientLib-637.03-0.x86_64.rpm.

zypper install idprotectclient-637.03-0.x86_64.rpm

Проверьте установку драйверов и ПО JaCarta PKI.

zypper search idprotectclient

Для SLES, как я обнаружил, доступен пакет под названием openct — Library for Smart Cards Readers. Для установки нежелательно требовать руководство Aladdin R. D. PCSC Telecommerce.

zypper search openct

Мы удаляем пакет openct.

rpm -e openct

Все драйверы и программное обеспечение, необходимые для использования маркеров, теперь установлены.

Проанализируйте производительность Джакарты на вашем компьютере:

pcsc_scan

Установка криптопро в astra linux

В последние годы многие государственные учреждения и частные предприятия стали чаще использовать Linux. RosaLinex, Astra Linux и другие подобные системы очень популярны в России.

Мы рассмотрим CryptoPro на примере Astra Linux (ОС, которая используется в бюджетных учреждениях).

Скачать дистрибутив для настройки СКЗИ в центре программирования КриптоПро и добавления в него пакета Deb (не забывая о выключении ОС),

Для S KSI for Linux действуют стандартные правила лицензирования и трехмесячный пробный период.

Удалите расширение tgz из архива. Для завершения установки введите определенные текстовые команды. В Linux установка может быть автоматизирована. Другим методом является:

- Перейдите в папку с распакованным архивом и выберите команду «Открыть в терминале» через контекстное меню;

- Запустите автоматическую установку КриптоПро с помощью команды sudo./install_gui.sh — откроется мастер установки;

- Перемещайтесь по окну мастера с помощью кнопки Tab — отметьте все компоненты, доступные для установки, нажав кнопку Next и нажмите кнопку «Установить»

Уведомление, указывающее на успешную установку, будет отображаться в окне терминала после завершения процесса.

После окончания демонстрационного периода купите лицензию и введите номер лицензии:

sudo/opt/cprocsp/sbin/amd64/cpconfig-license-set XXXXX-XXXXX-XXXXX-XXXXX-XXXXX

Вместо X введите серийный номер из лицензионного соглашения.

При установке cryptoprovider для других операционных систем Linux необходимо выполнить аналогичные действия.

Установка криптопро для mac os

Те же шаги предпринимаются для настройки компьютера на основе MacOS для цифрового подписания, как и для ОС, упомянутой выше.

- Запустите установочный файл ru.cryptopro.csp;

- Разрешите программе внести изменения в ваш компьютер, нажав «Продолжить»;

- Примите лицензионное соглашение;

- Завершите установку, нажав «Установить»;

- Дождитесь окончания и закройте окно.

Дальнейшие настройки сделаны через стандартное приложение терминала MacOS — открытое через меню Finder → «Go» → «Утилиты».

Вы должны подключить среду ключа, затем введите следующую команду, чтобы добавить сертификат в реестр:

/opt/cprocsp/bin/csptestf -absorb-certs -autoprov

Оборудование для проверки состояния лицензии :

/opt/cprocsp/sbin/cpconfig -license -view

Активация лицензии:

Выберите вариант лицензии при выполнении sudo /opt/cprocsp/sbin -license

Для интеграции с MacOS лучше всего подходит USB-носитель для Рутокен Лайт или Рутокен ЭЦП. Комплектовать КриптоПро для MacOS необязательно.

Для заверения электронных документов используйте упомянутый выше пакет программного обеспечения Trusted eSign.

Установка на apple mac os

Нажав на ссылку, вы можете загрузить файл плагина браузера, а затем установить его, выполнив, как указано:

- В распакованной папке нажмите на документ cprocsp-pki-2.0.0 — запустится мастер установки;

- Примите условия лицензионного соглашения;

- Подтвердите операцию нажатием кнопки «Install».

После завершения процесса закройте окно, а затем протестируйте модуль на странице.

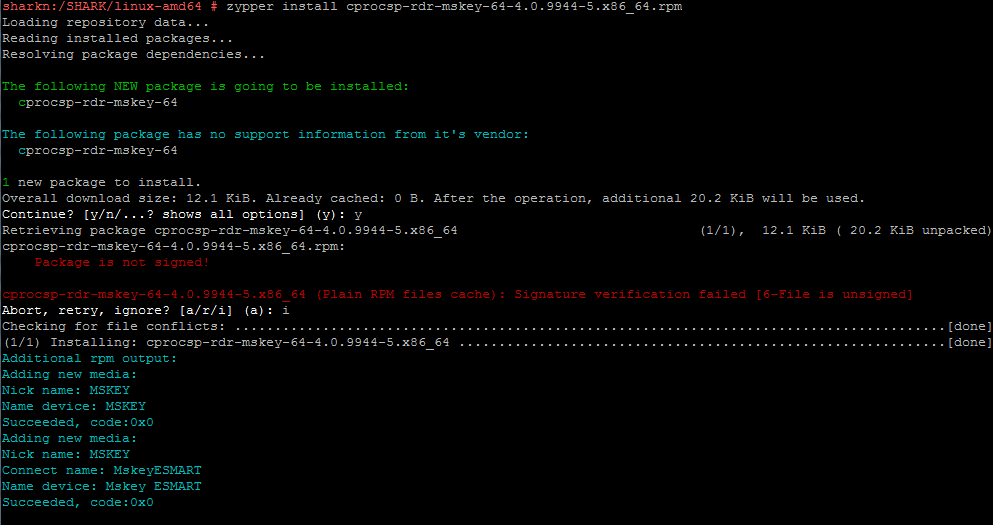

Установка пакетов криптопро csp

КриптоПро CSP по умолчанию не предлагает пакеты для работы с токенами и смарт-картами.

zypper search cprocsp

В компоненте поддержки CSP JaCarta components for ChryptoPro есть модуль, который предлагает защиту от экранирования.

zypper install cprocsp-rdr-jacarta-64-3.6.408.683-4.x86_64.rpm

Некоторые элементы взаимозависимы. Иллюстрация.

zypper install cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm

Loading repository data...

Reading installed packages...

Resolving package dependencies...

Problem: nothing provides cprocsp-rdr-pcsc-64 >= 4.0 needed by cprocsp-rdr-emv-64-4.0.9944-5.x86_64

Solution 1: do not install cprocsp-rdr-emv-64-4.0.9944-5.x86_64

Solution 2: break cprocsp-rdr-emv-64-4.0.9944-5.x86_64 by ignoring some of its dependencies

Choose from above solutions by number or cancel [1/2/c] (c): c

Поддержка всех видов устройств является частью стандартного пакета поддержки для считывателей и ключевых носителей.

zypper install cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm

Установщик Zypper LSB-CPROCSP-PKCS11-64-4.0.9944-5.x86_64.RPM

Теперь вы можете настраивать модули для работы с различными видами носителей и элементами графического интерфейса:

zypper install cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm

zypper install cprocsp-rdr-novacard-64-4.0.9944-5.x86_64.rpm

zypper install cprocsp-rdr-mskey-64-4.0.9944-5.x86_64.rpm

zypper install cprocsp-rdr-gui-gtk-64-4.0.9944-5.x86_64.rpm

Проверяем итоговую конфигурацию КриптоПро CSP

zypper search cprocsp

Loading repository data...

Reading installed packages...

S | Name | Summary | Type— —————————— —————————————————- ———i | cprocsp-curl-64 | CryptoPro Curl shared library and binaris. Build 9944. | packagei | cprocsp-rdr-emv-64 | EMV/Gemalto support module | packagei | cprocsp-rdr-gui-gtk-64 | GUI components for CryptoPro CSP readers. Build 9944. | packagei | cprocsp-rdr-jacarta-64 | JaCarta components for CryptoPro CSP. Build 683. | packagei | cprocsp-rdr-mskey-64 | Mskey support module | packagei | cprocsp-rdr-novacard-64 | Novacard support module | packagei | cprocsp-rdr-pcsc-64 | PC/SC components for CryptoPro CSP readers. Build 9944.| packagei | lsb-cprocsp-base | CryptoPro CSP directories and scripts. Build 9944. | packagei | lsb-cprocsp-ca-certs | CA certificates. Build 9944. | packagei | lsb-cprocsp-capilite-64 | CryptoAPI lite. Build 9944. | packagei | lsb-cprocsp-kc2-64 | CryptoPro CSP KC2. Build 9944. | packagei | lsb-cprocsp-pkcs11-64 | CryptoPro PKCS11. Build 9944. | packagei | lsb-cprocsp-rdr-64 | CryptoPro CSP readers. Build 9944. | package

Мы перезагружаем криптографический провайдер, чтобы применить изменения и отметить его статус следующим образом:

/etc/init.d/cprocsp restart

/etc/init.d/cprocsp status

Установка программы

Компонент поддержки совместим со всеми версиями Windows старше 2003 года. Соответствующий раздел содержит полный список поддерживаемых операционных систем.

Windows SCSI применим к большинству областей электронного документооборота, где требуется юридически значимая информация.

Шаги в CryptoPro для Windows 10 заключаются в следующем:

- Запустите скачанный дистрибутив на вашем компьютере и нажмите «Установить»;

- Если вы еще не приобрели лицензию, пропустите строку с серийным номером и нажмите «Далее» (если у вас есть лицензия — введите номер соглашения);

- Выберите тип установки: «Обычный» — базовый набор функций, «Расширенный» — ручная настройка (для опытных пользователей);

- Подтвердите операцию нажатием «Установить

Рекомендуется перезагрузить компьютер после завершения установки, чтобы изменения вступили в силу. Все версии Windows совместимы с этой процедурой.

После установки криптопровайдера достаточно добавить USB-драйвер, настроить веб-браузер и начать работу с ЭП.