- Основные функции

- . импорт коренвых сертификатов в хранилище доверенных корневых сертификатов

- . установка криптопро эцп browser plug-in

- Plug-in для windows

- Trusted esign

- Ввод лицензионного кода

- Добавление сертификатов через криптопро

- Замысел создания

- Извлечение подписанного файла[править]

- Импорт персонального сертификата[править]

- Инструменты криптопро — кроссплатформенный графический интерфейс (cptools)[править]

- Интерфейсные решения

- Как в программе «криптопро csp» удалить контейнер закрытого ключа с носителя?

- Как удалить сертификат эп в linux

- Классические пассивные usb-токены и смарт-карты

- Когда сертификаты лучше не удалять

- Криптопро для linux

- Криптопро для windows 10

- Криптопро эцп browser plug-in[править]

- Настройка «криптопро» csp

- Настройка криптопровайдера[править]

- Настройка оборудования[править]

- Настройка работы с рутокен эцп 2.0

- Неправильный зарегистрированный набор ключей[править]

- Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

- Особенности работы с токенами[править]

- Отключение цифровой подписи в windows 10

- Открываем “инструменты криптопро” с помощью кнопки или строки поиска

- Открываем “инструменты криптопро” с помощью поиска по всем установленным приложениям

- Перенос контейнера с flash-носителя в локальное хранилище пк

- Плагин для линукс

- Поддерживаемые алгоритмы

- Поддерживаемые технологии хранения ключей

- Подпись средствами «криптопро csp»

- Получаем тестовый сертификат

- Получение сертификата в уц и его установка[править]

- Проверка лицензии[править]

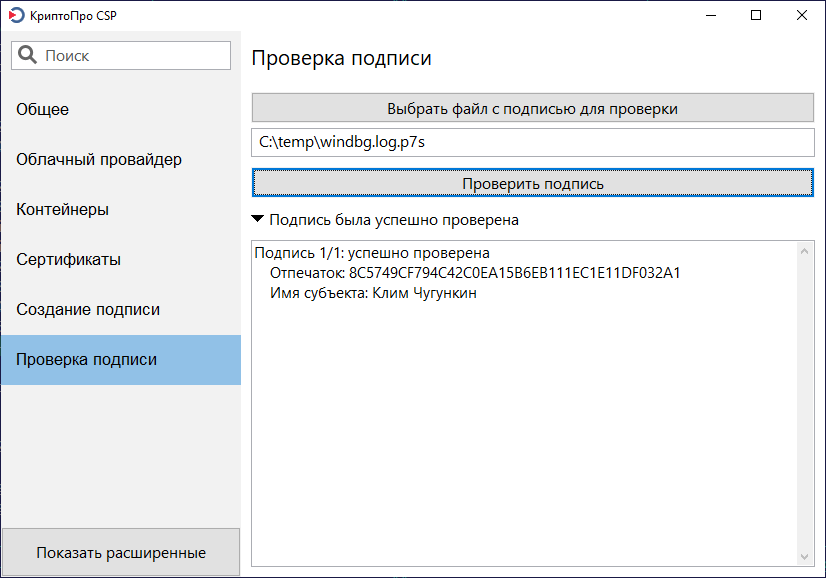

- Проверка подписи[править]

- Проверка работоспособности рутокена при помощи фирменных средств производителя

- Проверка цепочки сертификатов[править]

- Прописывание путей к исполняемым файлам[править]

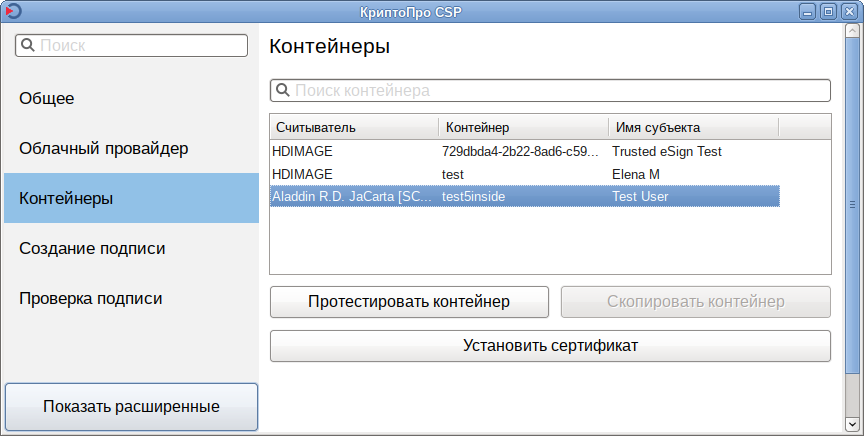

- Просмотр доступных контейнеров[править]

- Просмотр сертификатов[править]

- Работа с сертификатами в token-manager[править]

- Резюме

- Скачиваем deb-пакет для установки криптопро в ubuntu

- Совместимость[править]

- Создание запроса на получение сертификата[править]

- Создание и проверка эцп в gost-crypto-gui[править]

- Создание и проверка эцп с использованием cptools[править]

- Создание контейнера[править]

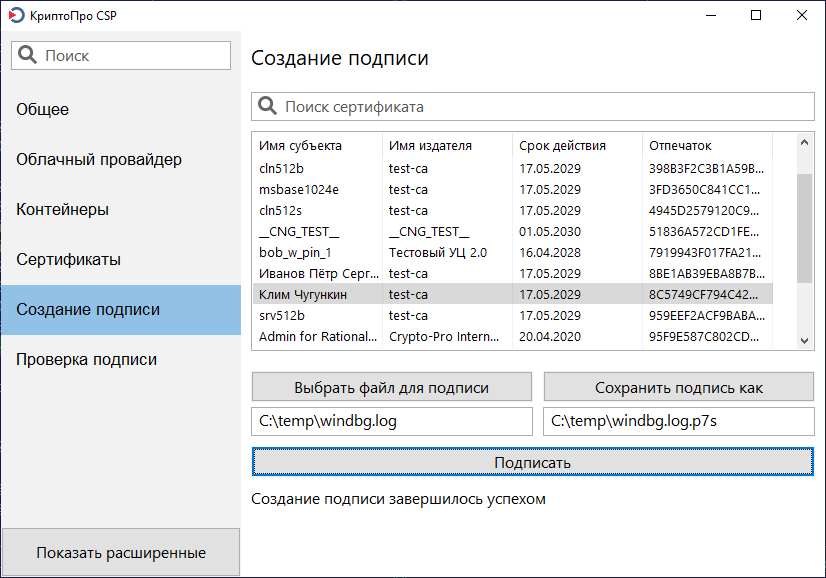

- Создание подписи[править]

- Удаление контейнеров и сертификатов

- Удаление сертификата[править]

- Удаление сертификатов

- Управление сертификатами[править]

- Управление считывателями[править]

- Установка дополнительных файлов поддержки крптопро

- Установка драйверов рутокен

- Установка корневых сертификатов

- Установка криптопро csp[править]

- Установка криптопро в astra linux

- Установка криптопро в графическом режиме

- Установка криптопро для mac os

- Установка личных сертификатов

- Установка на apple mac os

- Установка программы

- Экспорт контейнера и сертификата на другую машину[править]

- Экспорт сертификатов на другую машину[править]

- Электронная подпись[править]

Основные функции

На вкладке «Общие» можно изменить язык отображения и просмотреть подробную информацию о поставщиках и их лицензиях.

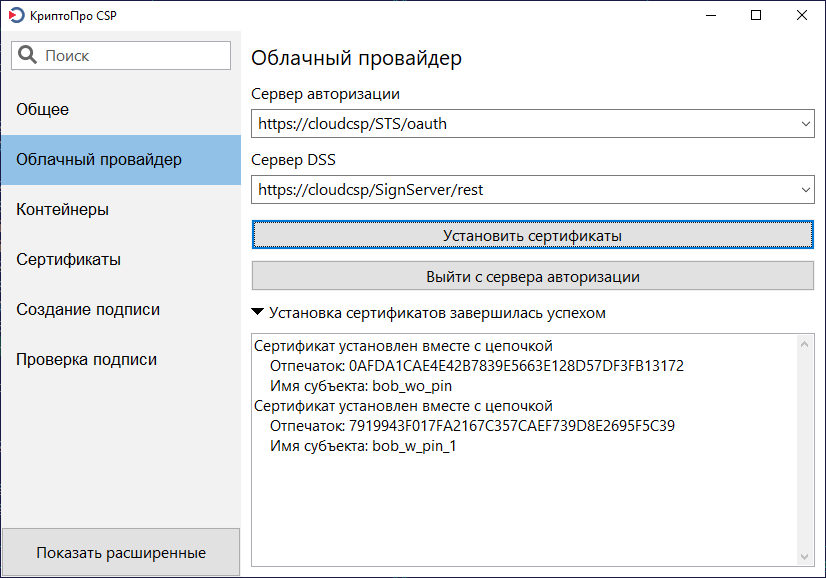

Вкладка “Облачный провайдер” позволяет зарегистрировать в системе облачные контейнеры. Надо отметить, что на Linux и macOS они будут работать только с провайдером KC1. Подробней об этом можно прочитать в статье – “КриптоПро CSP 5.0: Облачный провайдер”.

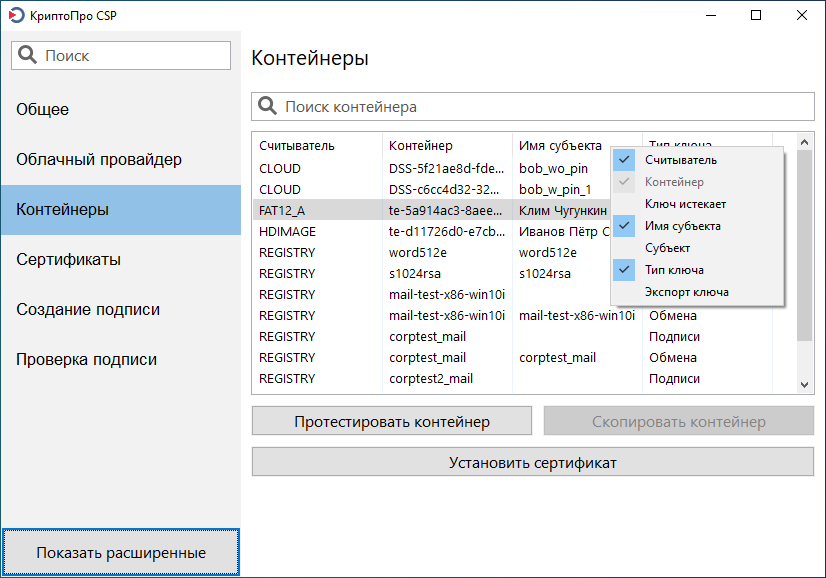

На вкладке “Контейнеры” можно увидеть контейнеры на всех носителях и их свойства. Перечисление и опрос свойств может занимать ощутимое время, поэтому обновление списка происходит автоматически только при подключении или отключении устройств. Также его можно форсировать по CTRL R или F5, но горячие клавиши пока не стабилизировались. Колонками в этой таблице и в таблице на вкладке “Сертификаты” можно управлять по правому клику мыши. Это единственные места, где используется правая кнопка.

Здесь доступны:

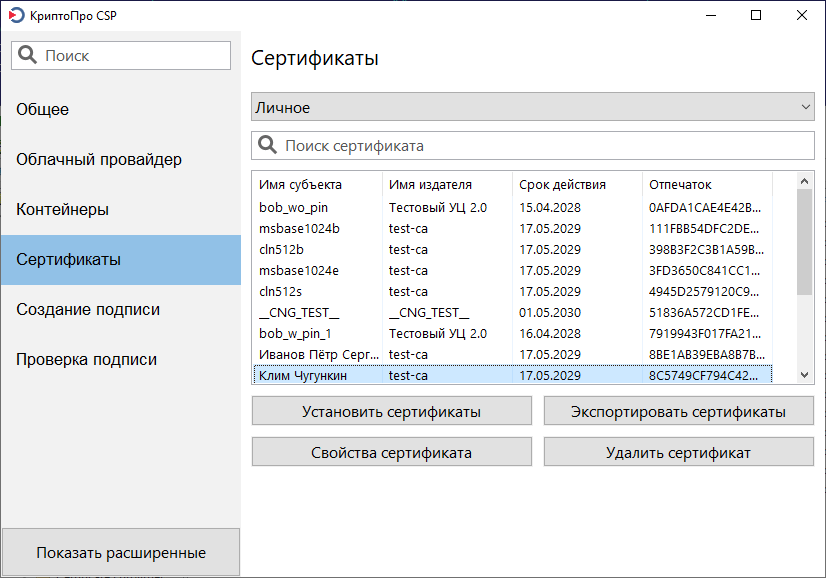

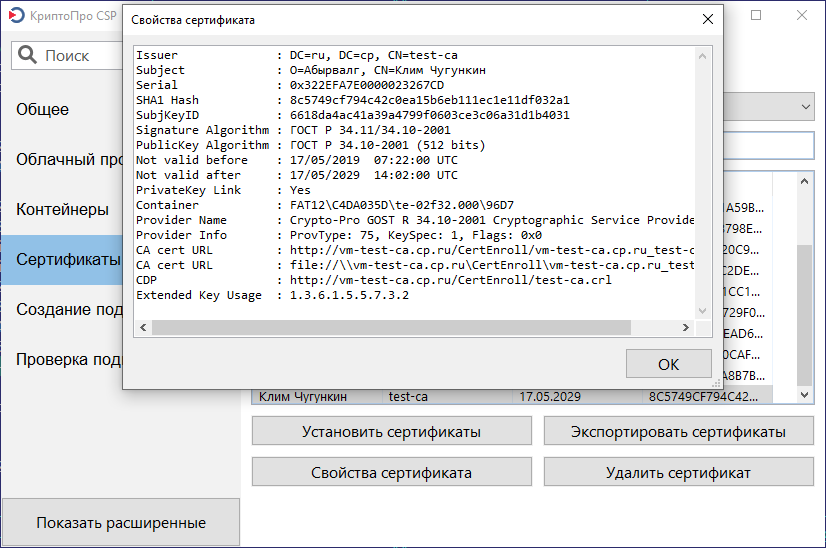

На вкладке “Сертификаты” отображаются сертификаты в выбранном хранилище. Их можно удалять, экспортировать в файлы (в расширенном режиме – вместе с ключами – в pfx). При установке сертификатов они автоматически распределяются по подходящим хранилищам (корневые – в Root, промежуточные – в CA, личные – в My), для личных сертификатов сразу проставляется ссылка на закрытый ключ. Для успешной работы надо заранее вставить ключевой носитель с соответствующим сертификату контейнером.

Также можно просмотреть свойства сертификата. Так как для разбора используется certmgr, то это единственное пока не локализованное окно.

Вкладка “Создание подписи” предназначена для CMS-подписи файлов. Обычно создаётся присоединённая (attached) подпись, но в расширенном режиме можно выбрать отсоединённую (detached).

На вкладке “Проверка подписи” соответственно проверяется CMS-подпись файла. В расширенном режиме для присоединённой (attached) подписи можно выбрать, куда сохранить исходный файл. В простом режиме будет только проверка подписи.

Только расширенный, вкладка «Управление носителями». Здесь можно использовать следующие сервисные программы от производителей устройств:

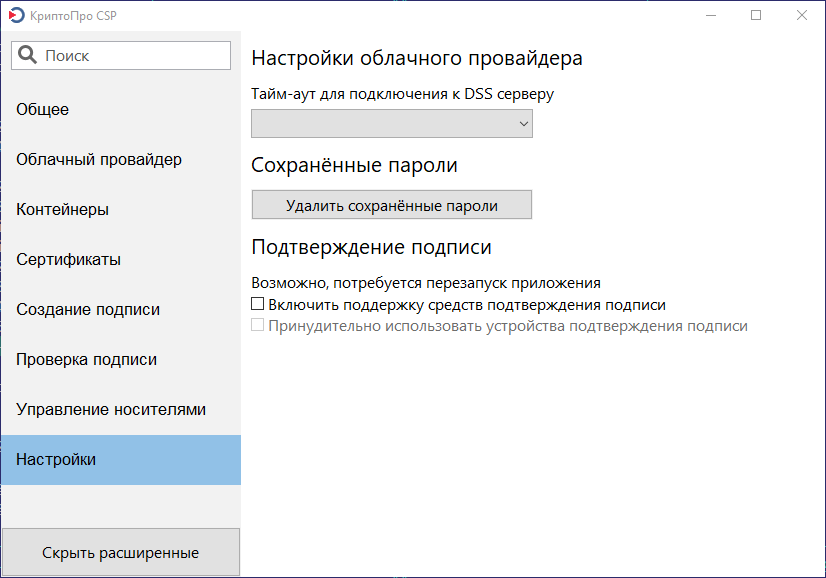

Вкладка «Настройки» расширенного режима собирает

Более подробное описание можно найти в документации в составе КриптоПро CSP 5.0 – “Инструкция по использованию. Инструменты КриптоПро” на странице загрузки.

Русев Андрей,

Начальник отдела системных разработок

О ОО «КРИПТО-ПОРО»

. импорт коренвых сертификатов в хранилище доверенных корневых сертификатов

Сначала сертификаты КН копируются в отдельную папку. После выбора этой папки из контекстного меню будет выполнена команда открытия терминала. Мы установим команду в Терманале.

. установка криптопро эцп browser plug-in

Чужая утилита необходима для установки КриптоПро ЭЦП. Выполним команду для ее установки:

sudo apt install alien

Далее скачайте установочный пакет плагина CryptoPro Browser, установленный на официальном сайте КриптоПро.

Выполните команды для преобразования rpm-пакетов после распаковки архива cades_linux.amd64 в терминале:

Plug-in для windows

Убедитесь, что у вас есть сертифицированный SKZI, активированный на вашей рабочей станции перед загрузкой ED CryptoPro.

Что это такое? Из названия понятно, что программа используется для работы с электронной подписью и шифрованием при распространении. В настоящее время утилита предлагается в репозиториях Rosa Linux и Alt.

Один человек, Михаил Вознесенов, отвечал за разработку инструмента, который разработал Михаил Вознесенский. Она простая, но удобная. В настоящее время утилита находится в активной разработке. На момент публикации статьи последней версией была 0.2.2.

Что там?PPT4 используется для графического интерфейса, а Python используется для написания утилиты.

Ты должен вставить его через окно управления программой, если у тебя есть «Управление программой».

Вставьте жетон и запустите утилиту.

Токен определяется, и можно найти наш сертификат, как можно увидеть.

Нет смысла описывать и показывать интерфейс программы в статье, потому что он очень прост. Просто добавьте свою подпись к документу.

Выберите документ, затем нажмите «Подписать». Мы получаем сообщение, похожее на это.

Вы будете проинформированы о том, что файл подписан, когда нажмете «OK».

Основное преимущество этой утилиты заключается в том, что она полностью бесплатна.

Сравнение КриптоПро CSP с консолью, если вы:

На порядок проще использовать Нет разных параметров подписи

Как можно использовать любой git-клиент, если доступ к ABF:abf.io/uxteam-rosa crypto-tool devel в настоящее время заблокирован?

Я надеюсь, что создатели дополнительных домашних распределений Linux будут включать пакеты Rosa-Crypto в свои версии.

Trusted esign

Второй раздел программы от компании «Digital Technologies» называется Trusted Esign. Одним из самых известных разработчиков средств шифрования и защиты подписи для Windows является «Криптоар».

Имеет смысл не путать Trusted.eSign, веб-службу компании для работы с подписями, с какими-либо другими продуктами!

Ввод лицензионного кода

Мастер предложит вам ввести лицензионный код. Лучше вообще ничего не делать, если вам это не нужно. По умолчанию КриптоПро имеет трехмесячную лицензию. Как я могу узнать, когда истекает срок действия моей лицензии?

/opt/cprocsp/sbin/amd64/cpconfig -license -view

Добавление сертификатов через криптопро

Персональные сертификаты квалифицированной электронной подписи (SKEP), записанные на ключевой среде и полученные в CA, должны быть добавлены к вашему компьютеру, чтобы правильно реализовать CCP.

На одном компьютере может быть несколько ваших личных сертификатов. Система откроет каталог со списком СКЭКП и выберет нужный, когда вам потребуется доставить ЭП в любое время.

Жесткий диск компьютера может быть автоматически обновлен с помощью личных сертификатов с использованием CryptoPro.

Мастер импорта сертификата затем начинает работать. Используйте кнопку «Далее», чтобы подтвердить, что вы соглашаетесь с операцией. Установите автоматический выбор хранилища для сертификатов в следующей форме. Корневые сертификаты из CA сохраняются на сайте, в то время как личные SCECP сохраняются в «личной» папке.

Нажмите «Сделано», чтобы закончить процесс, затем нажмите «ОК», чтобы закрыть окно.

Замысел создания

В течение очень долгого времени в Windows все чаще требовался графический пользовательский интерфейс. Пользователи MacOS и Linux должны иметь возможность ознакомиться с достижениями предыдущей панели управления. Предоставление людям возможности быстро и легко решать распространенные проблемы было главной целью.

Самое важное качество — простота, иногда в ущерб функциональности. В cptools, например, можно подписывать файлы, но не добавлять метку времени. Мы постарались сделать так, чтобы пользователь мог ответить на как можно меньшее количество вопросов.

Извлечение подписанного файла[править]

Для извлечения файла данных из электронной подписи необходимо указать имя и местоположение файлов, из которых будут удалены данные.

Импорт персонального сертификата[править]

Любая локальная компьютерная сеть может импортировать сертификат, который использует универсальное устройство чтения HDIMage.

Пришло время сделать сертификат, если его еще нет:

Подумайте, что произойдет, если мы следовали второму маршруту и создали сертификат веб-сервера (строго делайте это в соответствии с корневыми правами):

Ожидается, что энкодер будет запущен по адресу /var/lib/sl/2private/web-server.key.

Для импорта необходим файл сертификата и закрытый ключ в контейнере PKCS12.

Сделайте место для хранения для сертификатов и ключей.

Примечание: Пароль для операций импорта запрашивается один раз для экспорта контейнеров. Символы не отображаются по соображениям безопасности. После ввода пароля нажмите Enter.

Проверьте только что созданный контейнер (при появлении запроса введите заранее заданный пароль):

В контейнере содержались и ключ, и сертификат.

После получения сертификата мы подтвердим доступность читателя:

Используйте программу CERTMGR для импорта сертификатов в CryptoPro. В нашем случае:

Чтобы импортировать сертификат из токена, выполните эти шаги.

Используйте ключ -pin:password, если у контейнера нет пароля.

Инструменты криптопро — кроссплатформенный графический интерфейс (cptools)[править]

Cptools, графический инструмент для управления сертификатами, дебютировал в «КриптоПро».

Затем вы можете выполнить его с помощью консоли:

С её помощью можно установить сертификат из токена в хранилище uMy:

Интерфейсные решения

Прямолинейный интерфейс был построен на больших кнопках и жирных шрифтах. Мы выбрали режим планшета, несмотря на то, что процент сенсорных дисплеев для ноутбуков и настольных компьютеров не достигает и 10%. Опять же, для этого используйте только несколько больших кнопок и соответствующую кнопку.

Хотя дисплеи растянуты горизонтально, это не влияет на то, как они работают. Основное меню было сдвинуто вправо. Меню отречно организовано, что позволяет вам быстро увидеть каждую функцию.

В меню присутствует кнопка «показать развернутые» (элементы управления). Эта система имеет больше кнопок и списков на вкладках, поскольку предназначена для опытных пользователей. Если кнопки не изменились, расширенный режим будет выполнять те же операции, что и расширенный режим. Кроме того, если название кнопки было изменено на «скопировать контейнер как» или «как», это откроет некоторые новые возможности.

Мы игнорировали идеологию «волшебника», потому что это делает пользовательский интерфейс сложным и непрозрачным. Мы приложили усилия для автоматизации некоторых задач, особенно в нормальном (а не в расширенном) режиме. В результате копирование контейнера теперь требует только 4 щелчка, а не 9, как в прошлом.

Приложение имеет функцию поиска элементов интерфейса. Все вкладки, которые ничего не содержат, будут скрыты им. Есть отдельный поиск контейнеров на вкладках «контейнеры, создание подписи» и «сертификаты».

Программа имеет собственные настройки для выбранного языка и является локализованной.

Как в программе «криптопро csp» удалить контейнер закрытого ключа с носителя?

Извлечение контейнера закрытого ключа может понадобиться в различных обстоятельствах. Если вы решили добавить новый сертификат электронной подписи на уже используемый носитель, но у вас еще нет такого сертификата. В таких ситуациях рекомендуется удалить самый старый действующий сертификат, чтобы освободить место для нового.

Кроме того, контейнер может быть удален в любое удобное время. Его нельзя восстановить, если он удален.

Мы подготовили подробные инструкции по извлечению контейнера закрытого ключа из носителя, чтобы помочь вам выполнить эту операцию самостоятельно.

Контейнер с закрытым ключом можно удалить с носителя за восемь шагов.

- Запустите программное обеспечение КриптоПро CSP.

- После запуска перейдите на вкладку «Инструменты».

- Нажмите кнопку «Удалить».

- Из имеющихся на стойке контейнеров выберите тот, который нужно удалить. Нажмите на кнопку «Обзор», чтобы просмотреть все контейнеры.

- Выберите контейнер и нажмите кнопку OK.

Следите за тем, чтобы не унести контейнеры, которые вы собираетесь использовать.

- В новом окне нажмите кнопку «Далее».

- Если вы уверены, что хотите удалить выбранный контейнер закрытого ключа, отобразится подтверждение. Внимательно проверьте указанный вами контейнер. Убедившись в правильности выбора, нажмите «Да».

- После этого программа удалит указанный контейнер. Просто нажмите на кнопку «OK», чтобы закрыть окно уведомления.

Отлично! Ваша попытка удалить контейнер закрытого ключа была успешной. Теперь на носителе есть больше места для вас.

Как удалить сертификат эп в linux

В Linux отсутствует встроенный менеджер сертификатов, в отличие от Windows, и удаление ЭП требует использования специального программного обеспечения. В то время как некоторые команды в одних программах могут быть одинаковыми, другие — нет. Один из самых популярных инструментов для удаления сертификатов называется Mono.

- Запустите терминал (командную строку) и введите команду certmgr -list.

- Найдите сертификат, который вы хотите удалить, в списке сертификатов и скопируйте его имя.

- Введите команду «certmgr -del -c -m», затем пробел и вставьте имя нужного сертификата. Например, certmgr -del -c -m 0000.cer, где «0000.cer» — имя сертификата.

Классические пассивные usb-токены и смарт-карты

Большинство пользователей предпочитают простые, доступные и практические ключевые решения. Токены и смарт -карты без криптографической поддержки обычно получают предпочтения. Поддержка всех совместимых носителей, произведенных ACT, Aladdin R. D. и Softnet (за исключением Novacard), а также Multisoft/Safenet, включена в Cryptopro CSP 5.0.

Кроме того, Windows имеет возможность хранить ключи на жестком диске и флэш-накопителях.

Когда сертификаты лучше не удалять

Сертификат ES может быть удален по ряду причин, например, когда владелец компьютера планирует переключение компьютеров и удаление всех персональных данных. Но иногда лучше избегать этого.или воспроизводите сертификат на другой среде.

Не сразу удалите сертификат EP, если он стал недействительным. Такой сертификат не может быть использован для подписи документа, но другие документы могут использоваться для его расшифровки.

Конкретные бухгалтерские, кадровые и налоговые документы имеют сроки хранения, установленные правительством. Договоры и счета-фактуры, как правило, должны храниться в течение пяти лет. Сертификат ЭП должен храниться вместе с документами, если они электронные.

Даже если новый сертификат ЭП был выдан тому же лицу, документы, зашифрованные с помощью старого сертификата, невозможно будет открыть.

Криптопро для linux

Версия КриптоПро не может быть использована в Linux. С другой стороны, именно этот метод защиты ЭП работает лучше всего. При использовании SKSI в Windows не возникает существенных проблем, но в Linux все наоборот.

КриптоПро для Linux — это консольное приложение без графического пользовательского интерфейса.

Рекомендуется оставить ваш системный администратор ответственным за настройку программ на вашем компьютере.

Криптопро для windows 10

Наряду с ViPNet, российские разработчики программного обеспечения «КРИПТО-ПРО» занимают лидирующие позиции на рынке криптографического программного обеспечения.

Реализация процессов CryptoShifier, которые поддерживают создание CEP, обеспечивается S KSI. Эта программа дополнения помогает в создании EC, шифровании файлов и защите от дальнейших несанкционированных изменений.

На официальном сайте утилиты распространяются на платной основе.

Пользователю гарантирован безрисковый пробный период. По окончании демонстрационного периода необходимо приобрести лицензию (на 12 месяцев или бессрочную). Заказ можно сделать непосредственно у местного дистрибьютора или производителя.

Только один из трех может использоваться с одним АРМом.

Криптопро эцп browser plug-in[править]

Внимание! Верификация через КриптоПро необходима для последней версии плагина — КриптоПро 4.0. С более ранними итерациями КриптоПро плагин не совместим.

В этом блоке можно создать и проверить электронную подпись (ЭП) на веб-страницах с использованием СКЗИ «КриптоПро CSP».

Необходимо установить CAdES версии 52 и пакет cprocsp-rdr -gui Gtk из комплекта КриптоПро CSP.

Чтобы установить дополнение:

Настройка «криптопро» csp

Тем не менее, я опишу свою версию, хотя есть отличные статьи об использовании «Cryptopro CSP» (например, здесь или здесь). Большинство инструкций были написаны для версии 3.x «Cryptopro CSP», которая является основной причиной. CryptoPro CSP 4 последняя итерация.

Мы идем на сцену.

Настройка криптопровайдера[править]

Просмотреть доступные типы криптопровайдеров можно командой cpconfig -defprov -view_type:

Просмотр свойств криптопровайдера нужного типа

Настройка оборудования[править]

Настройка датчиков случайных чисел и важные устройства хранения информации.

Читатели — это инструменты, которые читают ключи. Читатели гибких дисков (FAT12), флэш -карта и токеновые сканеры, а также сканеры изображений SDMAGE — несколько примеров читателей.

Электронные подписи хранятся на ключевых носителях. Для хранения важных данных можно использовать дискеты, смарт-карты и защищенные флеш-накопители (токены).

Ключевые контейнеры — это метод, используемый КриптоПро для хранения закрытых ключей. В зависимости от типа ключевого носителя они имеют физическое представление (на флэш-карте это каталог с коллекцией файлов с защищенной дискеты; на жестком диске это файл или папка с информацией).

Создание ключей происходит с помощью HRS, встроенной в CSP.

Для смарт-карт код доступа к защищенной памяти (PIN) дополнительно защищает ключи. Для всех операций с защищенной памятью требуется PIN-код.

Настройка работы с рутокен эцп 2.0

Давайте сделаем небольшой экскурс. Ключевое слово необходимо как для хранения, так и для передачи информации. Одним из наиболее важных факторов безопасности является надежное хранение ключей. Кроме того, в настоящее время не существует более надежных вариантов хранения, чем токен или смарт-карта.

Для работы с токенами Linux предлагает широкий спектр драйверов и инструментов. Некоторые из них будут рассмотрены в каждой статье. Поэтому я не буду вдаваться в подробности о том, что это такое и зачем нам нужны эти пакеты.

Рутокен ЭЦП 2.0: Что это такое?

apt-get install libpcsclite1 pcscd libccid

Для поддержки токенизации нам также необходимо установить пакеты КриптоПро CSP:

dpkg -i ./cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb ./cprocsp-rdr-rutoken-64_4.0.0-4_amd64.deb ./cprocsp-rdr-pcsc-64_4.0.0-4_amd64.deb ./lsb-cprocsp-pkcs11-64_4.0.0-4_amd64.deb

Неправильный зарегистрированный набор ключей[править]

Из-за нарушения прав на файлы/VAR/OPT/CPROCCSP_TMP второй и последующие пользователи многопользовательской системы могут столкнуться с кодом ошибки 0x8009001A.

Суперпользователь root имеет отдельный вход в CL.

Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

Носители, которые используют протокол SESPAKE и используют невозвратные клавиши, поддерживаются CryptoPro CSP 5.0.

Злоумышленник, находящийся в канале между пользовательским приложением и носителем, не может изменить подписанные данные или украсть пароль аутентификации. Проблема безопасной работы с неснимаемыми ключами решается с помощью таких носителей.

Безопасные токены были созданы Законом о бизнесе, Infocript и Smart Park.

Особенности работы с токенами[править]

В R UTOKEN S нет закрытой части ключа. В журнале IFC есть следующий отрывок:

IFC:do_work_sign_cms:ERROR:get_priv_key_by_id error:ifc_sign_cms.c:110

Для этого необходимо скопировать закрытый ключ на локальное хранилище и использовать его следующим образом:

С помощью Cptools Рутокен S используется для AltLinux 9.2 release candidate 5.

Добавьте группу, если в журнале есть ошибки из -за отсутствия групп.

Добавить в файл

строку

Закоментировать файл

строку

После внесения изменений служба перезагрузится.

Отключение цифровой подписи в windows 10

E CCP обычно выдается на 12-месячный срок. Чтобы сэкономить место для хранения, предпочтительнее удалять сертификаты с истекшим сроком действия из реестра. Сертификат цифровой подписи может быть удален (снят) в Windows 10 менее чем за 2 минуты:

- Запустите криптопровайдер через меню «Пуск»;

- Выберите вкладку «Инструменты» → «Удалить контейнер»;

- В открывшемся каталоге выберите сертификат для удаления;

- Подтвердите выбор кнопкой «Готово» и нажмите «ОК».

Сертификат, который был удален из системы, никогда не может быть восстановлен. Он не попадает в корзину и никогда оттуда не возвращается.

Открываем “инструменты криптопро” с помощью кнопки или строки поиска

- Нажмите на значок лупы на панели задач, чтобы открыть поиск, или нажмите на строку поиска с надписью «Введите текст для поиска здесь».

- Начните вводить CryptoPro Tools. В нашем случае ввода первых трех символов было достаточно для того, чтобы Windows лучше подобрала программу.

- Щелкните один раз на программе CryptoPro Tools, указанной в разделе «Лучшее соответствие».

Открываем “инструменты криптопро” с помощью поиска по всем установленным приложениям

- Нажмите кнопку Пуск с логотипом Windows на панели задач.

- Затем нажмите на значок со схематическим изображением списка приложений.

- Прокрутите список приложений вниз до буквы «K».

- Найдите в списке папку «CRYPTO-PRO» и щелкните по ней.

- Откроется список установленных программ и утилит от разработчиков криптоприложений.

- Найдите программу «CryptoPro Tools» и нажмите на нее, чтобы запустить.

Как вы открыли Инструменты КриптоПро?

Расскажите в комментариях 😉

Перенос контейнера с flash-носителя в локальное хранилище пк

1. Мы включаем хранение HDImage:

cpconfig -hardware reader -add HDIMAGE store

Adding new reader:

Nick name: HDIMAGE

Succeeded, code:0x02. Какие типы контейнеров находятся на флэш -накопителе?

csptest -keyset -enum_cont -fqcn -verifyc

CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 32114099

.FLASHbob

OK.

Total: SYS: 0,020 sec USR: 0,080 sec UTC: 0,190 sec

[ErrorCode: 0x00000000]Плагин для линукс

В Linux существует уникальная утилита под названием alien. Чтобы выполнить команду, нажмите кнопку .

sudo apt install alien

Поддерживаемые алгоритмы

Криптографические алгоритмы, используемые КриптоПро CSP 5.0, являются зарубежными. Теперь пользователи могут хранить секретные ключи на ключевых носителях RSA и CDS.

Электронная компания | ГОСТ Р 34.10-2022 (ГОСТ 34.10-2022), ECDSA, RSA |

Хэш -функции | ГОСТ Р 34.11-2022 (ГОСТ 34.11-2022), SHA-1, SHA-2 |

Шифрование | ГОСТ Р 34.12-2022 (ГОСТ 34.12-2022), ГОСТ Р 34.13-2022 (ГОСТ 34.13-2022), ГОСТ 28147-89, AES (128/192/256), 3DES, 3DES-112, DES, RC2, RC4 |

Таблица с перечнем алгоритмов, которые поддерживают различные итерации КриптоПро CSP.

Поддерживаемые технологии хранения ключей

Возможность использования ключей, хранящихся на облачном сервисе DSS, в криптопровайдере КриптоПро. Хранящиеся в облаке ключи теперь можно с легкостью использовать в любом пользовательском приложении Microsoft.

Подпись средствами «криптопро csp»

Утилита csptestf, входящая в состав КриптоПро CSP, позволяет выполнять ряд криптографических операций. Выше я упоминал, что у этой утилиты есть два недостатка:

- Отсутствие хорошей документации;

- Отсутствие графического интерфейса.

Команда:

csptestf –sfsign –sign –in <имя файла> -out <имя файла> -my ‘Trusted eSign Test’ –detached –alg GOST94_256

Введя следующую команду, можно узнать более подробную информацию о параметрах:

csptestf –sfsign

Этот интерфейс лучше всего подходит для обученных пользователей или сценариев, автоматизирующих процессы.

Давайте поговорим об инструментах, которые упрощают подписание и шифрование файлов в Linux для обычных пользователей.

Получаем тестовый сертификат

Перед использованием подписи необходимо сначала сгенерировать пару ключей и получить сертификат электронной подписи. Этот шаг можно пропустить, если вы уже работаете с контейнерами КриптоПро в своей рутине.

Получение сертификата в уц и его установка[править]

Следующие действия должны быть предприняты для получения сертификата от CO (используя сертификат испытаний из Центра CryptoPropi в качестве примера):

Проверка лицензии[править]

Дата окончания срока действия лицензии для КриптоПро CSP отображается в меню токен-менеджера.

Выберите лицензии CSP Ввод лицензий Операция Персоны для установки дополнительной лицензии КриптоПро

Проверка подписи[править]

Для проверки подписи выполните команду:

Кто подписал и действительность подписи.

Выполнение команды позволит проверить отделенную подпись.

Проверка работоспособности рутокена при помощи фирменных средств производителя

Команда PCSC_SCAN может использоваться в терминале для проверки функциональности Rootoken. Все в порядке, если изображение экрана соответствует фактическому.

Проверка цепочки сертификатов[править]

Внимание! Корневые документы центров сертификации должны присутствовать в кэше сертификатов для документа, который будет выдан. В противном случае плагин браузера его не имеет!

Таблица 4. Сертификаты популярных сертификационных центров.

Вы должны добавить личный сертификат к файлу в качестве доказательства, скопировав его:

cryptcp -copycert -dn "CN=Иванов Иван Иванович" -df tt.cer

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2022.

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект:11223344556, 102301111222, Пр-т Победы 14 кв.3, 39 Калининградская обл., Калининград, RU, ivanov@mail.mail, Иван Иванович, Иванов, Иванов Иван Иванович

Действителен с 21.02.2022 13:16:38 по 21.05.2022 13:26:38

Цепочки сертификатов проверены.

Копирование сертификатов завершено.

[ErrorCode: 0x00000000]

Вывод подразумевает, что каждый сертификат в цепочке существует.

Ошибка должна быть исправлена, если команда возвращает «Цепочка сертификатов не проверена для следующего сертификата:».

Enter и C вместе, чтобы выйти.

Имеется команда отладки цепочки:

То есть нам надо установить сертификат УЦ с CN=uc skb kontur (root):

После того:

Плагин Cades в порядке.

Прописывание путей к исполняемым файлам[править]

Их можно найти в каталогах «/opt/cprocsp,sbin/name_ap» и «/opt/cprocsp.bn» соответственно.

Чтобы не указывать полный путь к утилитам КриптоПро:

- После установки пакета cryptopro-preinstall запустите новый пользовательский сеанс на компьютере ;

Примечание: Для суперпользователя.

или

- Начать как пользователь для выполнения команд (действует до закрытия терминала)

Предупреждение. Может быть конфликт с именем с утилитой Certmgr, если установлен пакет Mono4-Devel.

Просмотр доступных контейнеров[править]

Предупреждение. Когда маркер подключен к порту USB3, контейнеры скрыты.

Проверить наличие контейнеров можно командой:

Подробную информацию о контейнере см:

Просмотр сертификатов[править]

Для просмотра установленных сертификатов можно использовать следующую команду:

$ certmgr -list

Certmgr 1.1 (c) "Crypto-Pro", 2007-2022.

program for managing certificates, CRLs and stores

=============================================================================

1-------

Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Subject : CN=Test User5, E=cas@altlinux.org

Serial : 0x120012447FA7E652B76808CD7900000012447F

SHA1 Hash : 0xcb8e7ca68bea0ffbbd84c326d565de68cd8a15f5

SubjKeyID : 6f7507353601d6d943f1406aae60c21ab65190e0

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 18/12/2022 13:41:38 UTC

Not valid after : 18/03/2022 13:51:38 UTC

PrivateKey Link : Yes

Container : HDIMAGEtest.0002EF8

Provider Name : Crypto-Pro GOST R 34.10-2001 KC1 CSP

Provider Info : ProvType: 75, KeySpec: 1, Flags: 0x0

CA cert URL : http://testca.cryptopro.ru/CertEnroll/test-ca-2022_CRYPTO-PRO Test Center 2.crt

OCSP URL : http://testca.cryptopro.ru/ocsp/ocsp.srf

CDP : http://testca.cryptopro.ru/CertEnroll/CRYPTO-PRO Test Center 2.crl

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]

Просмотреть сертификаты в локальном хранилище с вами.

См. Сертификаты в контейнере:

См. Корневые сертификаты:

Работа с сертификатами в token-manager[править]

Ключевые перевозчики и сертификаты могут управляться визуально с Token-Manager:

- Просмотр подключенных носителей ключей (токенов);

- Изменение PIN-кода носителя ключей;

- Установка, просмотр и удаление сертификатов;

- Просмотр и установка лицензии КриптоПро

Резюме

Подведем итоги. В конце 2021 года и начале 21 года использование электронных подписей делает хорошие успехи. С каждым годом количество усилий, необходимых для подписания или шифрования файла, уменьшается, а информационная безопасность становится все более ориентированной на пользователя.

Кроме того, я хочу обратить внимание на то, как развивались отечественные продукты в свете существующей тенденции к замене Windows в государственных и местных организациях. Использование Linux-совместимых средств криптографической защиты информации вписывается в эту тенденцию.

Особенно когда это происходит под Linux, эта эволюция доставляет невыносимую радость.

Скачиваем deb-пакет для установки криптопро в ubuntu

Страница продукта КриптоПро работает. Хочу лишь обратить внимание на то, что необходимо скачать сертифицированную версию. О том, как настроить и установить КриптоПро CSP 4.0 R3, мы рассказываем на этой странице.

Далее архив tgz необходимо распаковать.

Совместимость[править]

Следующие продукты CryptoPro работают с Alt Linux.

- КриптоПро CSP

- КриптоПро JCP

- КриптоПро HSM

- КриптоПро TSP

- КриптоПро OCSP

- КриптоПро ЭЦП Browser plug-in

- КриптоПро SSF

- КриптоПро Stunnel

- Браузер КриптоПро Fox

Примечание: Репозиторий содержит пакет firefox-gost с патчем от КриптоПро.

Создание запроса на получение сертификата[править]

Оформление запроса на получение сертификатов в КриптоПро

Чтобы создать запрос на сертификат, вы должны:

Создание и проверка эцп в gost-crypto-gui[править]

Инструмент для создания электронной подписи и шифрования файлов называется gost-cryptogui.

Выполнив команду: вы сможете добавить пакет Gost-Crypto в архив.

Вы можете начать программу:

Подписи файлов могут быть подписаны и проверены с использованием его:

Для создания электронной подписи для файла вам потребуется следующее:

- Нажмите на кнопку «Подписать файл(ы)».

- Выберите файл, который необходимо подписать.

- Выберите сертификат и нажмите кнопку «Далее»:

- Введите пароль контейнера (если он установлен) :

- Отобразится сообщение о подписанном файле:

В меню «Опции» настраиваются опции ЭП (параметры отсоединенной подписи не работают)):

Для верификации необходима электронная подпись:

- Нажмите кнопку «Проверить подпись».

- Выберите подписанный файл.

- Отображается информация о сертификате подписи:

Создание и проверка эцп с использованием cptools[править]

Cptools можно скачать вместе с КриптоПро 5.

Вы можете запустить программу с CryptoPro Panel (CPROCSP-CCTOOLS или GTK должны быть установлены), если консоль еще не установлена.

Вы можете подписать и проверить подписи файлов с помощью CPTools.

Для создания электронной файловой подписи необходимо:;

- Выберите «Создать подпись» в меню слева.

- Выберите файл, который вы хотите подписать, нажав на кнопку «Выбрать файл для подписания» (или введите адрес файла в текстовое поле под кнопкой «Выбрать файл для подписания»).

- Измените имя файла подписи, если оно вас не устраивает:

- Нажмите кнопку «Подписать».

- Введите пароль контейнера (если установлен).

- Над подписанным файлом появляется сообщение: «Создание подписи прошло успешно».

Для проверки электронной подписи необходимо:

- Выберите «Проверить подпись» в меню слева.

- Выберите файл с подписью, нажав кнопку «Выбрать файл с подписью для проверки» (или введите адрес файла в текстовое поле под этой кнопкой).

- Нажмите на кнопку «Проверить подпись».

- Отображается информация о результатах проверки:

Информация о построении и проверке ЭЦП с помощью плагина для браузера доступна в КриптоПро.

Создание контейнера[править]

Вы должны создать сертификат с параметром -PROVTYPE 75, чтобы получить его из контейнера (в пакете LSB -CPROCCSP) в обозревателе Firefox.

Внимание! ФСС России и Минкомсвязи издали приказ, запрещающий с 1 января 2022 года выдачу сертификатов ЭП и ключей для получения сертификатов ГОСТ 2020 всеми аккредитованными Удостоверяющими центрами.

Контейнер под названием «test» будет создан в локальном системном устройстве считывателем системы HDIMAGE.

После активации ярлыка cprocsp-rdrgui,gtk на экране появится графическая иконка:

Если пакет не установлен, вам будет предложено ввести символы с клавиатуры.

После этого необходимо ввести пароль для контейнера (если оставить это поле пустым, пароль не требуется):

Затем вам будет предложено снова перетащить указатель мыши после входа в пароль.

Команда: ЕР

CSP (Type:75) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 6679219

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2001 KC1 CSP

Container name: "test"

Signature key is not available.

Attempting to create a signature key...

a signature key created.

Exchange key is not available.

Attempting to create an exchange key...

an exchange key created.

Keys in container:

signature key

exchange key

Extensions:

OID: 1.2.643.2.2.37.3.9

OID: 1.2.643.2.2.37.3.10

Total: SYS: 0,030 sec USR: 0,160 sec UTC: 22,910 sec

[ErrorCode: 0x00000000]

Местный создатель создал.

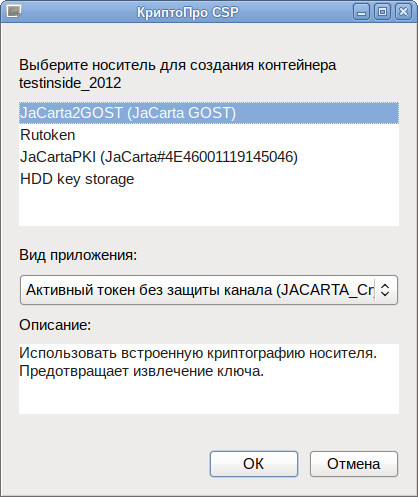

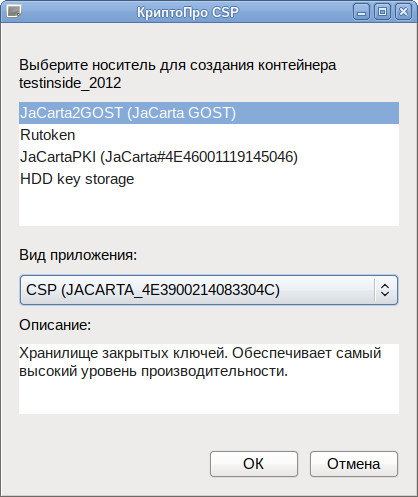

Интерактивный вариант выбора носителя и вид созданного контейнера был введен в Cryptopro 5. В настоящее время могут быть созданы невозможные контейнеры. Запустите команду testinside_2022, чтобы выполнить это.

Появится окно для выбора носителя и метода создания контейнера. Для некоторых носителей (Рутокен S, JaCarta PKI) невозможно выбрать метод создания контейнера:

Для некоторых носителей можно выбрать способ создания контейнера (Рутокен ЭЦП, JaCarta-2 PKI/ГОСТ).

Создание неизвлекаемого контейнера:

Создание обычного контейнера:

Создание подписи[править]

Укажите сертификат и имя подписанного документа для создания электронной подписи для файла.

Выполните следующую команду для создания присоединенной (вложенной) электронной подписи

Предпочтительно отправлять сертификат на адрес электронной почты по электронной почте.

где

В результате получается файл zayavlenie.pdf, который содержит и электронную подпись, и файл, который необходимо подписать.

Вам нужно поменять ключ -SIGN для -Shortf, чтобы создать нечистированную подпись:

Оригинальный документ, zayavlenie.pdf, будет рядом с исходным файлом подписи, если он у вас есть.

Удаление контейнеров и сертификатов

В защищенном соединении используются как закрытые, так и открытые ключи. Закрытый ключ аутентификации является частным, и его может использовать только один абонент. Вы должны удалить и заново ввести ключ аутентификации для абонентов, для которых выполнялось кросс-платформенное клонирование, если клонирование было завершено после ввода ключа аутентификации.

Удаление ключа описано далее.

Утилита Cert_MGR используется в работе с сертификатами.

Выбор сертификатов, доступных на нашем сайте

cert_mgr show

Было найдено 2 сертификата. Никаких СОС обнаружено не было.

1 Status: trusted C=RU,L=Moscow,O=S-Terra CSP,OU=Research,CN=CA-W2008SP1-X64-CA

2 Status: local C=RU,OU=Research,CN=GW1

Идентифицирующая информация о контейнере, ассоциированном с сертификатом:

cert_mgr show -i 2 | grep “container”

Имя контейнера закрытого ключа: «. HDIMAGEHDIMAGEvpn5493fd98»

Где -i 2 номер сертификата.

Удаление сертификата

Remove-cert_mgr -i 2

2 OK C=RU,OU=Research,CN=GW1

Где номером сертификата является -i 2.

В документе «Специализированные команды» документации ПК «C-Terra Gateway 4.1» подробно описаны функциональные возможности утилиты cert_mgr.

При работе с контейнерами используются следующие программы:

Cont_mgr, если используется кинематическая энциклопедия «-erra andси»,

C SPTest, если используется метод «предположить CSP».

Инструменты CONT_MGR

Выявление контейнеров:

cont_mgr show

file://ContName1

Удаление контейнера:

cont_mgr delete -cont file://ContName1 -PIN 1234

где:

-cont file://ContName1 – путь до контейнера.

P IN 1234 — это пароль для доступа к контейнеру.

Описание работы, выполняемой cont_mgr, приведено в документах по проекту «-ерра л 4.1.».

Когда операционная система удаляется, утилита CSPTest находится в каталоге/OPT/CPROCSP/BIN_IA32/или «APD64».

Возможные точки входа в утилиту ccptest указаны в этом разделе:

— Хельп-CSPTest

./csptest -keyset –help

Вывод списка контейнеров:

./csptest -keyset -machinekeyset -verifycontext -enum_containers -fqcn –unique

CSP (Type:75) v3.9.8000 KC1 Release Ver:3.9.8212 OS:Linux CPU:AMD64 FastCode:READY:AVX.

Приемлемый. HcryptProv: 30670563

Следующее изображение — скриншот: .hdimagehdimagevpn5493fd98 |

OK.

Total:

[ErrorCode: 0x00000000]

Удаление контейнера:

./csptest -keyset -machinekeyset -deletekeyset -container ‘.HDIMAGEHDIMAGEvpn5493fd98’ -password pass

CSP (Type:75) v3.9.8000 KC1 Release Ver:3.9.8212 OS:Linux CPU:AMD64 FastCode:READY:AVX.

Удаленный контейнер.hdimagehdimagevpn5493fd98

Total:

[ErrorCode: 0x00000000]

где:

-container ‘.HDIMAGEHDIMAGEvpn5493fd98’ – путь до контейнера.

-password pass – пароль для доступа к контейнеру.

Удаление сертификата[править]

Как удалить сертификат с «CN=Иванов Иван Иванович»?

Снимите сертификат контейнера CN = Ivanov Ivan Ivanovich, чтобы скрыть его.

КриптоПро запрашивает очистку хранилища КриптоПро от всех сертификатов:

Избавьтесь от всех сертификатов, хранящихся на машине:

Удаление сертификатов

1. Как можно удалить сертификат из личного хранилища?

См. Установленные сертификаты:

certmgr -list

Вы увидите список всех выданных сертификатов (каждый сертификат отображается в общем списке).

Для удаления терминала в режиме терминала необходимо выполнить следующую команду:

certmgr -delete -store uMy

Вы должны указать номер сертификата, который хотите удалить, если установлено несколько сертификатов.

2. Как удалить установленные сертификаты из хранилища КриптоПро

certmgr -delete -store uRoot

Если установлено более одного сертификата, следует указать, какой номер был удален.

3. Удалите все установленные сертификаты из хранилища CryptoPR.

certmgr -delete -all -store uRoot

4. Удалите все установленные сертификаты из хранилища компьютера.

certmgr -delete -store mRoot

Управление сертификатами[править]

Программа под названием CryptCP может быть использована для создания сертификатов, шифрования данных и их расшифровки с помощью открытия ключа. Файл PKCS7 в кодировке Der или Base64 обычно является выходом приложения.

Управление считывателями[править]

.

Либо:

Если читатель HDimage не указан среди доступных устройств, он должен быть инициализирован вручную (под корнем):

Считыватель HDIMAGE размещается на /var/opt/cproccsp/keys.

Для работы с PC/SC требуется пакет cprocsp-rdr-pcc. Независимо от того, был ли считыватель настроен в КриптоПро как устройство, вы можете просмотреть список видимых устройств после его подключения:

Инициализация читателя Aktiv Co. Rutoken S 00 01 (требуется, находится ли читатель в списке видимых элементов или нет), согласно Gizmochina.

P CSC поддерживается через интерфейс eSmart ГОСТ или Рутокен ЭЦП. За реализацию этого интерфейса отвечает pcscd, и вы должны использовать его перед взаимодействием с соответствующими устройствами:

Если вы включите службу pcscd, система автоматически загрузится

Установка дополнительных файлов поддержки крптопро

Если вы выбрали компоненты, которые можно удалить из программы во время установки (вы можете найти их в файле nstall_gui.sh) или если установка CryptoPro в графическом режиме была неверной:

cprocsp-rdr-pcsc-64_4.0.0-4_amd64.deb

cprocsp-rdr-rutoken-64_4.0.0-4_amd64.deb

ifd-rutokens_1.0.1_amd64.deb

cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb

Установка драйверов рутокен

Для использования R UTOKEN LITE не требуется установка дополнительных драйверов. Вы должны перейти на официальный сайт и установить необходимые драйверы перед установкой других типов маршрутизаторов.

Однако для правильной работы Rootoken потребуется установить дополнительные библиотеки.

Установка корневых сертификатов

U Root. Все пользователи системы будут иметь доступ к корневому сертификату, если у вас есть mRoot (без прав администратора).

1. установка в хранилище криптовалют:

certmgr -inst -store uRoot -file <название-файла>.cer

2. Как установить в хранилище ПК?

certmgr -inst -store mRoot -file <название-файла>cer

3. Какой список отзыва сертификатов CRL содержит ваше письмо?

certmgr -inst -crl -file <название-файла>.crl

Установка криптопро csp[править]

Для предварительной регистрации в архив программного обеспечения можно загрузить следующие файлы (КриптоПро CSP 4.0 R4 — сертифицированная версия, и КриптоПро SS 5.1 — некредитованная):

- linux-ia32.tgz (19,3 МБ, для i586) — для 32-разрядных систем (x86, rpm);

- linux-amd64.tgz (20,1 МБ, для x86_64) — для 64-разрядных систем (x64, rpm).

Внимание! При скачивании с сайта КриптоПро предоставляется трехмесячная лицензия.

1. Установите пакет cryptopro-preinstall:

- Этот пакет установит все требуемое для КриптоПро (включая инфраструктуру поддержки карт Рутокен S и Рутокен ЭЦП).

P CSC-Lite учитывает зависимости Libpangox, Opensk (ссылка), PCCSXLite и Newt52.

2. Сохраните архив, загруженный с сайта КриптоПро.

Таблица 1. Что вам нужно для пакетов CryptoProper:

3. Установите пакеты КриптоПро

Последний пакет заменяется LSB, CPROCSP-4* для 32-битной версии.

Удалите pcsc-lite openCt, если у вас возникли проблемы с возможностью отображения контейнеров на экране Рутокен S.

Вы должны удалить openct перед установкой cprocsp-rdr-jaacarta.

Чтобы установить необходимые модули, запустите

Оценки:

Внимание! Пакеты для КриптоПро перестают работать после обновления.

Чтобы обновить криптоперы, вы должны:

- Запомнить текущую конфигурацию:

- Удалите все пакеты КриптоПро, используя стандартные методы операционной системы:

- Установите аналогичные новые пакеты КриптоПро.

- При необходимости внесите изменения в настройки (вы можете увидеть различия между старым и новым /etc/opt/cprocsp/config[64].ini).

- Ключи и сертификаты сохраняются автоматически.

Установка криптопро в astra linux

Многие государственные служащие и частные предприятия перешли на Linux в качестве своей операционной системы в последние годы. Astra Linux, Rosaline и т. Д. В России предпочитают.

В качестве примера для обсуждения КриптоПро возьмем Astra Linux, популярную операционную систему для финансовых учреждений.

Нажмите Заказать, если вам нужно скачать СКЗИ.

Linux ACS имеет трехмесячный испытательный срок и не имеет ограничений по условиям лицензирования.

Удалите расширение tgz из архива. Для завершения процесса установки необходимо ввести в консоль специальные текстовые команды. Есть два варианта, если требуется автоматическая установка. Другим методом является:

- Перейдите в папку с распакованным архивом и выберите команду «Открыть в терминале» через контекстное меню;

- Запустите автоматическую установку КриптоПро с помощью команды sudo./install_gui.sh — откроется мастер установки;

- Перемещайтесь по окну мастера с помощью кнопки Tab — отметьте все компоненты, доступные для установки, нажатием кнопки Next и нажмите «Установить».

В окне терминала отображается уведомление об успешной установке после завершения процесса.

Приобретите лицензию после окончания пробного периода, а затем введите номер лицензии в настройках.

sudo/opt/cprocsp/sbin/amd64/cpconfig-license-set XXXXX-XXXXX-XXXXX-XXXXX-XXXXX

Поместите серийный номер из лицензионного соглашения вместо x.

Этот процесс одинаков для разных версий Linux OS.

Установка криптопро в графическом режиме

Выберите опцию «Открыть в терминале» (Kubuntu Actions /Open this terminal) из контекстного меню. Введите команду в терминале.

Установка криптопро для mac os

Для создания цифровой подписи на компьютере под управлением Mac OS используется тот же процесс, что и для вышеупомянутых ОС.

- Запустите установочный файл ru.cryptopro.csp;

- Разрешите программе внести изменения на вашем компьютере, нажав «Продолжить»;

- Примите лицензионное соглашение;

- Завершите установку, нажав «Установить»;

- Дождитесь ее завершения и закройте окно.

При необходимости вы можете получить доступ к терминалу MacOS от Finder, перейти к меню утилит.

Запустите окно терминала и введите следующую команду, чтобы добавить сертификат в реестр:

/opt/cprocsp/bin/csptestf -absorb-certs -autoprov

Контроль статуса лицензии команды:

/opt/cprocsp/sbin/cpconfig -license -view

Активация лицензии:

sudo /opt/cprocsp/sbin/cpconfig -license -set номер_лицензии

Утокен Lite или утокен для приложений MacOS. Например, eToken и JaCarta не работают с КриптоПро.

Используйте программный комплекс Trusted Esign, упомянутый выше, для доступа к электронной информации на Mac OS.

Установка личных сертификатов

1. Метод установки сертификатов без привязки к ключу

certmgr -inst -file cert_bob.cer

2. Закрытый ключ хранится на флеш-накопителе, а индивидуальный сертификат cert_bob.cer устанавливается в хранилище пользователя UMy.

certmgr -inst -file cert_bob.cer -store uMy -cont '.FLASHbob'

Команда указывает cert_bob.cer, который подключен к приватному контейнеру FISHBOb.

3. Чтобы установить код, используйте команду «Установить сертификат из токена».

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont '.Aladdin R.D. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4'

Установка на apple mac os

Скачайте архив по ссылке, предоставленной плагином браузера, затем установите модуль в соответствии с инструкциями:

- В распакованной папке нажмите на документ cprocsp-pki-2.0.0 — запустится мастер установки;

- Примите условия лицензионного соглашения;

- Подтвердите операцию, нажав на «Install».

Закройте окно, затем изучите производительность модуля на странице.

Установка программы

Компонент поддержки совместим со всеми версиями Windows старше 2003 года. Полный список поддерживаемых операционных систем вы найдете в разделе «Поддержка ОС».

В любой области электронного документооборота, где необходима юридически значимая информация, может использоваться АСУ Windows.

При установке КриптоПро для Windows 10 предполагается следующая последовательность шагов:

- Запустите загруженный на компьютер дистрибутив и нажмите «Установить»;

- Если вы еще не приобрели лицензию, пропустите строку с серийным номером и нажмите «Далее» (если у вас есть лицензия, введите номер из договора);

- Выберите тип установки: «Обычная» — набор базовых функций, «Расширенные настройки» — ручная настройка (для опытных пользователей)

- Подтвердите операцию клавишей «Установить».

Рекомендуется перезагрузить компьютер после завершения установки, чтобы изменения вступили в силу. Этот алгоритм можно использовать без изменений.

Все, что необходимо для начала использования ЭП после загрузки криптопровайдера — установить драйвер USB-ключа и добавить сертификат в хранилище.

Экспорт контейнера и сертификата на другую машину[править]

Можно перенести контейнер на USB-диск, если при его создании был указан экспортируемый ключ (-exportable key):

Вы должны ввести пароль из контейнера hdimagetest_export и создать новый пароль на другом, чтобы выполнить это.

Отображать список контейнеров:

В файле содержится ссылка, которую можно использовать для экспорта сертификатов.

Получить сертификат на USB-диск:

Передача контейнера USB -диска на жесткий диск

Пользователь, чье имя будет использоваться для использования контейнера для подписания, должен быть указан при экспорте сертификата на ваш жесткий диск.

Когда сертификат будет связан с контейнером, он появится в Моем хранилище пользователя:

Экспорт сертификатов на другую машину[править]

Закрытые ключи находятся в /var/opt/cprocsp.keys

Для экспорта сертификатов требуется:

- Перенесите ключи из каталога /var/opt/cprocsp/keys на нужную машину в тот же каталог.

- Экспортируйте сертификаты (их количество можно определить, выполнив команду: certmgr -list, в примере 3 сертификата) :

- Перенесите файлы сертификатов (1.cer, 2.cer, 3.cer) на нужную машину.

- На машине, куда передаются сертификаты, проверьте, какие контейнеры присутствуют (должны появиться контейнеры первой машины):

- Свяжите сертификат и закрытый ключ:

Если закрытый ключ и сертификат не совпадают, отображается следующая ошибка: Невозможно установить сертификат. Открытые ключи сертификата и контейнера не идентичны. - Если нет закрытого ключа, просто положите сертификат :

Электронная подпись[править]

Электронные подписи бывают двух видов: QR и.

- Отдельный: подписываемый документ не изменяется, но подпись записывается в отдельный файл. Для проверки отдельной подписи требуется как файл подписи, так и файл оригинального документа.