- Описание проблемы и её решение

- Что такое tls с гост?

- Введение

- Основные преимущества ngate

- Tls-клиент с гост

- Tls-сервер доступа к веб-сайтам

- Vpn-сервер

- Архитектура системы

- Внедрить tls c гост? легко!

- Документация

- Другие решения

- Интеграционные решения

- Как настроить доверие к сертификату?

- Конфигурация

- Криптопро ngate

- Настройка интеграции stunnel гиис дмдк •

- Принцип работы

- Протокол tls: краткая справка

- Решения для мобильных устройств

- Решения для стационарных устройств

- Сервер портального доступа

- Тестирование гост tls

Описание проблемы и её решение

В нашей схеме подключение к серверу электронной подписи осуществляется по ГОСТ TLS с аутентификацией клиента по сертификату.

Но не секрет, что стандартные платформы, а именно горячо любимый мной .NET, не поддерживают российские криптошифры по ГОСТу.

В качестве эксперимента пробовал подключить rtengine, но он не завёлся, и, помимо прочего, он не является сертифицированным средством защиты информации. В таких случаях “КриптоПро” советует использовать «КриптоПро Stunnel».

Изначально, stunnel – это open-source приложение, выступающее в роли шлюза, который принимает незашифрованный трафик и пересылает его на целевой сервер поверх TLS. Часто используется, когда клиент сам не поддерживает TLS-шифрование.

А Stunnel от “КриптоПро” – это практически тот же stunnel, но с поддержкой ГОСТ TLS, а значит, он замечательно подходит для решения нашей проблемы.

Представленная выше схема рабочая, если бы не одно но: согласно политикам безопасности в компании, все запросы во внешнюю сеть Интернет могут осуществляться только через корпоративный прокси. Ванильный stunnel из коробки умеет делать запросы через прокси, но “КриптоПро” эту фичу выпилил в своей редакции.

Что такое tls с гост?

В процессе работы над задачей разработки протокола TLS с поддержкой российских криптонаборов при активном участии специалистов КриптоПро было создано два ключевых документа, регламентирующих порядок работы протоколов TLS 1.2 и TLS 1.3 с ГОСТ Р 34.

12-2022 (с использованием алгоритмов Магма и Кузнечик) – рекомендации по стандартизации Р 1323565.1.020-2022 для TLS 1.2 и рекомендации по стандартизации Р 1323565.1.030-2020 для TLS 1.3. Документы определяют криптонаборы с российскими алгоритмами хэширования, шифрования и электронной подписи с учетом наиболее современных и безопасных практик использования криптоалгоритмов.

Для регламентации работы протокола с использованием криптонаборов на базе ГОСТ 28147-89 ранее были разработаны методические рекомендации МР 26.2.001-2022. Отметим, что сами российские режимы и криптонаборы стандартизованы в международных организациях ISO и IETF, пройдя экспертизу ведущих мировых специалистов.

Введение

В связи с экономией на бумаге ростом цифровизации бизнес-процессов, в частности, с постепенным уходом от традиционных бумажных документов к электронному документообороту, возникла потребность реализовать электронную подпись документов у нас в компании.

В качестве сервера электронной подписи используется комплекс «КриптоПро DSS», имеющий возможность встроить двухфакторное подтверждение операций подписания в мобильное приложение, посредством своего DSS SDK.

Мы встроили данный SDK в наше корпоративное мобильное приложение, о котором писала моя коллега в своей статье на Хабре.

Но мой рассказ связан с опытом решения задачи со стороны бэкенда, и мы рассмотрим эту задачу подробнее.

Основные преимущества ngate

Соответствие требованиям регуляторов и ГОСТ. Компоненты решения сертифицированы ФСБ России по классам КС1, КС2, КС3 и используют в своем составе сертифицированное ФСБ России СКЗИ КриптоПро CSP с российскими криптографическими алгоритмами ГОСТ 28147-89, ГОСТ Р 34.

11-94/ГОСТ Р 34.11-2022, ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2022. При этом для классов КС2 и КС3 не требуется выполнение отдельных настроек, приобретение и конфигурирование электронных замков и прочих дополнительных мер защиты, все необходимое уже включено в аппаратные платформы решения.

Унификация доступа к ресурсам, в том числе с мобильных устройств. Поддержка широкого функционала с возможностью подключения как с использованием браузера, так и с использованием VPN-клиента, а также поддержка большинства клиентских операционных систем, в том числе мобильных (в отличие от других решений на рынке), позволяет унифицировать доступ пользователей с разнородных типов устройств и исключает необходимость приобретения и сопровождения нескольких отдельных продуктов.

VPN-клиентом поддерживаются следующие операционные системы:

Наряду с использованием мобильного VPN-клиента NGate, возможно также использовать собственное мобильное приложение, посредством встраивания в него КриптоПро CSP, реализующего поддержку TLS с ГОСТ для операционных систем iOS, Android и Аврора.

Гибкое разграничение прав доступа. NGate обеспечивает возможность предоставления гранулированного доступа конкретным пользователям или группам пользователей к необходимым ресурсам с учетом применяемой политики безопасности. Шлюз интегрируется с Active Directory, LDAP и другими службами каталогов, содержащими списки пользователей, что избавляет от необходимости создания отдельной базы пользователей.

Широкий набор поддерживаемых способов и средств аутентификации. NGate поддерживает следующие способы аутентификации пользователя с возможностью их комбинирования и обеспечения многофакторной аутентификации:

NGate может одновременно интегрироваться с большим количеством различных центров сертификации для обеспечения доступа различных групп пользователей по доверенным сертификатам. В качестве ключевых носителей поддерживаются различные токены и смарт-карты Aladdin, Рутокен, Esmart и др., в том числе с использованием российской криптографии и сертификатов, созданных в соответствии с современными ГОСТ Р 34.11-2022, ГОСТ Р 34.10-2022.

Низкие требования к аппаратной платформе. Программные компоненты NGate существенно оптимизированы на этапе разработки, предоставляя максимальную на рынке производительность и предъявляя относительно невысокие требования к аппаратной платформе как для шлюза, так и для удаленного пользователя.

Масштабируемость. NGate гибко масштабируется и может применяться в различных сценариях. Шлюз обеспечивает возможность увеличения пропускной способности за счет объединения аппаратных мощностей в кластерную конфигурацию. Решение поддерживает работу в схеме высокопроизводительного кластера (до 32 узлов) с балансировкой нагрузки с полной синхронизацией сессий.

Совместимость. Со стороны решения обеспечивается совместимость с различными продуктами, реализующими протокол TLS (SSL) на российском рынке в соответствии с методическими рекомендациями технического комитета по стандартизации ТК 26 (Криптографическая защита информации).

Высокая производительность, поддержка аппаратной и виртуальной платформ. NGate поставляется в виде программного обеспечения для использования в различных виртуальных средах, с обеспечением уровня защищённости класса КС1, а также в виде программно-аппаратного исполнения, представляющего собой специализированную IBM PC-совместимую платформу из имеющейся линейки аппаратных платформ с оптимальной производительностью с предустановленным ПО NGate и обеспечением уровня защищённости до класса КС3 включительно. При этом обеспечивается следующая максимальная производительность (средствами аппаратной платформы NGate 3000):

Наличие экспортного варианта. На VPN-клиент NGate получена соответствующая нотификация ФСБ России, позволяющая экспортировать его за пределы Российской Федерации.

Tls-клиент с гост

Одна из важнейших задач, стоящих перед командой КриптоПро, – создание для пользователя как можно более комфортных условий при работе с сервисами по TLS c ГОСТ. В настоящее время мы предлагаем несколько вариантов решений, включающих в себя как готовые клиентские решения для стационарных устройств, так и решения для разработки собственных мобильных приложений.

Tls-сервер доступа к веб-сайтам

В режиме TLS-сервера обеспечивается прозрачный защищённый доступ пользователей к защищаемым публичным веб-сайтам организации с использованием браузера и обеспечением уровня защищённости до класса КС3 включительно.

Таким образом, обеспечивается высокий уровень криптографической защиты сайта, функции шифрования выносятся на отдельный высокозащищённый шлюз, тем самым разгружая сайт, обеспечивая ему возможность использовать освободившиеся ресурсы на его основные функции. Кроме того, обеспечивается более высокий уровень защищённости сайта в целом.

При этом одновременно поддерживаются как отечественные, так и зарубежные криптографические алгоритмы, за счёт чего возможно обеспечение постепенного и бесшовного перевода пользователей на использование отечественных криптографических алгоритмов (TLS с ГОСТ) при доступе к веб-сайтам организации.

Так, например, в настоящее время, реализован доступ пользователей к официальному сайту КриптоПро, при котором, в случае поддержки браузером пользователя отечественных криптографических алгоритмов доступ к сайту автоматически осуществляется по TLS с ГОСТ, в иных же случаях — с использованием зарубежных алгоритмов.

В данном режиме решение также может использоваться для обеспечения криптографической защиты конфиденциальной информации в системах видеоконференцсвязи, телемедицины и других информационных системах, предоставляющих доступ пользователей через браузер.

Vpn-сервер

Как правило, в решениях, используемых для удаленного доступа с использованием протокола TLS (SSL), отсутствует возможность обеспечивать доступ сотрудникам компании так же, как и при использовании протокола IPsec, когда можно подключать конкретного сотрудника к сети организации.

С использованием динамического VPN-туннеля шлюза NGate обеспечивается динамическое туннелирование – доступ клиентской машины к удаленной сети по любым протоколам и портам внутри туннеля без ограничения количества одновременно подключаемых приложений.

Таким образом, режим VPN-сервера используется для предоставления пользователям доступа к произвольным ресурсам корпоративной сети с помощью VPN-клиента, поддерживающего все популярные платформы. При этом разграничение доступа возможно на уровне подсетей, в том числе виртуальных (VLAN).

Архитектура системы

Решение состоит из серверной (шлюз) и клиентской частей (VPN-клиент или браузер). Кроме этого, в состав решения входит центр управления сетью (ЦУС). Для небольших организаций без удалённых филиалов или без инфраструктуры, разнесённой на разные ЦОД, а также при отсутствии повышенных требований к отказоустойчивости и производительности, шлюз NGate вместе с ЦУС могут устанавливаться как единое решение на одну аппаратную или виртуальную платформу.

ЦУС необходимо устанавливать отдельно в тех случаях, когда необходимо управлять шлюзами, распределенными по инфраструктуре организации или при объединении нескольких шлюзов в кластер.

ЦУС позволяет производить настройку, мониторинг и управление всеми шлюзами доступа в организации с возможностью удалённой автоматизированной загрузки конфигураций на все узлы кластеров, а также получения в режиме онлайн параметров работы всех кластеров из единого центра управления.

Внедрить tls c гост? легко!

Наша компания предлагает широкий спектр продуктов для организации каналов, защищенных с помощью TLS с использованием отечественной криптографии. Ниже мы опишем существующие решения для различных задач:

Также на данной странице представлена информацию об услугах нашего удостоверяющего центра CryptoPro TLS-CA по выдаче сертификатов TLS →

Документация

Онлайн-версия руководства программиста доступна на нашем сайте.

Другие решения

Протокол TLS позволяет обеспечивать защищенное соединение между любыми узлами в сети, что выводит область его применения за рамки представленных решений. TLS может обеспечивать защищенную передачу данных между узлами блокчейна, между пользователями VoIP, фактически между любыми двумя приложениями. Мы предлагаем продукт, позволяющий решить и такие задачи.

Приложение stunnel, входящее в дистрибутив КриптоПро CSP, позволяет устанавливать защищенный с помощью отечественных криптонаборов канал между любыми двумя незащищенными приложениями без дополнительной разработки.

Ниже представлен список наиболее популярных поддерживаемых операционных систем и соответствующих классов защиты:

Интеграционные решения

Для обеспечения безопасности сети организации и размещенных в ней ресурсов NGate может использоваться в составе комплексных решений. Далее приведены примеры таких интеграционных решений.

Защита Единой биометрической системы (ЕБС). NGate входит в состав типовых решений Ростелекома, ЦФТ и IDSystems по обеспечению безопасности ЕБС, предоставляя возможность обеспечения криптографической защиты передаваемой информации на этапах сбора биометрических данных и удаленной идентификации пользователей при получении ими удаленных услуг.

Защита локальной и удаленной работы на произвольном ПК. Решение позволяет обеспечить защищенную работу на произвольном, в том числе на недоверенном ПК, а также защищенный удаленный доступ к ресурсам организации с такого ПК. Для этой цели NGate используется совместно с Рутокен ЭЦП 2.

0 Flash, во Flash память которого устанавливается операционная система и VPN-клиент NGate. При работе данного решения пользователь подключает Рутокен ЭЦП 2.0 Flash к произвольному ПК и выбирает загрузку с USB-токена. В результате загружается ОС, которая гарантированно свободна от вирусов и не взаимодействует с файловой системой ПК.

Для повышения уровня защищенности при этом применяется многофакторная аутентификация. При этом сотрудник может работать со своими документами локально, используя входящее в состав офисное ПО и сохраняя их в защищенном разделе флеш-памяти, а также может обращаться к корпоративным ресурсам, используя защищенное VPN-соединение между VPN-клиентом и VPN-шлюзом NGate.

Защита VDI. Интеграция NGate с VDI-системами позволяет обеспечить защиту передаваемой конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями законодательства РФ по информационной безопасности.

Защита удаленного доступа со специализированных устройств. NGate предоставляет возможность реализовать защищенный удаленный доступ не только с классических стационарных и мобильных устройств, но и с различных специализированных аппаратных платформ, таких как:

Защита Видеоконференцсвязи. Совместное использование NGate c российской системой ВКС TrueConf Server и другими подобными системами позволяет ИТ-специалистам, в том числе компаний-интеграторов, строить защищенные корпоративные сети ВКС для удаленного взаимодействия сотрудников с соблюдением требований законодательства Российской Федерации по информационной безопасности.

Защита Телемедицины. Совместное использование NGate с различными платформами Телемедицины позволяет обеспечить надежную защиту персональных данных, передаваемых в процессе удаленного взаимодействия врачей и пациентов, с соблюдением требований законодательства Российской Федерации по информационной безопасности.

Комплексная защита веб-приложений. Для этой цели NGate может использоваться совместно с межсетевым экраном прикладного уровня (WAF — Web Application Firewall) Wallarm в рамках единой виртуальной или аппаратной платформы NGate. Где NGate обеспечивает защищенный доступ к веб-приложениям, а Wallarm – защиту веб-приложений от целенаправленных атак.

Данное комплексное решение позволяет организовать выявление и блокирование атак, обнаружение уязвимостей и отслеживание периметра с дообучением на основе анализа отслеживаемого трафика. При этом NGate может поставляться с уже протестированными профилями безопасности.

Комплексная защита сети. Для этой цели NGate может использоваться совместно с решением FortiGate в составе шлюза безопасности «Граница». Где NGate обеспечивает криптографическую защиту передаваемой информации, а FortiGate – межсетевое экранирование и обнаружение вторжений.

Централизованная загрузка политик безопасности на VPN-клиенты NGate. Данный функционал реализуется за счет интеграции NGate с системами класса Mobile Device Management (MDM), позволяющей производить централизованную установку VPN-клиентов, а также централизованную загрузку на них политик безопасности. В настоящее время протестирована совместимость с решениями SafePhone MDM и Microsoft Intune.

Мониторинг и управление событиями информационной безопасности. Для этой цели NGate поддерживает стандартные протоколы SNMP и Syslog и может выступать в качестве подконтрольного объекта как для системы мониторинга КриптоПро Центр Мониторинга, так и для сторонних систем мониторинга, направляя в них соответствующие сообщения.

Как настроить доверие к сертификату?

Не секрет, что почти все механизмы аутентификации сторон в протоколе TLS построены на основе инфраструктуры открытых ключей (PKI), одной из основных компонент которой является сертификат открытого ключа сервера или клиента. С помощью сертификата происходит доверенное связывание идентифицирующей сторону информации (например, имени домена сервера) с открытым ключом, для этого используется указанная в сертификате информация о том, кому принадлежит открытый ключ.

Конфигурация

Конфигурация stunnel-msspi аналогична конфигурации stunnel , но обладает некоторыми особенностями:

Криптопро ngate

КриптоПро NGate – это универсальное высокопроизводительное средство криптографической защиты сетевого трафика, объединяющее в себе функционал:

NGate обладает широкими возможностями по управлению доступом удалённых пользователей как с обеспечением строгой многофакторной аутентификации, так и прозрачно, обеспечивая при этом гибкое разграничение прав доступа к ресурсам. КриптоПро NGate (далее – NGate) реализует российские криптографические алгоритмы, сертифицирован по требованиям к СКЗИ, имеет сертификаты ФСБ России по классам КС1, КС2 и КС3 и может использоваться для криптографической защиты конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями законодательства Российской Федерации по информационной безопасности.

Кроме этого NGate обеспечивает снятие нагрузки по обработке TLS-соединений с веб-серверов, позволяя им сосредоточиться на выполнении своих основных задач, а также исключает необходимость установки на каждом веб-сервере отдельного СКЗИ и проведения исследований по оценке влияния программного обеспечения веб-серверов на СКЗИ.

NGate может быть особенно полезен следующим типам организаций для обеспечения защиты передаваемой информации и удаленного доступа в соответствии с требованиями законодательства:

Примеры объектов, доступ к которым можно защитить с помощью КриптоПро NGateПубличные веб-сайты, в том числе государственные порталы, электронные торговые площадки, веб-сайты организаций, дистанционного банковского обслуживания и т.д.Внутренние ресурсы и информационные системы организацийСредства объектов (в том числе значимых) КИИЕдиная биометрическая системаОблачные ресурсы и информационные системыСистемы видеоконференцсвязиПлатформы телемедициныNGate может использоваться для защиты удаленного доступа как самостоятельно, так и в составе комплексных решений.

Настройка интеграции stunnel гиис дмдк •

Заказать настройку интеграции 1с с ГИИС ДМДК

Для настройки интеграции 1с с сервисом ГИИС ДМДК, потребуется:

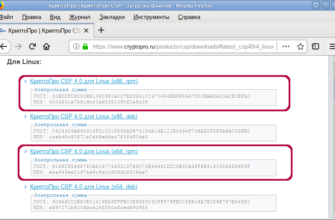

1. Скачать программу с официального сайта КриптоПро для создания TLS-туннеля stunnel.x86/64. Символы 86/64 обозначают разрядность вашей операционной системы, т.е. она или 32 битная или 64 битная.Как узнать разрядность читайте в этой статье.

Обратите внимание, stunnel.x86 — будет работать и на 32 битной и на 64 битной ОС. stunnel.x64 — только на 64 битных системах.

2. Создайте папку на диске C: под названием stunnel и скопируйте туда скачанный файл stunnel.x86.exe или stunnel.x64.exe.

3. Запустите командную строку от имени администратора и введите команду: c:stunnelstunnel.x64 -install для 64 биных ОС, или c:stunnelstunnel.x86 -install для 32 битных.

4. В каталоге c:windowssystem32 создайте или скачайте и скопируйте файл конфигурации stunnel.conf с содержимым:

output=c:stunnelstunnel.log

socket=l:TCP_NODELAY=1

socket=r:TCP_NODELAY=1

debug=7

[https]

client=yes

accept=127.0.0.1:1500

connect=195.209.130.9:443

cert=c:stunnelclicer.cer

verify=0

Вместо порта 1500, можно использовать любой другой свободный порт. В параметре connect — указывается IP адрес интеграционного сервиса, где:

- 195.209.130.9 — для промышленного контура;

- 195.209.130.19 — для тестового контура.

5. Скачать и установить сертификаты Удостоверяющего центра для тестового контура:

6. Создайте нового пользователя Windows.

7. В сеансе нового пользователя установите (пользовательский) сертификат, выпущенный на информационную систему Участника, в хранилище «Личное».

8. Откройте КриптоПро CSP, выберите вкладку «Сервис», нажмите кнопку «Протестировать», далее кнопку «По сертификату» и выберите личный сертификат. В открывшемся окне введите текущий пароль, обязательно поставив галочку «Сохранить пароль в системе» и нажмите «OK».

9. Откройте диспетчер сертификатов, выполнив команду certmgr.msc. Найдите и откройте личный сертификат, выберите вкладку «Состав», и нажмите кнопку «Копировать в файл». В открывшемся Мастере экспорта, необходимо экспортировать сертификат без закрытого ключа в формате Х.509 (.CER) в кодировке DER и сохранить его с именем clicer.cer в каталоге c:stunnel.

10. Откройте Службы, выполнив команду services.msc. Выберите службу Stunnel Service и установите для неё тип запуска «Автоматически», на вкладке вход в систему с учетной записью созданного пользователя и запустите службу.

На этом настройка завершена, что бы проверить настройку интеграционного сервиса, перейдите в браузере по адресу: 127.0.0.1:1500 и если все настроено правильно, появится логотип ГИИС ДМДК.

Принцип работы

Оригинальная реализация stunnel при установке защищённых TLS-соединений использует библиотеку OpenSSL, которая ограниченно поддерживает криптографические алгоритмы ГОСТ. Для обеспечения работы ГОСТ-алгоритмов в полном объёме в stunnel-msspi используется интерфейс msspi , который поддерживает ГОСТ-алгоритмы, используя установленный в систему криптопровайдер.

Протокол tls: краткая справка

Протокол TLS (Transport Layer Security) является одним из наиболее популярных протоколов, предназначенных для установления защищенного канала связи в сети Интернет. Он основан на спецификации протокола SSL (Secure Sockets Layer) версии 3.0, но за время своего существования претерпел довольно много изменений.

Ключевая задача, решаемая TLS, – организация между клиентом и сервером аутентифицированного защищенного канала, обеспечивающего целостность и конфиденциальность передаваемых данных. На каждом этапе работы протокола используются различные криптографические алгоритмы, которые задаются криптонабором – совокупностью алгоритмов, определенной в стандартизирующих документах и включающей, например, алгоритм выработки симметричного ключа, алгоритм шифрования и алгоритм выработки имитовставки. Используемый криптонабор согласуется сторонами в самом начале установления защищенного канала.

Решения для мобильных устройств

КриптоПро предоставляет возможность встраивания поддержки отечественных криптоалгоритмов в ваше мобильное приложение при помощи КриптоПро CSP для операционных систем iOS и Android.

Кратко о решении:

Ниже представлен список поддерживаемых операционных систем и соответствующих классов защиты:

В случае использования КриптоПро CSP версии 5.0 R2 встраивание не требует проведения тематических исследований. Для CSP 5.0 и более ранних версий требуются тематические исследования.

Решения для стационарных устройств

Одним из популярных клиентских сценариев является взаимодействие клиента с сайтом, требующим защиту соединения с помощью отечественных алгоритмов (например, сайты банков). В этом случае необходимо, чтобы клиент со своей стороны, так же как и сервер, поддерживал работу по TLS с ГОСТ.

Кратко о решении:

Ниже представлена сравнительная таблица характеристик поддерживаемых браузеров. Прочерк в колонке «Cертификация» означает необходимость проведения тематических исследований.

Браузер | Платформа | Сертификация | Класс защиты |

Internet Explorer | Windows | любая поддерживаемая версия CSP | КС1, КС2*, КС3* |

Спутник Браузер | Windows, Astra Linux, ALT Linux | самостоятельное СКЗИ | КС1, КС2* |

Chromium-Gost | Astra Linux | начиная с CSP 5.0 R2 | КС1, КС2*, КС3* |

Windows, Linux, MacOS | – | – | |

Яндекс.Браузер | Windows | начиная с CSP 5.0 R2 | КС1, КС2*, КС3* |

* – требуются дополнительные настройки и технические средства защиты | |||

Сервер портального доступа

В дополнение к традиционным методам доступа, которые требуют установки VPN-клиента на удаленном устройстве, NGate обеспечивает возможность подключаться к внутренним ресурсам организации в том числе с использованием веб-браузеров, поддерживающих протокол TLS с ГОСТ.

Это может быть особенно полезно в том случае, когда пользователям необходимо предоставить доступ к строго ограниченным ресурсам. Таким образом, значительно расширяются возможности и варианты управления доступом к ресурсам организации, а также появляются возможности наиболее гибко обеспечивать удалённый доступ различным категориям пользователей с разными уровнями доверия как к самим пользователям, так и к устройствам, с которых осуществляется удаленный доступ.

В отличие от доступа по протоколу IPsec и другим протоколам уровня сети, которые обеспечивают доступ к ресурсам на уровне IP (подсеть или отдельный компьютер), с использованием портального доступа можно обеспечить более гибкое и безопасное разграничение доступа по протоколу TLS (SSL), ограничивая доступ пользователя в корпоративную сеть только определенными веб-приложениями.

Таким образом, режим сервера портального доступа может использоваться для организации персонального аутентифицированного доступа пользователей с использованием браузера к опубликованным на портале NGate ресурсам.

В процессе предоставления доступа проводится процедура аутентификации, после прохождения которой пользователь попадает на веб-портал, персонализированный в соответствии с ролью пользователя. При этом, на портале отображается список веб-ресурсов, доступ к которым разрешен пользователю в соответствии с корпоративными политиками безопасности.

Тестирование гост tls

КриптоПро TLS входит в состав КриптоПро CSP на всех ОС и не требует отдельной установки.

Для использования протокола TLS предварительно получите сертификат по шаблону «Сертификат пользователя УЦ». Это можно сделать на тестовом Удостоверяющем центре КриптоПро.

Тестовая страница для установления защищенного соединения с сервером с двусторонней аутентификацией. Для работы тестовой страницы необходимо разрешить порт 4444 для исходящих соединений.

Дополнительные стенды для тестирования TLS.