- Введение

- Адреса узлов

- Доступ по протоколу sstp (ms ssl-vpn)

- Загрузка программного обеспечения

- Как в программе «криптопро csp» протестировать контейнер закрытого ключа

- Как получить тестовый сертификат от криптопро • обучение компьютеру

- Как проверить установленные сертификаты в системе?

- Криптопро. тестовый

- Настройка и проверка работы плагина криптопро

- Параметры методов аутентификации

- Подготовка к тестам туннельного режима

- Подготовка к тестирования

- Политики ipsec узлов транспортного режима

- Политики ipsec узлов туннельного режима

- Проверка плагина криптопро эцп browser plug-in и устранение ошибок

- Проверка плагина эцп: как установить browser plug-in

- Проверка подписи криптопро

- Тест ответчика туннельного режима

- Тестовый удостоверяющий центр ооо «крипто-про»

- Узлы с альтернативными параметрами ipsec

- Узлы тестирования обязательных параметров ipsec

Введение

Стенд предназначен для проверки совместимости реализаций IPsec использующих российские алгоритмы (см. «Совместимость российских реализаций IPsec») и самостоятельного тестирования возможности встречной работы их реализаций с реализацией СКЗИ «КриптоПро CSP»/»КриптоПро IPsec».

Возникающие технические вопросы в части реализации IPsec можно задавать в соответствующем разделе нашего форума (см. «Форум КРИПТО-ПРО » Средства криптографической защиты информации » КриптоПро IPsec»).

Адреса узлов

Адреса узлов могут меняться, пожалуйста, уточняйте актуальные в протоколах в файлах «readme».

Доступ по протоколу sstp (ms ssl-vpn)

При необходимости, для создания тестовых нагрузок можно использовать подключение к VPN по протоколу SSTP.

Методы аутентификации при доступе по SSTP идентичны методам аутентификации при доступе по L2TP/IPsec.

Загрузка программного обеспечения

Для проведения тестирования могут потребоваться:

Все перечисленные продукты «Крипто-Про» имеют демонстрационную лицензию на 3 месяца и могут быть загружены со страницы загрузок. Дополнительные лицензии для проведения тестирования могут быть выданы на основании аргументированного запроса.

Как в программе «криптопро csp» протестировать контейнер закрытого ключа

Если при подписании документа электронной подписью у вас возникла техническая ошибка, стоит провести тестирование контейнера закрытого ключа. Это поможет диагностировать причину возникшей ошибки и понять, что нужно сделать для возобновления работы сертификата электронной подписи.

Мы подготовили небольшую инструкцию, которая поможет проверить работу контейнера закрытого ключа и узнать причину неполадки.

Запустите программу КриптоПро CSP.

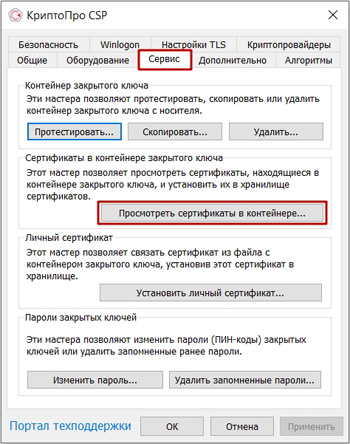

После запуска программы перейдите на вкладку «Сервис».

Нажмите на кнопку «Протестировать».

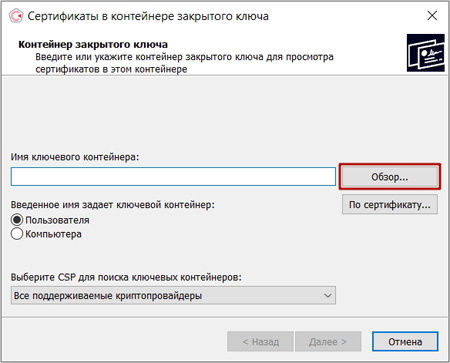

Нажмите на кнопку «Обзор».

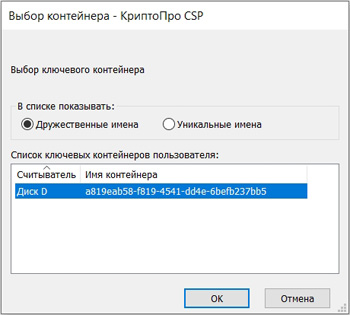

Если у вас несколько носителей, нужно выбрать вариант, который вы хотите протестировать. Если носитель один, он отобразится сразу.

Будьте внимательны! Выбирайте именно тот носитель, который требует проверки. Если ошибетесь, процедуру тестирования придется проходить заново.

Нажмите на кнопку «ОК».

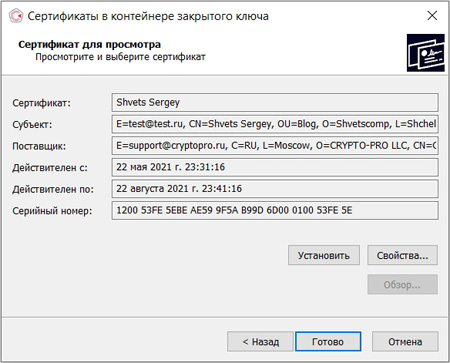

В окне «Сертификаты в контейнере закрытого ключа» нажмите на кнопку «Далее».

Поздравляем, тестирование прошло успешно! В завершении появится окно с описанием ошибок, которые были обнаружены.

Чтобы закрыть окно, нажмите на кнопку «Готово».

Как получить тестовый сертификат от криптопро • обучение компьютеру

Если вы решили впервые окунуться в изучение мира различных сертификатов и электронных подписей (ЭЦП) или вам просто понадобился «левый» сертификат для проведения разных экспериментов, тогда вам стоит посетить виртуальный удостоверяющий центр от компании КриптоПРО, который позволяет бесплатно получить тестовый сертификат за считанные минуты. А чтобы вам было проще это сделать, сегодня мы пошагово получим тестовый сертификат от КриптоПРО, который будет экспортируемым и удобно записанным на отдельной usb флешке.

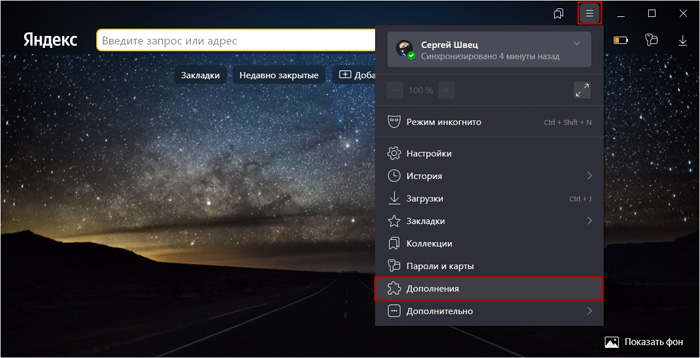

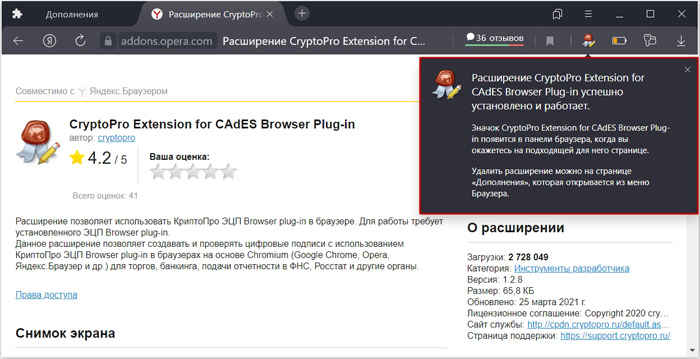

В первую очередь, нам необходимо проверить наличие в браузере обязательного плагина, под длинноватым названием cryptopro extension for cades browser plug-in. Я для примера, буду сегодня использовать Яндекс.Браузер. Итак, нажимаем на верхней панели браузера на три полоски и выбираем раздел Дополнения.

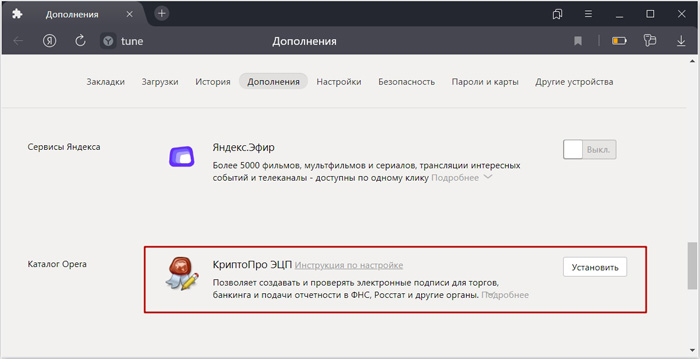

Находим здесь плагин КриптоПро ЭЦП и если он не установлен, соответственно, нажимаем Установить.

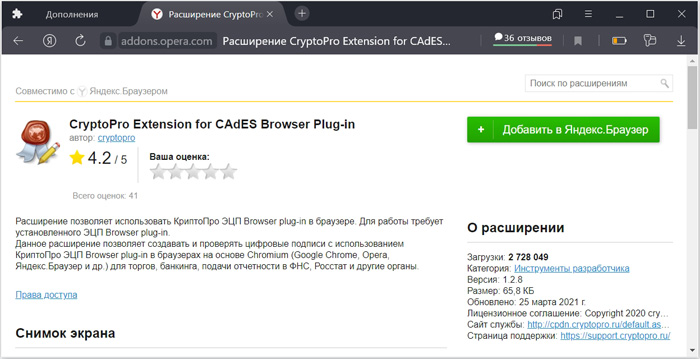

И в каталоге расширений для Оперы, нажимаем Добавить в Яндекс.Браузер.

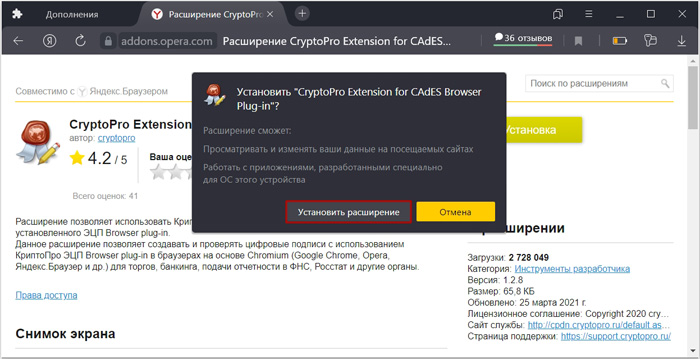

Подтверждаем установку, нажав Установить расширение.

И проверяем, что расширение успешно установлено и работает.

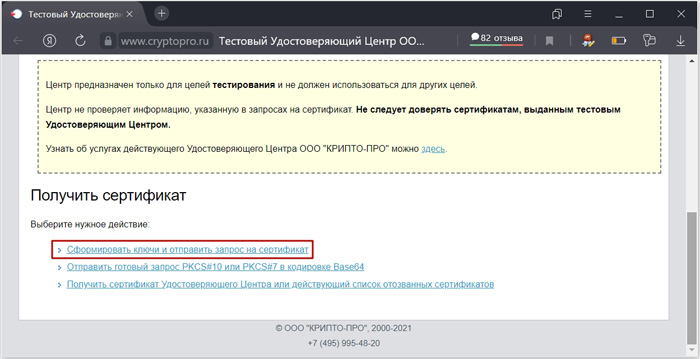

Далее мы переходим в тестовый удостоверяющий центр от КриптоПРО по адресу cryptopro.ru/certsrv и выберем на нижней части страницы Сформировать ключи и отправить запрос на сертификат.

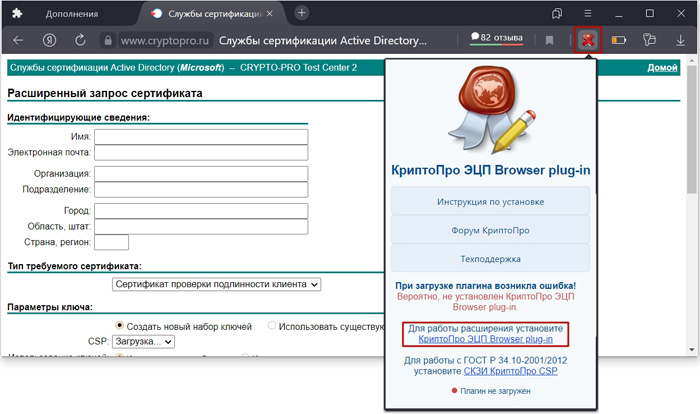

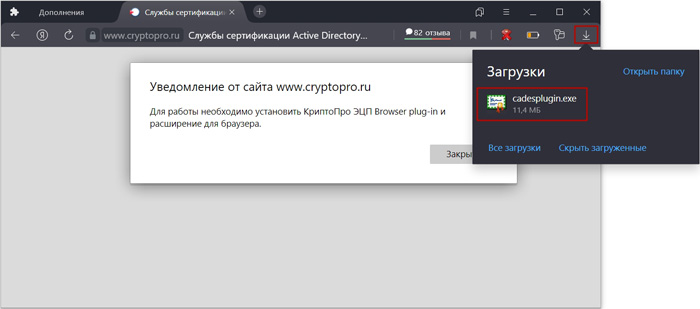

На следующей странице плагин выдаст ошибку с информацией о том, что нужно установить дополнительное расширение КриптоПРО ЭЦП Browser plug-in. Жмём по гиперссылке на расширение.

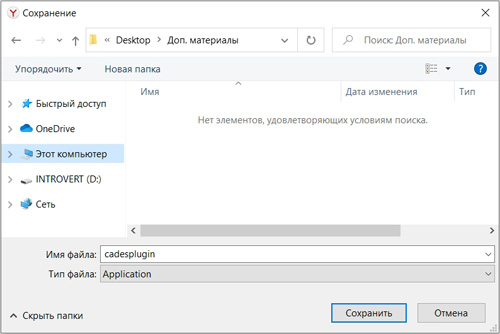

Выбираем отдельное место на компьютере и нажимаем Сохранить.

И после быстрого скачивания, запускаем установочный файл cadesplugin.exe.

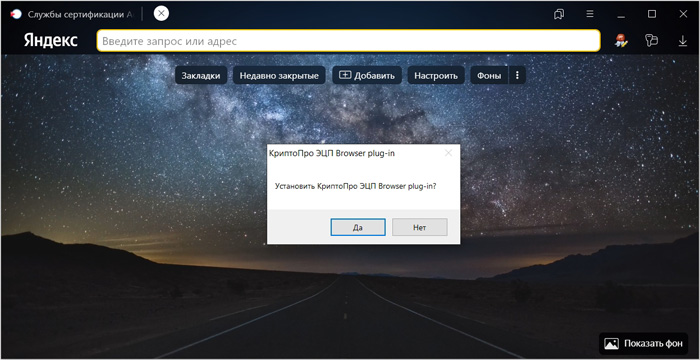

Подтверждаем установку КриптоПро ЭЦП Browser plug-in.

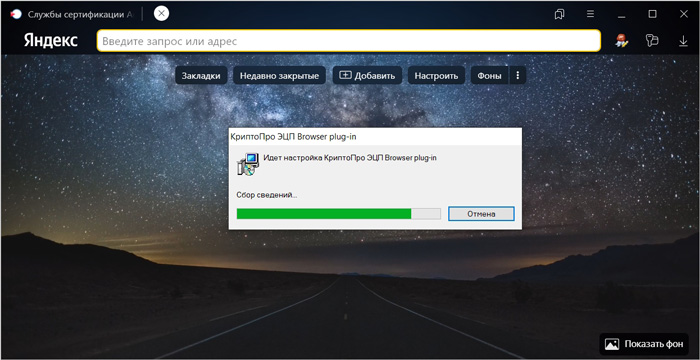

Ожидаем окончания быстрой установки.

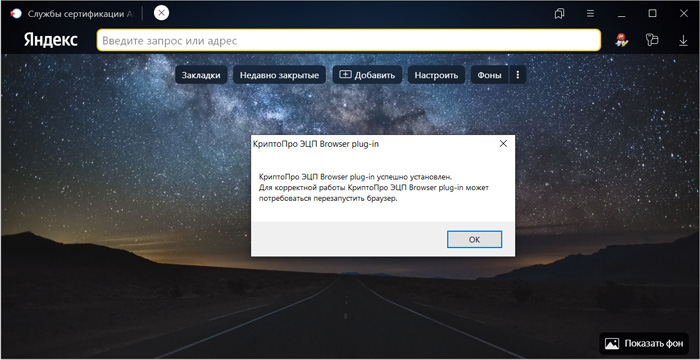

И перезапускаем браузер.

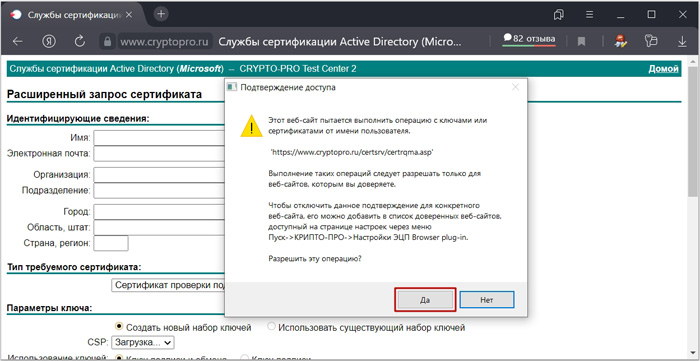

Возвращаемся к разделу запроса сертификата и разрешаем новую операцию.

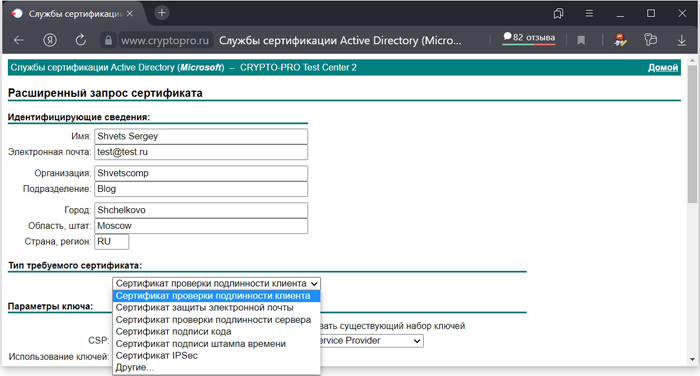

А затем, мы начинаем оформлять запрос сертификата следующим образом.

- Вводим на латинице реальное или вымышленное имя, адрес электронной почты, название организации, подразделение, город, область и страну ;

- Тип требуемого сертификата, можем оставить самый распространенный Сертификат проверки подлинности клиента.

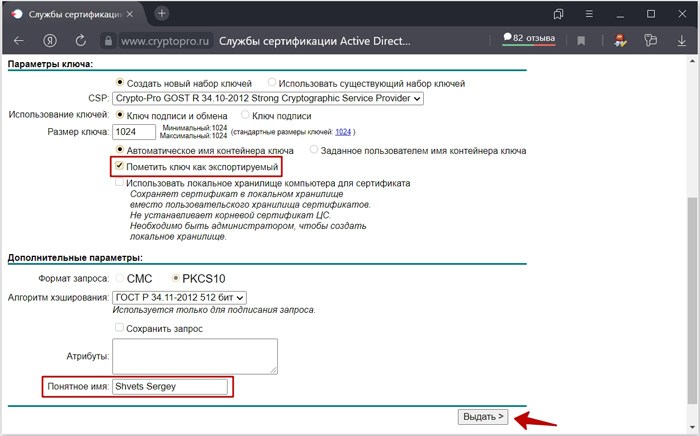

Нижнюю часть настроек параметров ключа мы заполняем следующим образом.

- Выбираем Создать новый набор ключей ;

- CSP: Crypto-Pro GOST R 34.10-2022 Strong Cryptographic Service Provider ;

- Обязательно отмечаем пункт Пометить ключ как экспортируемый ;

- В Дополнительных параметрах вводим на латинице Понятное имя ;

- Внимательно всё перепроверяем и нажимаем на кнопку Выдать.

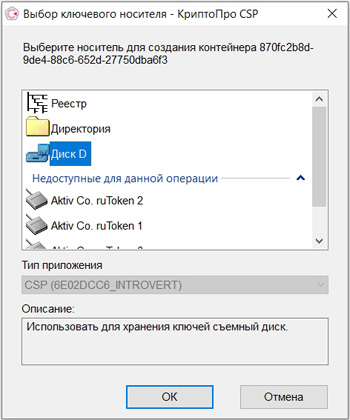

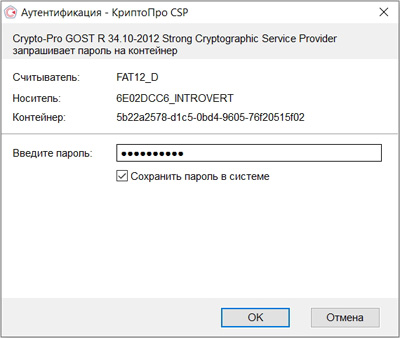

В качестве носителя мы указываем подключенную usb флешку и нажимаем ОК.

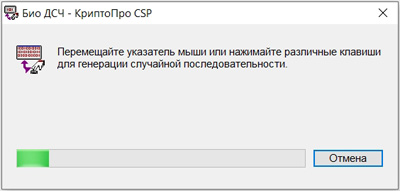

Активно двигаем мышкой в разные стороны для генерации последовательности.

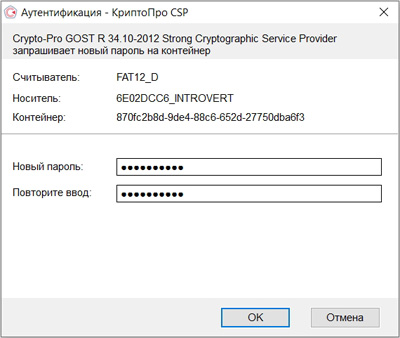

Придумаем новый пароль для контейнера, вводим его несколько раз и жмём ОК.

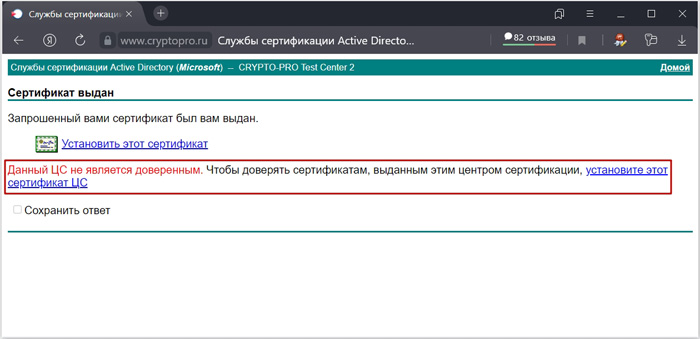

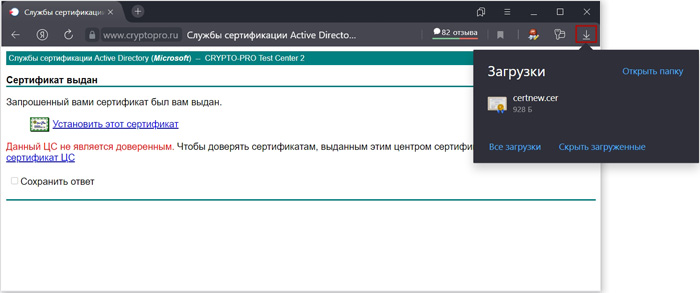

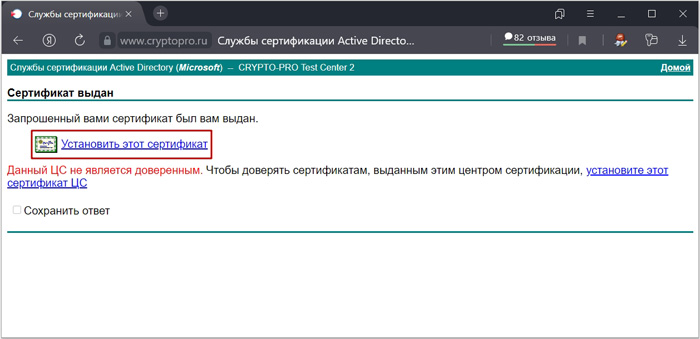

Затем, нажмём Установить этот сертификат и получаем закономерную ошибку Данный ЦС не является доверенным, которая возникает из-за того, что у нас не установлен корневой сертификат от данного центра сертификации. Итак, жмём установите этот сертификат ЦС.

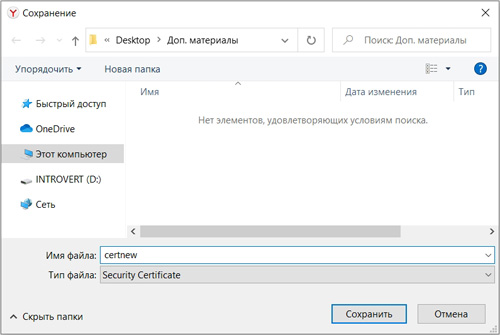

Выбираем отдельное место на компьютере и нажимаем Сохранить.

А после окончания быстрого скачивания, открываем файл certnew.cer.

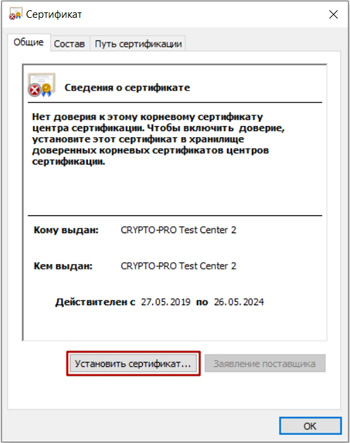

В новом окне для работы с сертификатом, нажимаем Установить сертификат.

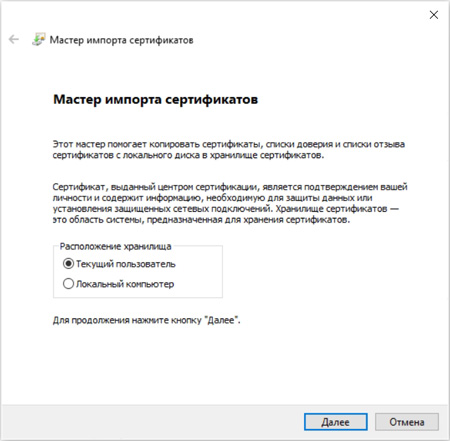

Оставляем Текущий пользователь и нажимаем Далее.

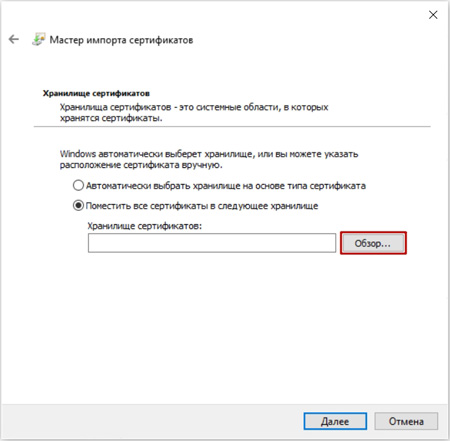

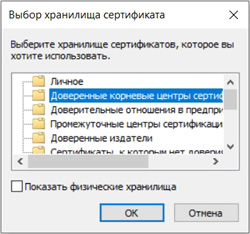

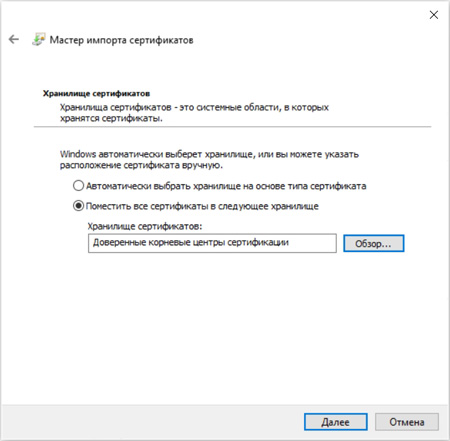

Выбираем Поместить все сертификаты в следующее хранилище и жмём Обзор.

Выделяем Доверенные корневые центры сертификации и нажимаем ОК.

Вернувшись, проверяем путь к хранилищу сертификатов, нажимаем Далее.

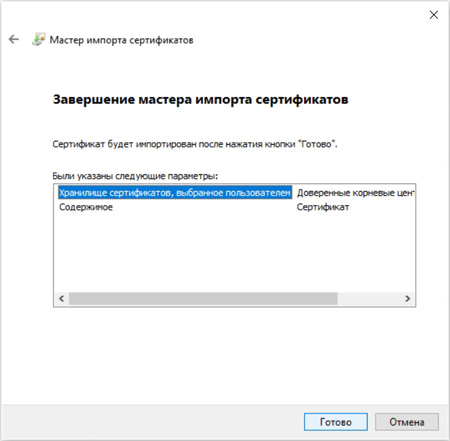

И в завершении мастера импорта сертификатов, нажимаем Готово.

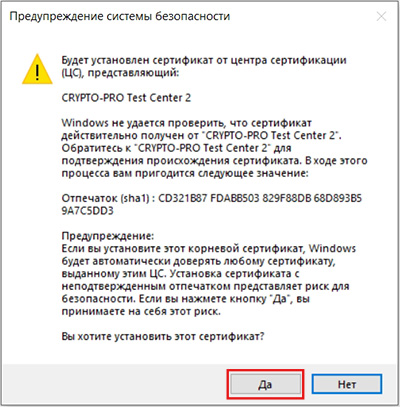

В новом окне с предупреждением, подтверждаем установку сертификата.

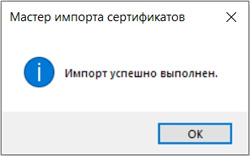

И всё, импорт сертификата у нас выполнен успешно.

Вернёмся к пункту выдачи сертификата и жмём Установить этот сертификат.

Вводим заданный нами ранее пароль от контейнера и нажимаем ОК.

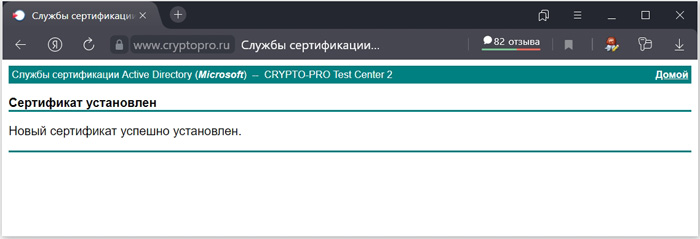

Вот и всё, тестовый сертификат успешно установлен на usb флешку.

Для проверки, откроем КриптоПро CSP, заходим на вкладку Сервис и выбираем Просмотреть сертификаты в контейнере.

Нажимаем Обзор.

И видим наш сертификат с «абракадабровым» именем контейнера, который мы выделяем, нажимаем ОК.

И, собственно, проверяем срок действия, а также те данные, которые заполняли при получении тестового сертификата от КриптоПРО.

Если у вас остались вопросы, оставляйте их в комментариях ниже. А пока… пока.

Как проверить установленные сертификаты в системе?

Но если вы хотите убедиться, что сертификат установлен на вашем компьютере под операционной системой Windows, то это можно следующем способом:

- Зайти в крипто про через панель управления

- Открыть вкладку Сервис

- Нажать просмотреть сертификат

- Нажимаем копку Обзор и смотрим все сертификаты в системе какие есть на данный момент.

Вот и все! В данной статье мы ознакомились с принципами создания тестового сертификаты для понимания и настройки программ для подписания документов ЭЦП

Но! Это не ограничивает этот функционал и вы можете его использовать и в других целях, а если знать в каких, читайте в следующих моих статьях!

Криптопро. тестовый

По одноразовому паролю, высылаемому по СМС на зарегистрированный номер мобильного телефона – в случае подключения собственного СМС-шлюза заказчика. Если СМС-шлюз заказчика не подключен, то СМС в Тестовом СЭП пишутся в файл с названием, соответствующего номеру телефона пользователя, и публикуются на сервере.

Настройка и проверка работы плагина криптопро

Перед проверкой плагина КриптоПро в браузере проводят предварительные настройки с необходимостью установки дополнительного расширения. Алгоритм действий зависит от используемого интернет-обозревателя. Сначала рассмотрим инструкцию для пользователей Google Chrome:

Параметры методов аутентификации

Используемый метод аутентификации, как и используемое преобразование, согласуется обычным образом.

Подготовка к тестам туннельного режима

Рекомендуется выделять статический IPv4 или IPv6 адрес, при доступе к которому разрешён протокол icmp. После чего выслать нам согласование и настройку туннельную подсеть.

Подготовка к тестирования

Узлы стенда поддерживают обслуживание инициаторов использующих NAT, однако тесты ответчиков и/или туннельных режимов потребуют специальных настроек. Поэтому рекомендуется использовать «прямые» IPv4 и IPv6 адреса, а так же рекомендуется использование «статических» адресов для тестов туннельного режима.

Политики ipsec узлов транспортного режима

На узлах vpngost, vpngost-a, vpngost-v6, vpngost-v6-a установлено:

Политики ipsec узлов туннельного режима

На узлах vpngost-tun, vpngost-v6-tun, vpngost-a-tun, vpngost-v6-a-tun установлено:

Конечные точки туннелей и соответствующие им подсети настраиваются по запросу. Для vpngost-tun, vpngost-v6-tun подсети должны быть: 10.89.{1..30}.0/24 и fe00:0a59:5a5a:{1..ffff}/64. Для vpngost-a-tun, vpngost-v6-a-tun подсети должны быть: 10.89.{201..230}.0/24 и fe00:0a59:5c5c:{1..ffff}/64.

Проверка плагина криптопро эцп browser plug-in и устранение ошибок

Проверка плагина ЭЦП происходит на отдельном сервисе разработчика по ссылке. Если модуль с расширением установлен корректно, то при переходе на страницу для проверки КриптоПро появится предупреждение, что плагин запрашивает доступ к сертификатам и ключам.

Для работы с плагином потребуется добавить корневые сертификаты в перечень доверенных. Для этого выполните следующие действия:

Проверка плагина эцп: как установить browser plug-in

Плагин ЭЦП Browser plug-in можно назвать универсальным, поскольку его можно использовать для работы во всех современных браузерах с поддержкой динамического кода JavaScript. Модуль адаптирован под большинство популярных ОС:

- Linux — LSB 3.1 или выше;

- Windows 2000 и более поздние версии;

- iOS 6 и Mac OSX 10/7 и новее;

- Solaris — 10 версия и более поздняя;

- AIX 5-7;

- FreeBSD — от 7 и выше.

После установки и проверки плагина КриптоПро ЭЦП Browser plug-in пользователю становятся доступны:

- идентификация пользователей;

- формирование сертификатов с открытыми ключами;

- создание реестра электронной подписи;

- управление ЭЦП;

- генерация ключей и управлением ими.

С помощью модуля можно создавать и проверять обычные и усиленные цифровые подписи, автоматически решая следующие задачи:

- подтверждение даты создания, подлинности документа и достоверности цифровой подписи;

- предотвращение несанкционированного доступа к файлу, что исключает внесение в него изменений или дополнений без ведома владельца ключа.

Важно, что создание подписи при помощи плагина происходит на стороне клиента. Не задействуются серверы компании-разработчика и другие сервисы, что исключает передачу ключа и обеспечивает максимальный уровень безопасности при работе с электронной подписью.

Установка и проверка работы плагина КриптоПро не отличается сложностью, что позволяет пользователю самостоятельно проводить все необходимые работы по интеграции модуля и настройке на своем компьютере.

Перед инсталляцией софта убедитесь, что на ПК установлен СКЗИ актуальной версии. При наличии устаревшего средства защиты информации выполните его обновление. После чего переходите к загрузке дистрибутива модуля. Для этого выполните следующие действия:

Проверка подписи криптопро

Пользователям доступна проверка подписи КриптоПро. Для этого существуют специальный сервис. Алгоритм действий следующий:

- Перейдите на сервис КриптоПро DSS по ссылке.

- На открывшейся странице отметьте опцию «Выбрать» и укажите путь к нужному документу.

- Дождитесь, пока система обработает выбранный документ и выведет результаты проверки электронной подписи КриптоПро.

- При использовании представленного сервиса пользователи могут самостоятельно указывать формат подписи для проверки и активировать сверку требований к квалифицированному сертификату.

Представленный сервис бесплатный. Предварительная регистрация перед проверкой ЭП не требуется.

Тест ответчика туннельного режима

Для инициации согласования туннеля со стороны стенда можно использовать: второй туннель, соединение L2TP/IPsec или SSTP.

Тестовый удостоверяющий центр ооо «крипто-про»

для того что бы выпустить тестовый сертификат нужно проделать следующие шаги:

Узлы с альтернативными параметрами ipsec

На узлах vpngost-a, vpngost-a-tun, vpngost-v6-a, vpngost-v6-a-tun по запросу могут быть установлены другие опциональные параметры. Текущие установленные параметры доступны в протоколах соответствующего узла.

Для методов аутентификации IKE-GOST-PSK и IKE-GOST-SIGNATURE могут быть установлены следующие параметры:

Для преобразований ESP_GOST-4M-IMIT и ESP_GOST-1K-IMIT могут быть установлены следующие параметры:

Узлы тестирования обязательных параметров ipsec

На узлах vpngost, vpngost-v6, vpngost-tun, vpngost-v6-tun, установлены обязательные к реализации параметры по умолчанию.

Для методов аутентификации IKE-GOST-PSK и IKE-GOST-SIGNATURE используются параметры:

Для преобразований ESP_GOST-4M-IMIT и ESP_GOST-1K-IMIT используются параметры: