Предпосылки создания методов шифрования с открытым ключом и основные определения

Существует две довольно серьезные проблемы, связанные с шифрованием с закрытым ключом. Первая проблема — это создание секретных ключей и их распространение среди участников информационного обмена. Сложно обеспечить безопасность доставки такого ключа при широком территориальном, пространственном и временном распределении участников информационного обмена, например, обычной или электронной почты.

Проверка партнеров в электронной коммуникации — это второй вопрос. При использовании электронных средств обмена любой участник не может быть заменен. Получатель письма должен иметь возможность подтвердить подлинность документа. Электронная подпись не может быть отпечатана, если она эквивалентна обычной.

Некоторые криптографы пытались решить вышеупомянутые проблемы в 70-х годах 20 века, но во второй половине 80-х годов были разработаны принципиально новые подходы к решению этих проблем. Фундаментом этой теории послужило открытие так называемых асимметричных криптоалгоритмов, или методов, в которых процессы прямого и обратного преобразования выполняются на разных ключах. По сравнению с симметричными алгоритмами, асимметричные в гораздо большей степени опираются на характеристики математических функций.

Американские исследователи В. Диффи, Э. Хеллман и Р. Меркл очень выиграли от работы ученых из Соединенных Штатов. Первые предлагали решения обоих вопросов, которые в основном отличались от всех предыдущих стратегий шифрования.

Криптографические методы с открытым ключом — это другое название асимметричных алгоритмов шифрования. Асимметричные алгоритмы используют только одну букву «С» в отличие от симметричных алгоритмов шифрования, которые используют один и тот же ключ как для дезинформации, так и для разблокировки (алгоритм расшифровки с закрытым ключом).

Тот факт, что клавиши шифрования и дешифрования различаются, дает алгоритмы их имя. Другой ключ — личный ключ, но один из двух — это открытый ключ, который может быть раскрыт всем.

В настоящее время асимметричные алгоритмы широко используются в реальных приложениях, например, для защиты безопасности данных в сетях связи.

Алгоритмы шифрования с открытым ключом могут быть использованы для решения по крайней мере трех проблем:

- Шифровать передаваемые и хранимые данные, чтобы защитить их от несанкционированного доступа.

- Чтобы создать цифровую подпись для электронных документов.

- Для распространения секретных ключей, которые впоследствии будут использоваться для шифрования документов симметричными методами.

Использование асимметричных алгоритмов для шифрования

Метод шифрования, основанный на использовании двух разных ключей — открытого или закрытого — был предложен Диффи и Хеллманом. Проблема предоставления пользователям ключей шифрования/дешифрования может быть решена, а еще лучше — устранена, с использованием этого принципа.

Диффи и Хеллман утверждают, что поскольку секретный код известен нескольким людям, предварительно разделенные закрытые ключи нельзя использовать для шифрования данных. Закрытый ключ должен быть доступен только его владельцу.

Благодаря этому принципу любой человек может использовать открытый ключ для шифрования сообщения. Сообщение может быть разблокировано только владельцем закрытого ключа. Предположим, что пользователи A и B могут общаться по электронной почте.

- Пользователь B отправляет пользователю A свой открытый ключ U по некоторому каналу связи, например, по электронной почте.

- Пользователь A шифрует свое сообщение M своим открытым ключом U и получает зашифрованное сообщение C.

- Зашифрованное сообщение C отправляется пользователю B.

- Пользователь B расшифровывает полученное сообщение C с помощью своего закрытого ключа R.

Если операцию шифрования обозначить как F, а операцию расшифрования как F-1, то схему протокола обмена информацией между пользователями можно изобразить, как на

рис.

9.1.

При использовании открытого шифра разделение ключа не требуется. В прошлом пользователю требовался секретный ключ, о котором они оба договаривались.

Они могли договориться о личной встрече или послать курьера. Если один из пользователей решал, что ключ необходимо изменить, он должен был сообщить об этом своему абоненту. Работа с криптографией с открытым ключом проще.

Подписчики больше не обеспокоены скомпрометированным секретным ключом. Пользователи систем связи могут торговать зашифрованными сообщениями и общественными ключами. Никто не может прочитать сообщения, если пользователь защитит свой закрытый ключ.

Для упрощения процедуры обмена в сети передачи сообщений обычно используется база данных (подробнее об этом см. в

«Криптографические алгоритмы с открытым ключом и их использование»

), в которой хранятся открытые ключи всех пользователей.

Криптография, электронная подпись и pki

В этой статье будет рассмотрена инфраструктура открытых ключей (PKI), включая то, что она собой представляет, как она логически функционирует, и ее предполагаемое применение. Математика не требуется. Для создания материала были использованы лекции Антона Карпова по PKI, доступные на YouTube.

Технологии, обсуждаемые в этой статье, были реализованы, поддерживаются и обучались PI IK Security с большим успехом. Для получения информации о дешифровании при передаче по открытым каналам связи, поставщики Infotecs, код безопасности и Crypto-Pro предоставляют комплексные решения. От наших экспертов вы можете получить полную информацию.

Для чего используется криптография?

- Конфиденциальность — неуполномоченные лица не могут прочитать информацию;

- Целостность данных — информация не может быть изменена незаметно;

- Аутентификация — проверка подлинности авторства или других свойств объекта;

- Обратимость — авторство не может быть отвергнуто.

Распространенной практикой было поддерживать частные сообщения в древнем мире. Несомненно, шифрование существовало с тех пор, как люди впервые научились писать. Хотя более ранние публикации впервые появились в шестом веке до н.э. (другие источники говорят пять веков), некоторые из самых ранних упоминаний о шифровании датируются пятым веком до нашей эры. С. Мистик, окружающий шифры и их трещины. Автор этой работы прослеживает развитие шифрования от античности и первой истории Геродота о греко-персидских войнах в настоящее время. В целом, очень рекомендуется!

Теперь, когда с этим покончено, давайте поговорим о двух основных категориях алгоритмов шифрования: симметричных и ассиметричных.

Тот же ключ используется с помощью симметричных алгоритмов шифрования. Ключи шифрования и дешифрования разделяются обеими сторонами в связи между двумя объектами. Какие преимущества предлагают эти алгоритмы шифрования?Общий ключ является основной проблемой с такого рода дешифрования. Поскольку злоумышленник сможет прочитать все сообщения, надежно передавать ключ блокировки является очень серьезной проблемой. Развитие криптографии открытого ключа произошла в 1970 -х годах. Ниже приведены факторы, которые привели к развитию асимметричного шифрования:

Вместо того чтобы сосредоточиться на алгоритмах RSA и Диффи-Хеллмана в этой статье, мы обсудим основы криптографии открытых ключей.

Различные ключи, математически связанные друг с другом, используются в асимметричных алгоритмах для декодирования и расшифровки. Такие ключи называются парой ключей. Они оба открыты, причем один из них является закрытым. Только закрытый ключ может быть использован для расшифровки зашифрованного сообщения, которое было зашифровано открытым способом (закрытым). Следуя этой логике

- Субъект формирует пару ключей: он хранит закрытый ключ в секрете и может передать копию открытого ключа кому угодно.

- Субъект передает свой открытый ключ второй стороне.

- Вторая сторона шифрует сообщение с помощью открытого ключа субъекта и отправляет его по открытому каналу.

- Субъект расшифровывает сообщение с помощью своего закрытого ключа.

Асимметричные и симметричные алгоритмы шифрования сочетаются в современных реализациях VPN (например, в технологии VipNet). Простой и быстрый симметричный протокол может использоваться после того, как асимметричные алгоритмы используются для создания симметричного ключа шифрования сессии (алгоритм Диффри-Хеллмана).

Мы всего лишь два субъекта, и очевидно, что в реальном мире субъектов обмена информацией будет гораздо больше. Поскольку открытый ключ в данном случае не является секретным, мы можем без риска передавать его по открытым каналам. В результате этого решения проблема с симметричными алгоритмами шифрования решена! Больше нет необходимости передавать секрет по открытым каналам. Но в этот момент возникает новая проблема: аутентификация открытого ключа. Например, субъект может попросить нас зашифровать его открытый ключ после того, как отправит его нам. Несмотря на это, мы не можем быть уверены, что субъект является тем, за кого себя выдает. Открытый ключ мог быть изменен и отправлен нам злоумышленником. Расшифровка сообщения находится в его руках. Для решения этой проблемы была создана инфраструктура открытых ключей.

Прежде чем рассматривать PKI, следует вспомнить о технологии электронной подписи (ЭП). В схеме ЭП используются асимметричные и симметричные алгоритмы. Второй вариант не будет рассматриваться, поскольку он является редкостью. Несмотря на то, что ЭП является асимметричной, мы не будем заострять на этом внимание.

Первый российский стандарт ЭЦП был создан в 1994 году Главным управлением безопасности связи ФАПСИ и получил название ГОСТ Р 34.10-94 «Информационная технология.» защита информации с помощью шифрования.

Новый стандарт ГОСТ Р 34.10-2001, основанный на вычислениях в группе точек эллиптической кривой (см. ниже), вступил в силу в 2002 году. В соответствии с этим стандартом термины «электронная цифровая подпись» и «цифровой сертификат» являются взаимозаменяемыми.

Стандарт 34 2022 по криптографической защите информации заменяет Г ОСТ Р 34.10-2001. «Технология формирования и проверки электронной подписи». Если вы используете электронную подпись, убедитесь, что ваше средство электронной подписи поддерживает актуальную версию ГОСТ Р 34.10-2022, который является легальным в России.

Асимметричные алгоритмы шифрования отличаются друг от друга. В отличие от симметричных методов шифрования, которые шифруют сообщение с помощью открытого ключа получателя и расшифровывают его с помощью закрытого ключа получателя. Рассуждения выглядят следующим образом:

- Устройство создает пару ключей — оно хранит закрытый ключ в секрете и может передать копию открытого ключа кому угодно.

- Организация передает свой открытый ключ другой стороне.

- Устройство вычисляет контрольную сумму сообщения с помощью хэш-функции.

- Сообщение, включая контрольную сумму, шифруется с помощью закрытого ключа человека. Результат этого преобразования, электронная подпись, отправляется вместе с сообщением другой стороне.

- Другая сторона получает сообщение и электронную подпись. Используя открытый ключ субъекта, другая сторона расшифровывает электронную подпись и вычисляет контрольную сумму самого сообщения.

- Другая сторона сравнивает контрольные суммы, и если они совпадают, то целостность и авторство документа подтверждается, поскольку только отправитель мог зашифровать контрольную сумму (открытый и закрытый ключи эквивалентны).

Согласно парадигме PKI, должен существовать центр сертификации, которому полностью доверяют все стороны взаимодействия. Другие ЦС могут получать полномочия по аутентификации ключей от корневого ЦС. До конечного пользователя система доверия напоминает древовидную цепочку сертификатов ЦС. Ключи пользователя проверяются УЦ.

Цифровой сертификат — это открытый ключ субъекта, который был проверен закрытым замком УЦ и включает личные данные субъекта. Стандарт X.509 используется для создания сертификатов, которые могут быть использованы для аутентификации или подписи. Позже, когда мы рассмотрим систему X.509,

Составные части структуры PKI состоят из следующих компонентов:

- Корневой ЦС

- Промежуточный ЦС

- Сборник правил и положений

- Реестр выданных сертификатов

- Реестр отозванных сертификатов

Вот как работает обмен сообщениями и формирование ключей PKI:

- Субъект генерирует закрытый ключ

- Субъект генерирует запрос на подписание сертификата (CSR)

- Субъект отправляет запрос в CA

- CA проверяет личность владельца запроса, подписывает запрос своим закрытым ключом и выдает сертификат

- Вторая сторона получает сертификат субъекта

- Вторая сторона проверяет действительность сертификата субъекта по цепочке до корневого сертификата CA и шифрует сообщения на нем.

Многие УЦ предоставляют пару ключей вместе с субъектом, т.е. в этом случае пользователь не создает ничего, кроме открытого и закрытого ключа. Когда оператор УЦ выдает открытый ключ, его можно скомпрометировать, используя эту схему. Однако почему бы не довериться УЦ?

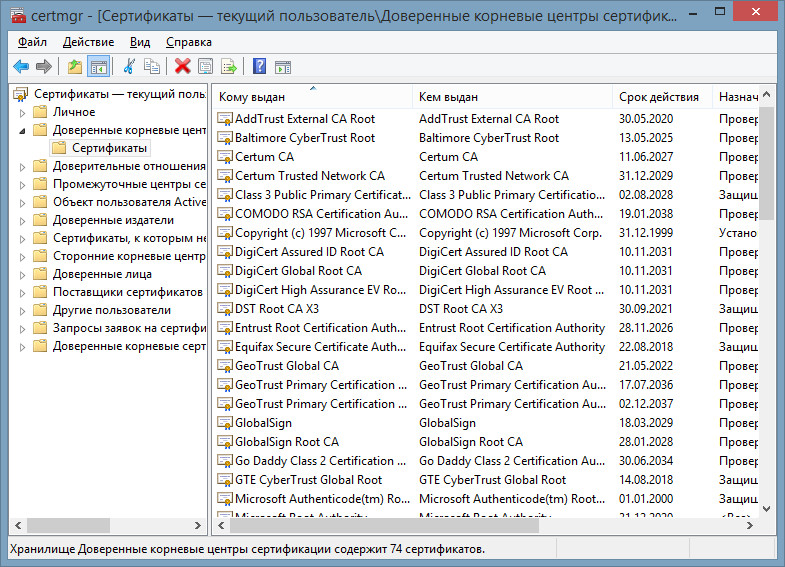

Давайте еще раз сосредоточимся на главном, фундаментальном условии PKI: должна существовать сущность. Корневой сущностью является корневой ЦС. Если вы посмотрите на более чем 70 лицензий, которым система автоматически доверяет, когда вы открываете список доверенных корневых сертификатов Windows (certmgr.ms),

Вообще говоря, ни один из ЦС в этом разделе не выдает сертификаты пользователям или нижестоящим подразделениям. В результате можно приблизительно представить размер распределения PKI и количество существующих сегодня CA. Мы доверяем тем, кто подписывает эти сертификаты. Конечно, к ЦС предъявляется ряд организационных и технических требований.

Например, у Microsoft существует документ «Программа доверенных корневых сертификатов Майкрософт. Требования аудита для центров сертификации», где описаны общие требования для УЦ.

Кроме того существует программа сертификации WebTrust – это мировой стандарт, определяющий набор правил и критериев для УЦ. Критерии стандарта WebTrust были определены The American Institute of Certified Public Accountants (AICPA) и Canadian Institute of Chartered Accountants (CICA) в 1995 году. Любой крупный УЦ регулярно должен проходить аудит WebTrust.

Сертификаты PKI, выдаваемые согласно стандарту WebTrust, имеют статус проверенных и надёжных на мировом уровне, а также попадают в список доверенных в операционных системах (Windows, MAC OS X и др.) и веб-браузерах.

Начиная с 6 апреля 2022 года, ЦС могут проходить процесс аккредитации в Российской Федерации на основании результатов международного аудита (IAU). Федеральный закон и подзаконные акты Российской Федерации определяют квалификацию, необходимую для получения статуса аккредитованного УЦ. УЦ имеет право выдавать сертифицированные сертификаты электронной подписи после успешного завершения процесса аккредитации. Российская Федерация признает эти сертификаты легитимными.

Стандарт X.509 заключается в следующем. Стандартная структура сертификата (наборы полей), механизмы проверки и отзыва включены в стандарт X.509:

Структура сертификата:

- Сертификат

- Версия

- Серийный номер

- Идентификатор алгоритма подписи

- Имя эмитента

- Срок действия

- Имя субъекта

- Информация об открытом ключе субъекта

- Алгоритм открытого ключа субъекта

- Уникальный идентификатор эмитента (требуется только для v2 и v3)

- Уникальный идентификатор субъекта (требуется только для v2 и v3)

- Дополнительная информация (для v2 и v3)

- . . . любая дополнительная информация

- Алгоритм подписания сертификата (требуется только для v3)

- Подписание сертификата (требуется для всех версий)

Основные форматы файла сертификатов:

Согласно RFC 2459:

- .CER — сертификат или набор сертификатов, закодированных по стандарту CER.

- .DER — сертификат, закодированный по стандарту DER.

- .PEM — сертификат PEM, закодированный по стандарту DER с использованием Base64 и помещенный между «—— BEGIN CERTIFICATE ——» и «—— END CERTIFICATE ——«.

- .P7B, .P7C — PKCS #7 содержит несколько сертификатов или СОС.

Механизмы проверки действительности сертификата:

Черные списки используются в процессе проверки, установленном стандартом X.509 для сертификатов PKI. Для проверки используется серийный номер сертификата. MK и SCS — два основных формата.

- CRL (Certificate Revocation List) — список отозванных сертификатов. Публикуется ЦА на регулярной основе в открытых источниках. Он имеет срок службы, который зависит от политики и правил УЦ. Он содержит серийный номер сертификата, дату отзыва и причину отзыва. CRL может содержать один из следующих статусов: отозван или удержан, хотя на практике удержание сертификата используется редко. Важно понимать, что CRL является автономным инструментом и не позволяет проверить статус сертификата в режиме реального времени.

- OCSP (Online Certificate Status Protocol) — это сетевой протокол, который позволяет проверять состояние сертификата в режиме реального времени. Адрес сервера OCSP указывается в специальном поле сертификата: CDP (CRL distribution point). Важно убедиться, что сервер OCSP доступен в любое время.

С 31 декабря 2022 года действует новая редакция Федерального закона N 63-ФЗ «Об электронной подписи».

X.509 имеет проблемы с совместимостью

- Невозможно ограничить выдачу сертификатов подчиненными ЦС, т.е. если корневой ЦС выдал сертификат подчиненному ЦС, последний может выдать столько сертификатов, сколько пожелает, и у корневого ЦС нет механизма, чтобы это как-то контролировать. Сама технология этого не предусматривает. Отсюда вытекает следующий момент: вопрос доверия к существующему большому количеству корневых центров сертификации. Можно ли гарантировать, что все эти органы проходят аудит и соблюдают стандарты выдачи сертификатов и аутентификации клиентов перед выдачей? Более того, учитывая политическую ситуацию в мире, становится ясно, что использование поддельных сертификатов может стать чрезвычайно эффективным оружием в информационной войне между государствами. В этой связи, наблюдая за решительными попытками перейти на отечественное программное обеспечение, остается только удивляться, почему сертификаты для сайтов коммерческих банков, государственных учреждений выдаются иностранными УЦ, ведь в процессе обеспечения информационной безопасности одним из важнейших принципов является комплексность.

- Остается вопрос: что делать, если LRC и OCSP недоступны? На данный момент существует только одно решение: ЦС должен гарантировать доступность этих компонентов.

- Что делать, если корневой ЦС взломан? Ответ тот же: корневой сертификат должен быть отозван. Это приведет к аннулированию всех сертификатов, выданных этим ЦС. Если взять пример Главного УЦ Минкомсвязи, который является корневым сертификатом всех аккредитованных УЦ в России, то компрометация Главного УЦ приведет к катастрофическим последствиям в любых отношениях с использованием юридически значимой электронной подписи на территории России. Сегодня в нашей стране существует более пятидесяти областей использования квалифицированной электронной подписи — это внешний и внутренний ЭДО, электронные тендеры, взаимодействие с государственными информационными системами и т.д.

P KI не является совершенной инфраструктурой, но есть некоторые важные вопросы, которые необходимо решить. Особенно учитывая, что области применения PKI сокращаются и что значимость этих областей в глобальном масштабе не вызывает сомнений.

В заключение мы хотели бы кратко обсудить альтернативы и расширения PKI, которые доступны в настоящее время:

В Интернете можно найти сеть доверия PGP (Party Public Service) PGP. Это, на мой взгляд, та концепция, над которой стоит поразмыслить. Субъекты PGP должны найти способ подтвердить, что открытый ключ, содержащийся в сертификате, действительно принадлежит отправителю. В PKI эту задачу выполняет доверенный центр сертификации. Подписание ключей является основой Web of Trade. Ключу субъекта, о котором вы осведомлены, можно присвоить доверие. Сервер ключей PGP, который служит публичным хранилищем открытых ключей пользователей, может получить этот подписанный ключ. Когда третья сторона знает вас и доверяет вам, она может доверять владельцу ключа, который вы подписали. Таким образом создается сеть доверия. Вечеринка с подписанием ключей PGP — это собрание, на котором участники подписывают документы своими открытыми ключами после того, как покажут друг другу свои документы и открытые ключи (это не шутка). Систему создала команда разработчиков с похожими взглядами. Ключи могут быть опубликованы где угодно; сервер ключей не является необходимым. Однако сама концепция кажется интригующей: подписанные ключи и децентрализованная сеть доверия.

Сшивание P ki. Механизм Coscapling был разработан, чтобы облегчить тяжелое бремя сервера OCSP на инфраструктуре PKI. Предполагается, что сайт может периодически запрашивать BYGCA о статусе его сертификата. Время отпечатано на тарелках CA. В этом случае клиент доверяет веб -сайту после посещения его и замечает тег CA в сертификате.

Привязка сертификатов является частью PKI. Сертификат сервера выдается клиенту после подключения к серверу. Это может быть сертификат от доверенного ЦС, который был скомпрометирован. Клиент (обычно в браузерах и мобильных приложениях) должен указать соответствие серверов или сертификата с данными Домена, согласно этой расширенной функциональности. При использовании этой техники сертификат в защищенном хранилище браузеров не изменяется. Однако он не защищает нас от атак на CA, которые находятся в списке совместимых сущностей этого домена.

Сближение. Эта техника предназначена для защиты от атаки «человек посередине» (MITM), как и в предыдущем пункте. УЦ, вероятно, находится в беде. Распределенная система доверия предполагает, что в сети есть специальные узлы, такие как нотариусы (их может быть много), которые разбросаны по разным странам. Сертификаты от нотариусов изначально «заблокированы» на клиенте. Прежде чем решить, доверять ли сертификату от сервера, клиент. вступает в контакт с нотариусами и просит их подтвердить его легитимность (как указано выше). Каждый нотариус посещает сервер и сравнивает сертификат запроса клиента со своим собственным. Клиент доверяет сертификату сервера, если информация идентична. Естественно, использование этой техники делает нас уязвимыми для взлома сервера.

Расширение для привлечения используется протоколом LS. При подключении клиент объявляет о поддержке расширения газа и просит, чтобы сервер получил ключ, который ему будет предоставлен. В ответ на сервер отправляет администратору пустой раздел приключения, который он создал. Протокол рукопожатия TLS используется программой. Сертификат клиента, выпущенный в CAC и подписанный закрытым ключом к привлечению, затем передается сервером. Когда клиент отказывается подписать, клиент проверяет подпись, используя открытую часть ключа из инструкций пакета. С этого момента клиент теперь несет ответственность за сервер. Первоначальное соединение не защищено от MITM этой технологией.

Прикрепите Google Keys. Очень сопоставимо с привлечением GKP — это расширение для HTTP, в то время как TACK является дополнением к советам. Ключи отправляются в заголовках серверов, а не как часть рукопожатия TLS. Ключи GKP не имеют жизни. Технология удивительно похожа в целом. Стандарт допускает создание клавиш резервного копирования в дополнение к первичному ключу. Клавиши резервного копирования используются в случае, когда ключ скомпрометирован. Проблема MITM для первоначального соединения теперь остается.

Сертификат открытость. Google создал технологии, которая предотвратит использование фальшивых сертификатов домена и их раннего обнаружения. Цель состоит в том, чтобы не дать любому владельцу домена создать сертификат для своего домена без их знаний. Три вещи принимаются как должное технологией:

- Публичные реестры сертификатов — постоянно расширяющийся и общедоступный реестр, в котором регистрируются все выданные сертификаты. Предполагается, что эти реестры будут вести УЦ, записывая в них выданные сертификаты.

- Мониторинг публичного реестра — Мониторы — это общедоступные серверы, которые периодически связывают все серверы реестра сертификатов и отслеживают подозрительные сертификаты. Например, мониторы могут определить, был ли выпущен нелегальный или неавторизованный сертификат для домена, а также отслеживать сертификаты, которые имеют необычные расширения, странные разрешения или, например, содержат слабые ключи. Мониторы предназначены для использования владельцами критически важных, с точки зрения безопасности передаваемых данных, сайтов, позволяя им следить за выдачей сертификатов для своих доменов, или просто людьми, «неравнодушными» к проблемам безопасного Интернета.

- Аудиторы публичных сертификатов — Аудиторы — это компоненты клиентского программного обеспечения, которые выполняют две функции. Во-первых, они могут проверить, насколько правильно и последовательно ведут себя реестры. Во-вторых, они могут проверить наличие конкретного сертификата в реестре. Это особенно важная функция аудита, поскольку платформа Transparency требует, чтобы все SSL-сертификаты были зарегистрированы. Если сертификат не зарегистрирован, это признак того, что сертификат является подозрительным, и клиенты TLS могут отказаться подключаться к сайтам с такими сертификатами.

В заключение отметим, что расширенные расширения направлены на решение проблемы компрометации PKI. К сожалению, это не полностью решает основную проблему, поэтому мы больше не обсуждаем альтернативу PKI во всей ее полноте.

У каждой концепции есть недостатки, так же как из каждого правила всегда есть исключения. Несмотря на то, что технология имеет недостатки, PKI выполняет огромное количество задач и является одним из наиболее важных направлений использования криптографии. УЦ получают значительную прибыль от рекламы. Можно с уверенностью предположить, что PKI будет продолжать применяться в самых разных областях.