- 1 Нажать кнопку выдать и необходимо чтобы Рутокен был подключен к устройству на которое выдается ключ и сертификат.

- 1 Произвести установку в систему.

- Проверка работы плагина в браузере

- 2 Выйдет уведомление о успешном подписании: Выполнено! Отчет успешно подписан.

- Linux cryptopro установка сертификата

- Добавление реального сертификата

- Добавление реального сертификата с привязкой к закрытому ключу и возможностью подписывать документы

- Добавление тестового сертификата

- Документация

- Корневые сертификаты

- Лицензия

- Перенос контейнера с flash-носителя в локальное хранилище пк

- Подписание документа эцп

- Получение исходного файла

- Пример установки отдельно взятого сертификата из контейнера

- Проверка подписи эцп

- Просмотр всех атрибутов сертификата

- Просмотр сертификатов

- Работа с криптоконтейнерами

- С жесткого диска

- Удаление сертификатов

- Установка корневых сертификатов

- Установка личных сертификатов

- Установка сертификатов pfx

- Установка сертификатов используя криптопро в linux

- Экспорт сертификатов на другую машину

1 Нажать кнопку выдать и необходимо чтобы Рутокен был подключен к устройству на которое выдается ключ и сертификат.

Выбрать устройство Рутокен:

1 Произвести установку в систему.

Для deb-based систем (Debian, Ubuntu, Linux Mint и др.) это библиотека libccid не ниже 1.3.11, пакеты pcscd и libpcsclite1. Для установки указанных пакетов запустите терминал и выполните команду:

sudo apt-get install libccid pcscd libpcsclite1

После выполнить установку пакета утилиты администрирования рутокен:

Информация по установке

В редких случаях если не определяется Рутокен в утилите администрирования, необходимо перезагрузить систему, после данных манипуляций Рутокен должен определиться в системе.

Для обеспечения работоспособности электронных идентификаторов Рутокен ЭЦП ряде дистрибутивов GNU/Linux, может потребоваться добавить запись об устройстве в конфигурационный файл libccid. Расположение Info.plist в файловой системе:

GNU/Linux: /usr/lib/pcsc/drivers/ifd-ccid-bundle/Contents/Info.plist

Info.plist представляет собой текстовый файл, который открывается любым текстовым редактором с правами суперпользователя.

Для работы электронных идентификаторов Рутокен ЭЦП необходимо добавить в файл следующие строки (данные строки стандартно уже прописаны в Linux(Ubuntu), необходимо проверить есть ли такие данные, если нет то прописать):

Массив () Добавленная строка

ifdFriendlyName Aktiv Rutoken ECP

Установите утилиту pcsc_scan (обычно она входит в пакет pcsc-tools) и запустите ее. Если устройство работает корректно, то в логе утилиты присутствует устройство Aktiv Rutoken ECP:

sudo apt-get install pcsc-tools

3. Программа КриптоПро ЭЦП Browser plug-in предназначена для создания и проверки электронной подписи на веб-страницах. Чтобы установить КриптоПро ЭЦП Browser plug-in:

Проверка работы плагина в браузере

Google Chrome Версия 61.0.3163.79 (Официальная сборка), (64 бит)

2 Выйдет уведомление о успешном подписании: Выполнено! Отчет успешно подписан.

Где возможно через кнопку Загрузить, загрузить выбранный подписанный документ.

Файл протокола, который подписан возможно проверить через средства приложения VipNet CryptoFile (Windows), нажать в приложении Открыть выбрать открыть подписанный файл в формате .pdf и выбрать протокол в формате .sig пример:

6.3 Сформировать отчет: Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider

Отчет о проверке ЭП

Время создания отчета: 01.03.17 22:54

Время подписи: 01.03.17 22:55

Статус сертификата: ДЕЙСТВИТЕЛЕН

Сведения о сертификате

Кем выдан: CRYPTO-PRO Test Center 2

Серийный номер: 01D292C2940768F00000000D00050001

Источник

Linux cryptopro установка сертификата

Далее описан процесс настройки и проверки работоспособности на примере Ubuntu 20.04 LTS

1. Установка КриптоПро CSP версии 5.0.

1.1. Выполните регистрацию на сайте нашей компании. Если Вы уже зарегистрированы – выполните вход (необходимо ввести адрес электронной почты и пароль, которые Вы указывали при регистрации).

1.3. Ознакомьтесь с условиями лицензионного соглашения и нажмите кнопку «Я согласен с лицензионным соглашением. Перейти к загрузке».

Добавление реального сертификата

Добавить только сертификат (только проверка ЭЦП):

Добавление реального сертификата с привязкой к закрытому ключу и возможностью подписывать документы

Закрытый ключ состоит из шести key-файлов:

Добавление тестового сертификата

Ввести пароль на контейнер. По-умолчанию: 12345678

Документация

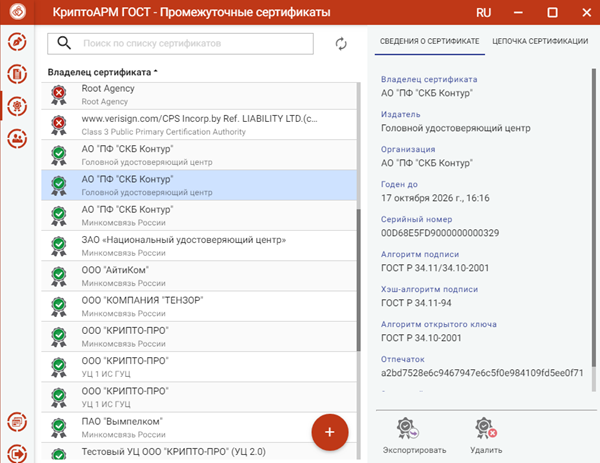

Для работы с сертификатами нужно установить сертификат удостоверяющего центра (обычно

файл с расширением .cer или .p7b), при необходимости, цепочку сертификатов (обычно файл с

расширением .cer или .p7b), а также список отозванных сертификатов (обычно файл с расширением .crl).

Чаще всего расширение .cer соответствует сертификату, а .p7b — контейнеру, в котором может содержаться один или больше сертификатов (например, их цепочка).

Для получения корневых и промежуточных сертификатов нужно обратиться в удостоверяющий центр.

Установить сертификаты можно через программный интерфейс приложения КриптоАРМ ГОСТ

или с помощью команд программы КриптоПРО CSP.

Установка сертификата через КриптоАРМ ГОСТ:

- Импорт личного сертификата с привязкой к закрытому ключу.

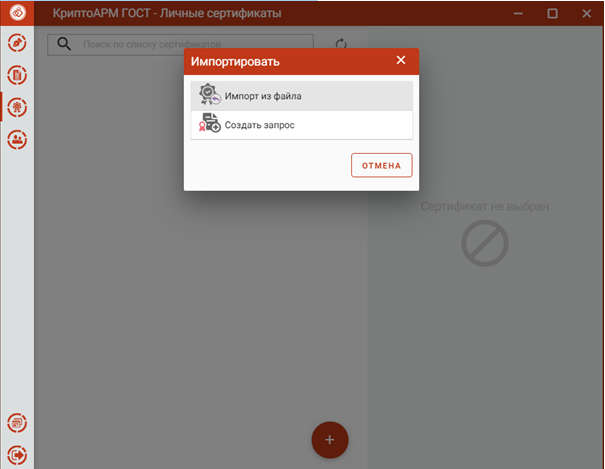

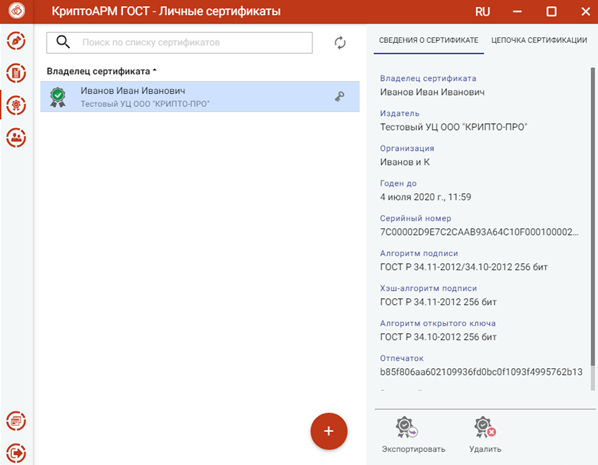

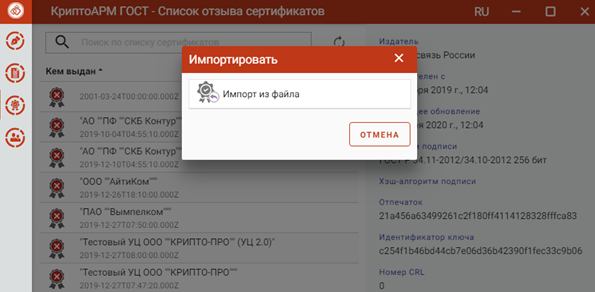

Для выполнения импорта нового сертификата в хранилище выполняется кнопкой добавления сертификата (« »). В открывшемся окне нужно выбрать операцию

Импорт из файла

В появившемся диалоговом окне нужно выбрать файл сертификата. Это может быть файл формата pfx, содержащий ключевую пару (закрытый ключ и сертификат), или обычный сертификат, у которого есть закрытый ключ.

При успешном выполнении операции импорта сертификат автоматически помещается в личные сертификаты.

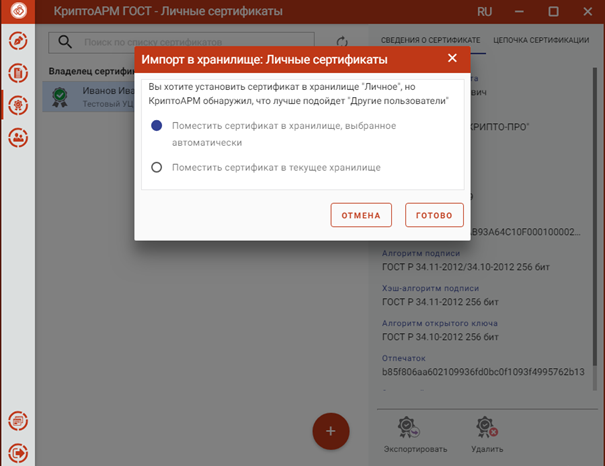

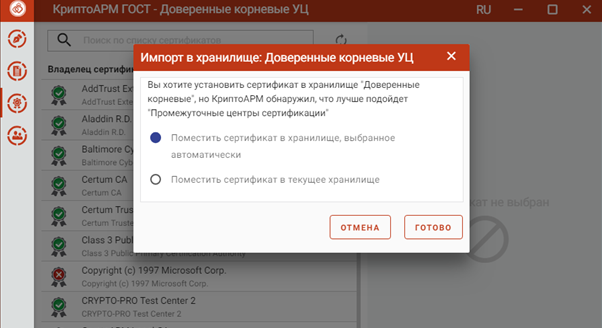

Если при импорте не будет найден закрытый ключ, соответствующий сертификату, то возникнет сообщение с предложением установить данный сертификат в подходящее хранилище или принудительно в выбранное. Если сертификат без закрытого ключа будет установлен в личное хранилище, то данным сертификатом нельзя будет подписывать и расшифровывать файлы.

- Импорт сертификата без привязки к закрытому ключу.

Для выполнения импорта нового сертификата в хранилище выполняется кнопкой добавления сертификата (« »)и выбора опции

Импорт из файла

В появившемся диалоговом окне нужно выбрать файл сертификата.

При успешном выполнении операции импорта сертификат автоматически помещается в выбранное хранилище.

Если при импорте приложение определило, что для данного сертификата лучше подойдет другое хранилище, то возникнет сообщение с предложением установить сертификат в подходящее хранилище или принудительно в выбранное.

Установка корневого, промежуточных и списка отозванных сертификатов с помощью программы КриптоПРО CSP и OS X осуществляется командами:

− Установка корневого сертификата удостоверяющего центра

для Linux: /opt/cprocsp/bin/<arch>/certmgr -inst -cert -file <название файла корневого сертификата>.cer -store uRoot

для OS X: /opt/cprocsp/bin/certmgr -inst -cert -file <название файла корневого сертификата>.cer -store uRoot

− Установка цепочки промежуточных сертификатов

/opt/cprocsp/bin/<arch>/certmgr -inst -cert -file <название файла промежуточных сертификатов>.p7b -store CA

− Установка списка отозванных сертификатов

/opt/cprocsp/bin/<arch>/certmgr -inst -crl -file <название файла списка отозванных сертификатов>.crl

В приведенных выше командах под <arch>подразумевается один из следующих идентификаторов платформы:

ia32 — для 32-разрядных систем Linux;

amd64 — для 64-разрядных систем Linux;

для OS X разрядность не указывается.

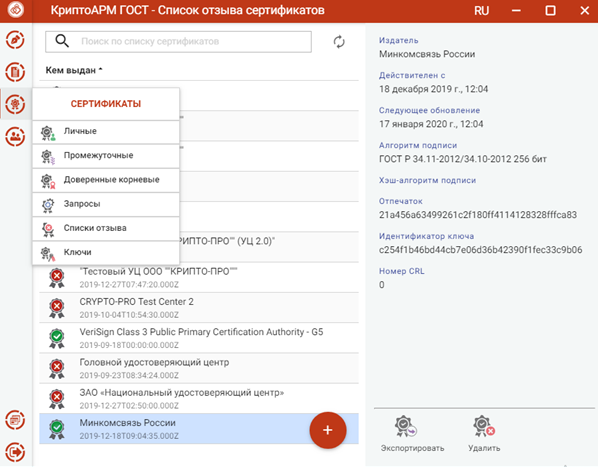

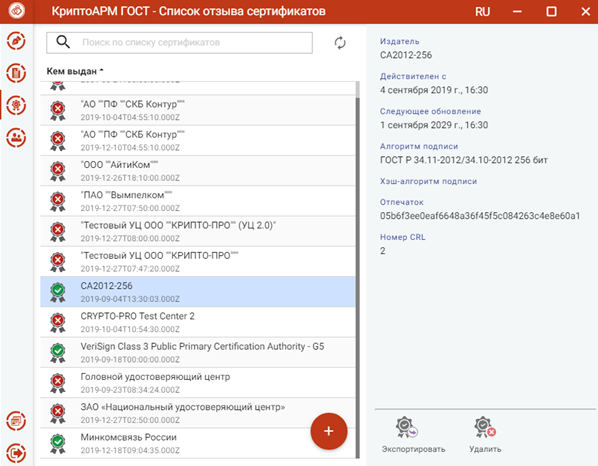

Списки отзыва сертификатов (СОС)

Для работы со списками отзыва сертификатов в пункт меню сертификаты добавлен подпункт Списки отзыва сертификатов.

Списки отзыва можно импортировать, экспортировать и удалять.

Для импорта списка отзыва надо нажать кнопку добавления (« ») и выбрать опцию Импорт из файла. В открывшемся окне выбрать файл списка отзыва.

При успешном импорте СОС отображается в разделе Список отзыва сертификатов.

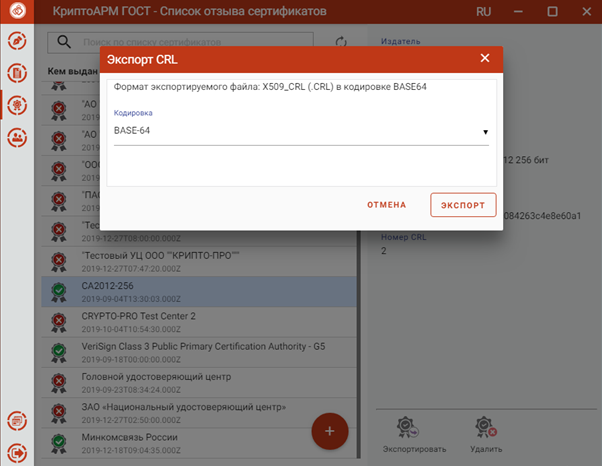

Для экспорта списка отзыва нужно нажать кнопку Экспортировать. Открывается форма выбора кодировки файла. При нажатии на Экспорт следует выбрать директорию для сохранения и задать имя файла СОС.

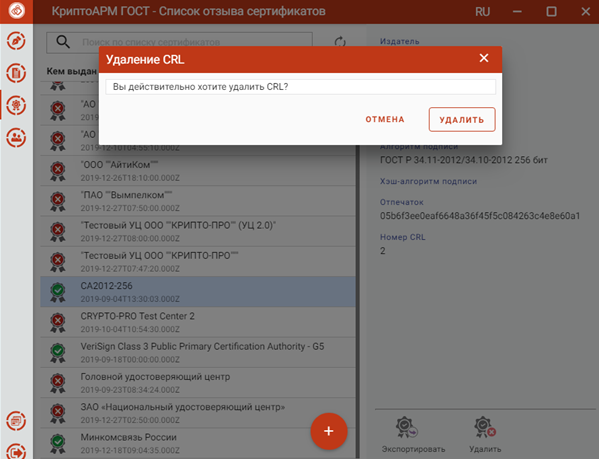

Для удаления СОС надо нажать кнопку Удалить и подтвердить удаление в соответствующем окне.

Корневые сертификаты

Просмотр корневых сертификатов

Добавление корневых сертификатов (под root) из файла cacer.p7b

Необходимо последовательно добавить все сертификаты

Лицензия

Для установки другой лицензии (под root):

Перенос контейнера с flash-носителя в локальное хранилище пк

1. Активируем хранилище HDIMAGE:

cpconfig -hardware reader -add HDIMAGE store

Adding new reader:

Nick name: HDIMAGE

Succeeded, code:0x02. Посмотрим, какие контейнеры доступны на флешке:

csptest -keyset -enum_cont -fqcn -verifyc

CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 32114099

\.FLASHbob

OK.

Total: SYS: 0,020 sec USR: 0,080 sec UTC: 0,190 sec

[ErrorCode: 0x00000000]Подписание документа эцп

Пример создания ЭЦП (по SHA1 Hash):

Получение исходного файла

Получение исходного файла (сообщения):

Будет ругаться на сертификат (так как не будет проверки), но подпись удалит. Вариант с проверкой:

Источник

Пример установки отдельно взятого сертификата из контейнера

При необходимости скопируйте ключевой контейнер \.FLASH.sidorov на жесткий диск:

Наличие [ErrorCode: 0x00000000] в завершении каждой команды КриптоПРО говорит о ее успешном выполнении.

Проверьте наличие нового контейнера \.HDIMAGEsidor :

Установите личный сертификат:

Установите закрытый ключ для личного сертификата:

Проверка подписи эцп

Для верифицирования сертификатов нужен сертификат удостоверяющего центра и актуальный список отзыва сертификатов, либо настроенный для этого revocation provider.

Корневой сертификат УЦ, список отзыва сертификата является одним из реквизитов самого сертификата.

Контрагенты когда открывают подписи в КриптоАРМ используют revocation provider, он делает проверки отзыва сертификата онлайн. Как реализована проверка в Шарепоинте не знаю. Знаю только что используется библиотека Крипто.Net

Проверка конкретной подписи из локального хранилища по его хешу:

Просмотр всех атрибутов сертификата

Получаем SHA 1 хеши:

В цикле извлекаем сертификаты:

Настройка openssl для поддержки ГОСТ:

В файл /etc/ssl/openssl.cnf

Просмотр сертификатов

1. Просмотр установленных сертификатов:

certmgr -list

2. Просмотр установленных сертификатов в локальном хранилище uMy:

certmgr -list -store uMy

3. Просмотр сертификатов в хранилище ПК (обычно сюда устанавливаются корневых сертификаты):

$ certmgr -list -store uRoot

4. Просмотр сертификатов в контейнере:

certmgr -list -container '\.Aladdin R.D. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4'

5. Просмотр промежуточных сертификатов:

certmgr -list -store uca

Работа с криптоконтейнерами

1. Проверить наличие доступных контейнеров:

csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251

CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 16778675

\.Aladdin R.D. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4

\.FLASHbob

\.HDIMAGEbob

OK.

Total: SYS: 0,010 sec USR: 0,110 sec UTC: 6,240 sec

[ErrorCode: 0x00000000]Имена контейнеров используются для установки личных сертификатов.

- Считыватель HDIMAGE размещается в /var/opt/cprocsp/keys/<имя пользователя>/ т.е в данном случае используется жесткий диск для хранения ключей.

- Считыватель FLASH означает, что используется флешка для хранения приватных ключей.

- Также считывателем может выступать токен.

2. Имена контейнеров могут содержать символы на кириллице, поэтому чтобы корректно отобразить контейнеры используйте следующую команду:

csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251

Для дальнейшего использования имен контейнеров содержащих кодировку cp1251, выведем список контейнеров с уникальными именами:

csptest -keyset -enum_cont -fqcn -verifyc -uniq

CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 23397811

\.Aladdin R.D. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4 | \.Aladdin R.D. JaCarta 00 00SCARDJACARTA_6082028344937676CC00E412

OK.

Total: SYS: 0,000 sec USR: 0,110 sec UTC: 6,230 sec

[ErrorCode: 0x00000000]3. Просмотр подробной информации о контейнере:

csptest -keyset -container '\.HDIMAGEbob' -info

4. Перечисление контейнеров пользователя:

csptest -keyset -enum_cont -verifycontext -fqcn

5. Перечисление контейнеров компьютера:

csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys

6. Открыть(проверить) контейнер пользователя:

csptest -keyset -check -cont '\.имя считывателяимя контейнера'

7. Открыть(проверить) контейнер компьютера:

csptest -keyset -check -cont '\.имя считывателяимя контейнера' -machinekeyset

С жесткого диска

Поставить «минимальные» права:

Узнать реальное название контейнера:

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My :

Если следующая ошибка, нужно узнать реальное название контейнера (см. выше):

Установить сертификат УЦ из-под пользователя root командой:

Удаление сертификатов

1. Удалить сертификат из личного хранилища сертификатов

Просмотрите установленные сертификаты:

certmgr -list

Изучите список всех установленных сертификатов (в общем списке отображаются абсолютно все сертификаты).

Для удаления следует выполнить команду в Терминале:

certmgr -delete -store uMy

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

2. Удалить сертификаты, установленные в хранилище КриптоПро:

certmgr -delete -store uRoot

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

3. Удалить все сертификаты, установленные в хранилище КриптоПро:

certmgr -delete -all -store uRoot

4. Удалить все сертификаты, установленные в хранилище ПК:

certmgr -delete -store mRoot

Установка корневых сертификатов

При установке корневых сертификатов достаточно указать хранилище uRoot. При указании mRoot (при наличии прав администратора) корневой сертификат будет доступен всем пользователям системы.

1. Установка в хранилище КриптоПро:

certmgr -inst -store uRoot -file <название-файла>.cer

2. Установка в хранилище ПК:

certmgr -inst -store mRoot -file <название-файла>cer

3. Установка списка отозванных сертификатов crl:

certmgr -inst -crl -file <название-файла>.crl

Установка личных сертификатов

1. Установка сертификата без привязки к ключам:

certmgr -inst -file cert_bob.cer

2. Установка личного сертификата cert_bob.cer, сертификат при этом попадает в пользовательское хранилище uMy. Приватный ключ находится на флешке.

certmgr -inst -file cert_bob.cer -store uMy -cont '\.FLASHbob'

в команде указывается сертификат cert_bob.cer, который ассоциируется с приватным контейнером \.FLASHbob’

3. Установка сертификата с токена (в конце команды указывается контейнер)

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont '\.Aladdin R.D. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4'

Установка сертификатов pfx

1. Необходимо установить пакет cprocsp-rsa, который находится в составе дистрибутива КриптоПро (linux-amd64).

2. Выполним команду от локального (доменного) пользователя:

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -pfx -pin <пинкод> -file 'путь до pfx'

Цепочка сертификатов будет отображаться в утилите «Ключевые носители и сертификаты» в «Личное хранилище сертификатов».

Установка сертификатов используя криптопро в linux

Описание процесса установки приведено на примере дистрибутива семейства Debian (x64).Названия файлов и директорий могут варьироваться от системы к системе.

При установке личных сертификатов не нужны права суперпользователя, и наоборот, при установке сертификатов УЦ (корневых и промежуточных) могут потребоваться такие права.

Подключите USB носитель с ключевыми контейнерами и проверьте результат команды:

Экспорт сертификатов на другую машину

Экспорт самих сертификатов (если их 14):

Переносим эти файлы на машину и смотрим, какие контейнеры есть:

И как обычно, связываем сертификат и закрытый ключ:

Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Если нет закрытого ключа, то просто ставим сертификат: