- Введение

- Обновление криптографии на Standalone шлюзе (SMS GW):

- Обновление SMS и кластера GW

- Windows

- Задача

- Как подготовиться к переходу на новый гост 2022

- Как проверить свой гост

- Настройка vpn криптопро ipsec с гостовым шифрованием

- С какими ключевыми носителями работает гост 2022?

- С какими скзи работает гост 2022?

- Выводы

Введение

Для любого системного администратора или DevOps построить VPN или «пробросить» нестандартный метод инкапсуляции пакетов (туннелирование) — не очень сложная задача. Часто для этого применяют OpenVPN, если планируется постоянное использование, либо SSH-туннелирование, если защищённое соединение нужно на один-два раза.

Однако есть предприятия и ведомства, которые должны соблюдать строгие условия передачи данных, установленные законодательством. Под такие требования подпадают, например, многие структуры, которые так или иначе имеют отношение к денежным операциям: банки, микрофинансовые организации и т.п. Персональные данные тоже являются «защищаемой информацией» во всех законах и положениях.

В результате оказывается, что при шифровании необходимо использовать СКЗИ со всеми необходимыми сертификатами и лицензиями, соответствующие нормативным требованиям. Одним из примеров таких программных средств является «КриптоПро CSP». В данной статье мы будем разбирать задачу о том, как «прокинуть» средствами stunnel сетевой туннель, который будет шифроваться «КриптоПро CSP», заодно получив хоть и тестовый (на 3 месяца), но полностью валидный сертификат по ГОСТ Р 34.10-2022.

Обновление криптографии на Standalone шлюзе (SMS GW):

Проверим, что за сертификат установлен на текущий момент (чтобы убедиться, что после обновления криптографии сертификат останется тот же):

1. Первое, что необходимо сделать — это удалить КриптоПро 3.9.Команда для удаления (выполняется в командной оболочке /bin/bash (expert)):

/opt/CPUninstall/R77.30_GOST/UnixUninstallScriptПосле чего получим следующее предупреждение:

После того, как скрипт закончит работу, необходимо перезагрузить шлюз.

После перезагрузки необходимо выполнить следующую команду, чтобы удалить библиотеки, которые могли остаться:

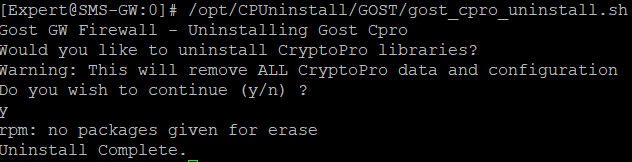

/opt/CPUninstall/GOST/gost_cpro_uninstall.sh

Далее, если на шлюзе остались файлы установки КриптоПро 3.9 необходимо переименовать директорию /var/gost_install в /var/gost_install_39 или удалить её содержимое.

2. Далее необходимо скопировать файлы, необходимые для установки нового ГОСТового патча, в директорию /var/gost_install. Рекомендуется архив с криптобиблиотеками (содержит директории rpm и kis) скопировать по пути /var/gost_install и распаковать, а патч скопировать по пути /var/gost_install/hf и так же распаковать.

3. Запуск установки КриптоПРО 4.0:

/var/gost_install/hf/UnixInstallScript

В конце выполнения скрипта дожны получить следующее сообщение, после которого необходимо будет перезагрузить шлюз:

4. Далее необходимо установить лицензию КриптоПро:

/opt/cprocsp/sbin/ia32/cpconfig -license –set <license_key>Так же нужно подключиться при помощи консоли, которая есть в составе дистрибутива для установки КриптоПро и установить политику.

Сразу после перезагрузки туннель строится на сертификате выпущенному по ГОСТ Р 34.10/11-2001. Для этого проверим, какой сертификат установлен, сбросим IKE SA и IPsec SA (при помощи утилиты TunnelUtil, которая вызывается командой vpn tu) и проверим, что туннель перестраивается:

Как можно увидеть — туннель перестраивается, проверим, какого вида записи можно увидеть в SmartView Tracker:

Как можно увидеть, Data Encryption Methods такой же, как и до обновления КриптоПро на шлюзе.

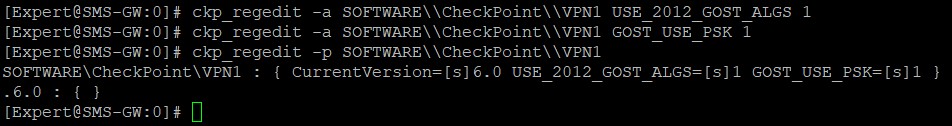

5. Далее для использования алгоритмов ГОСТ 2022 на обновлённом узле необходимо выполнить команды содержащиеся в README_GOST_2022_SIG_USAGE.txt в дистрибутиве для установки КриптоПро 4.0:

ckp_regedit -a SOFTWARE\CheckPoint\VPN1 USE_2022_GOST_ALGS 1

ckp_regedit -a SOFTWARE\CheckPoint\VPN1 GOST_USE_PSK 1

6. В том же ReadMe можно найти следующее:

Though site key was needed only for clusters in previous GOST versions now you should also use site key for non-clustered GWs

То есть в новой версии патча, установка SiteKey (и обновление их в дальнейшем) необходимо и для отдельно стоящих шлюзов.

Для генерации site key необходимо выполнить следующую команду:

/opt/cprocsp/bin/ia32/cp-genpsk.sh <Cluster_Name> Net 6 :SiteKey – это объединение Part 0 и Part 1:HM25MEKFK9HTLPU0V0THZPPEXBXZПосле установки в SmartView Tracker появится следующая запись:

7. После этого остается только выпустить сертификат ГОСТ 2022 (предварительно установив корневой сертификат УЦ по новому ГОСТу), процедура ничем не отличается, от того, как выпускается сертификат для предыдущего ГОСТа, поэтому тут не рассматривается.

На этом этапе обновление Standalone шлюза закончено.

Обновление SMS и кластера GW

Процедура обновления криптографии на SMS и узлах кластера ничем не отличается от показанного в пункте один, поэтому здесь будут приведены только результаты обновления.

Последовательность действий:

- Удаление КриптоПро 3.9;

- Удаление старых файлов установки, копирование на шлюзы GW1-2 и SMS файлов установки КриптоПро 4.0;

- Установка КриптоПро 4.0;

- Установка лицензий КриптоПро;

- Включение алгоритмов 2022 ГОСТа;

- Генерация и установка SiteKey;

- Выпуск и установка сертификатов, выпущенных по новым алгоритмам.

На скриншоте можно увидеть, что на одном из шлюзов кластера установлены 2 сертификата:

После обновления, так как на шлюзах установлены сертификаты, выпущенные по ГОСТ Р 34.10/11-2001 и по ГОСТ Р 34.10/11-2022, то пока не будет установлен matching criteria для удалённого шлюза или не будет удалён сертификат, выпущенный по ГОСТ Р 34.10/11-2001 – туннель будет строиться на старых сертификатах. Поэтому, чтобы не удалять еще действующие старые сертификаты – мы выставим Matching Criteria:

После этого, в SmartView Tracker видим, что туннель строится при использовании новых сертификатов:

На этом обновление криптографии можно считать завершенным.

Предложенный нами метод позволяет оптимизировать процесс обновления криптографии на межсетевых экранах, осуществляя его без перерывов в связи.

Артем Чернышев,старший инженер «Газинформсервис»

Windows

После установки «КриптоПро CSP» необходимо скопировать контейнер с серверным ключом и сертификатом с nix-машины.

Задача

Для начала необходимо разобраться в том, как всё описанное будет работать, и поставить конкретные задачи.

К примеру, есть две машины. Для демонстрации настройки двух операционных систем одна из них будет работать под управлением ОС семейства Linux (Ubuntu, версия не важна, но желательно — не ниже 16), вторая — под Windows 10. На win-системе будет запускаться Netcat на прослушивание какого-то определённого порта, а с nix-системы будут передаваться пакеты. Таким образом, Windows-машина будет сервером (в том числе — в отношении настроек stunnel).

Что должно получиться в итоге? При подключении с Linux к Windows через программу Netcat все пакеты будут шифроваться сертификатом GOST_2022 и сертифицированным программным обеспечением. Задача тривиальна и ставится для того, чтобы показать возможность такого манёвра.

Как подготовиться к переходу на новый гост 2022

Если в 2022 вы получаете новый сертификат на ГОСТ 2022, то проверьте, что ваше рабочее место и ключевой носитель готовы работать с ним.

Как проверить свой гост

Чтобы узнать, на каком ГОСТе выпущен ваш сертификат, откройте в нем вкладку «Состав». Там указаны стандарты криптографических алгоритмов, которые используются при формировании электронной подписи:

До 2022 года квалифицированные сертификаты аккредитованных удостоверяющих центров формировались на алгоритмах ГОСТ 2001. Но с 1 января 2022, в соответствии с выпиской из документа ФСБ России, для создания электронной подписи необходимо использовать сертификаты на криптографических алгоритмах ГОСТ 2022.

12 сентября 2022 Минкомсвязи выпустило уведомление о плане перехода на новый ГОСТ 2022. Возможность использования сертификатов на ГОСТ 2001 продлили до 31 декабря 2022 года. Это значит, что все информационные системы должны работать и с сертификатами созданными как по ГОСТ 2001, так и по ГОСТ 2022.

Настройка vpn криптопро ipsec с гостовым шифрованием

Добрый день %username%! Все знают что Федеральный Закон РФ № 152 диктует нам что мы должны использовать сертифицированные средства для защиты ПДн. Была задача обеспечить безопасность канала по ФЗ-152 для удаленного подключения клиентов. Для этого было использовано сервер VPN с КриптоПро IPsec и сертификаты ГОСТ.

Инструкция внутри.

Перед настройкой служб и соединений на сервере и клиентских машин необходимо установить на них КриптоПро CSP и КриптоПро IPSec!

Настраиваем VPN сервер на Windows Server 2022 R2

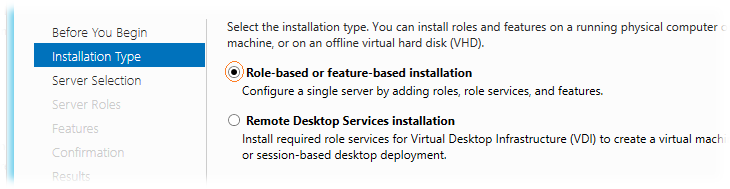

Открываем оснастку Server Manager и через мастер добавления ролей выбираем тип установки на основе ролей — Role-based or feature-based installation.

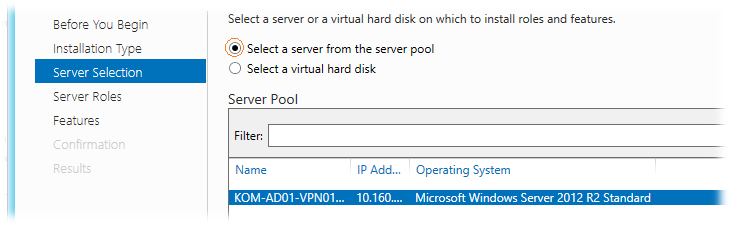

Далее выбираем сервер из пула серверов.

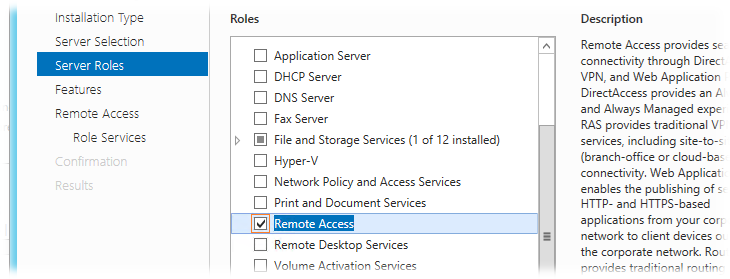

На шаге выбора ролей выбираем роль Remote Access.

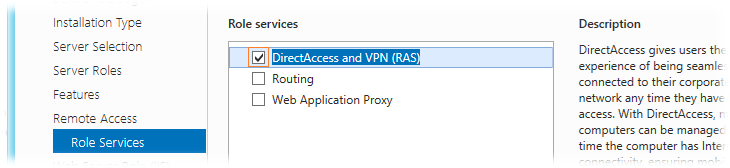

Шаг Features пропускаем без внесения изменений. На шаге выбора служб включаемой роли выберем службу DirectAccess and VPN (RAS).

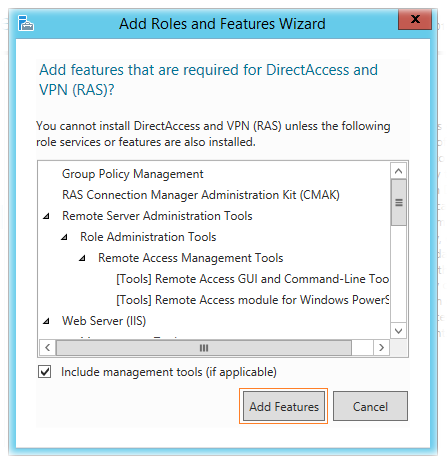

После выбора службы откроется окно добавления дополнительных компонент связанных с выбранной службой. Согласимся с их установкой нажав Add Features.

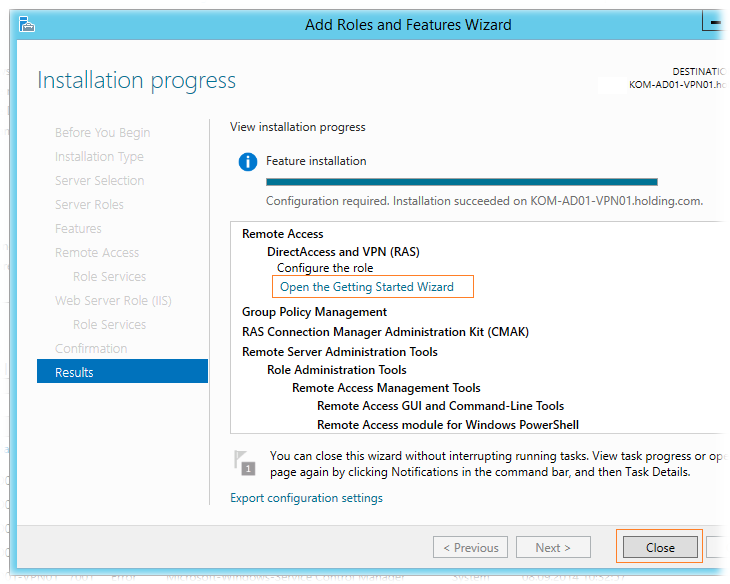

Роль Web Server Role (IIS) будет при этом добавлена в мастер добавления ролей. Соответствующий появившийся шаг мастера Web Server Role (IIS) и зависимые опции Role Services пропускаем с предложенными по умолчанию настройками и запускаем процесс установки, по окончании которого будет доступна ссылка на мастер первоначальной настройки служб Remote Access – Open the Getting Started Wizard.

Мастер настройки RAS можно вызвать щёлкнув по соответствующей ссылке здесь, либо позже из оснастки Server Manager:

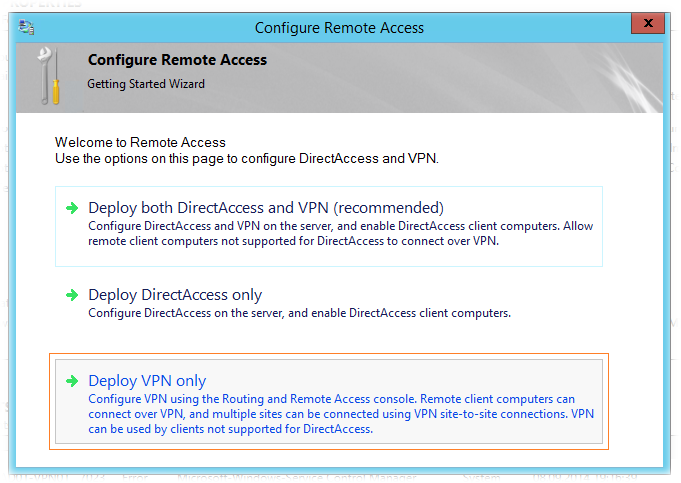

Так как настройка DirectAccess в контексте нашей задачи не нужна, в окне мастера выбираем вариант только VPN – Deploy VPN only.

Настройка службы Routing and Remote Access

Из Панели управления открываем оснастку Administrative Tools Routing and Remote Access, выбираем имя сервера и открываем контекстное меню. Выбираем пункт Configure and Enable Routing and Remote Access.

Так как нам нужен только VPN выбираем.

Выбираем VPN.

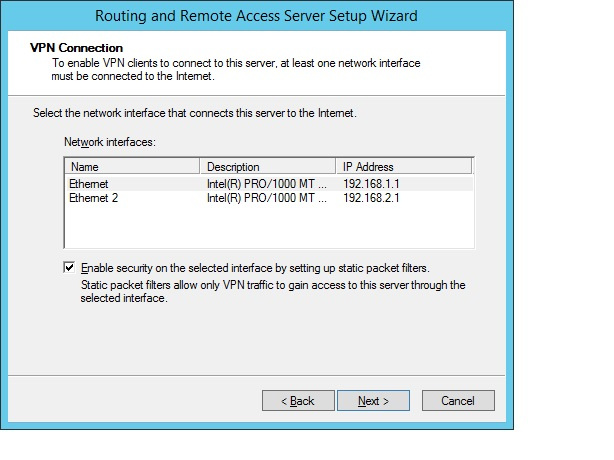

Дальше указываем внешний интерфейс, имеющий выход в Интернет, к которому будут подключаться удаленные клиенты.

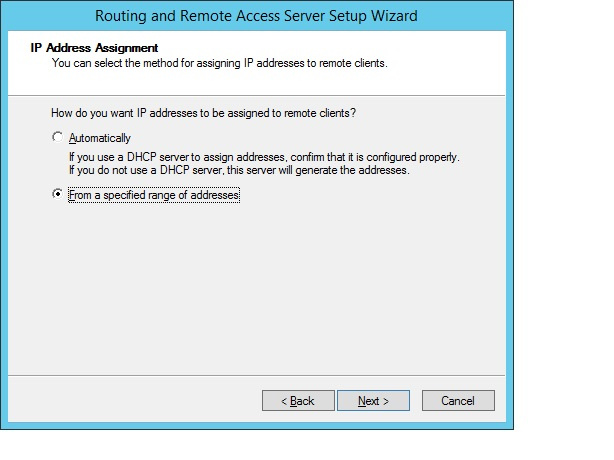

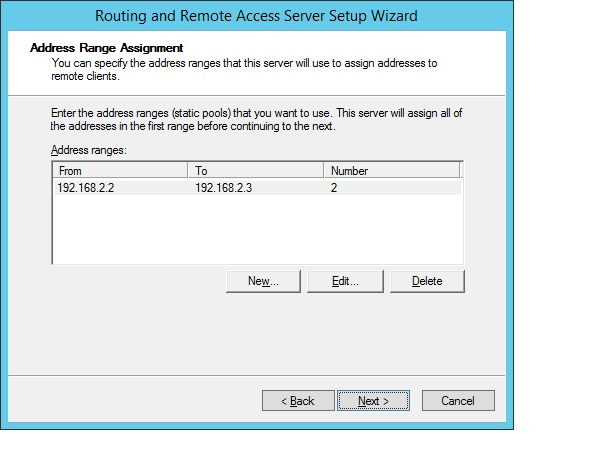

Настраиваем диапазон адресов для клиентов.

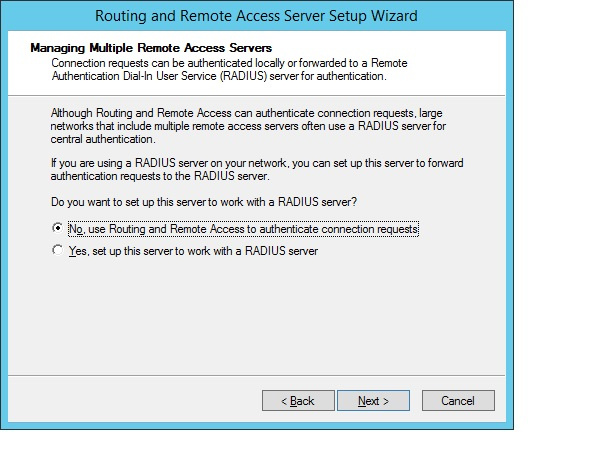

Укажем что не используем RADIUS сервер.

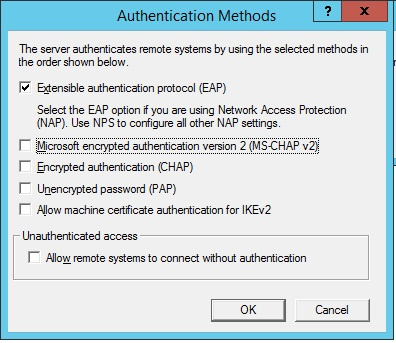

Соглашаемся с запуском службы. После запуска необходимо настроить методы аутентификации пользователей.

Выпускаем ГОСТовые сертификаты в КриптоПро УЦ 2.0 для VPN.

Для того чтобы IPSec у нас работал нам нужно:

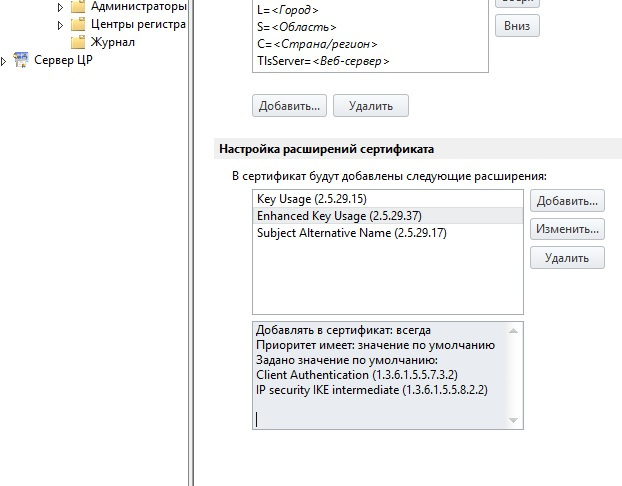

И так, создадим два шаблона IPSec client IPSec server в Диспетчере УЦ.

В настройка шаблона IPSec client добавим параметр Client Authentication (1.3.6.1.5.5.7.3.2). IP security IKE intermediate (1.3.6.1.5.5.8.2.2).

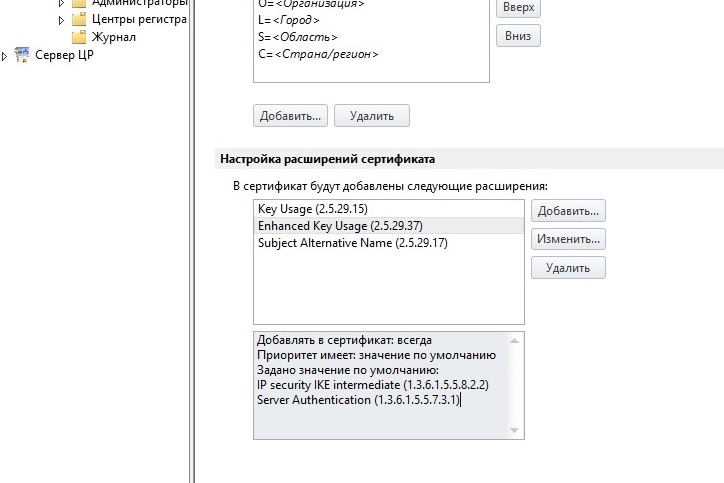

Шаблон IPSec server такой же но с параметром Server Authentication (1.3.6.1.5.5.7.3.1).

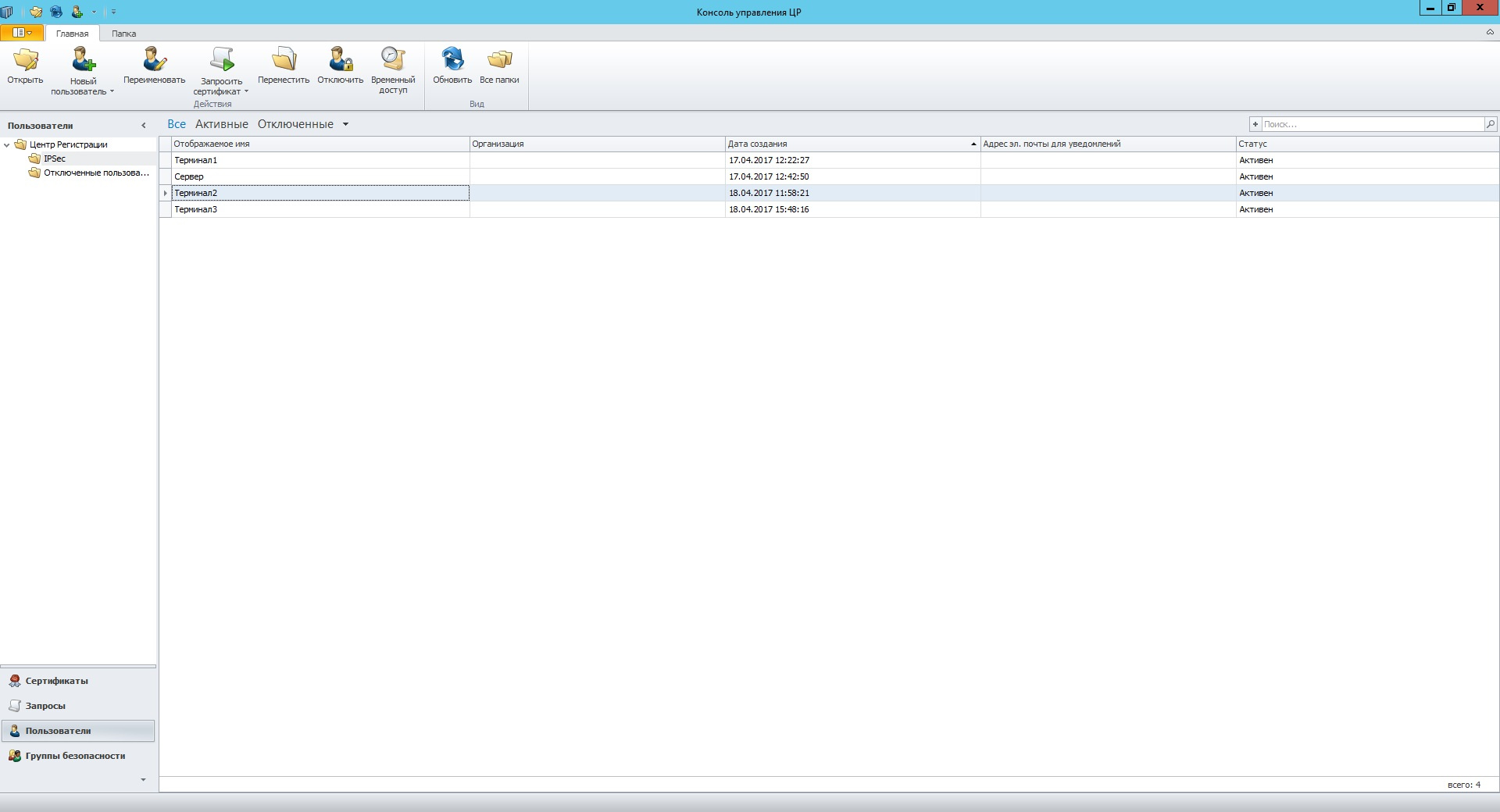

После проделанной работы в Консоли управления ЦР создаем пользователей для запроса и формирования сертификата.

Далее запрашиваем сертификат для созданных пользователей. При запросе необходимо указать шаблон который мы создавали.

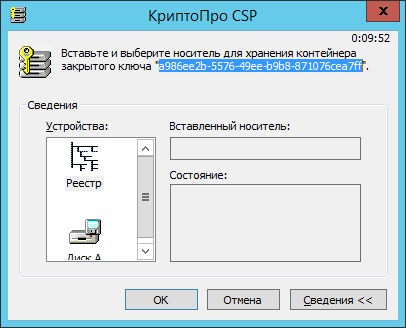

Выберем место хранения (контейнер) для закрытого ключа.

После нервного дерганья мышкой (это необходимо для СПЧ) задаем пароль для контейнера.

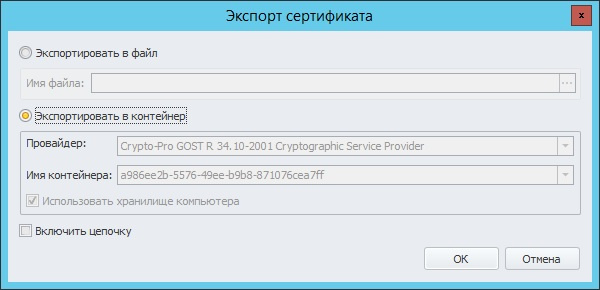

Теперь нам необходимо экспортировать сертификат в закрытый контейнер.

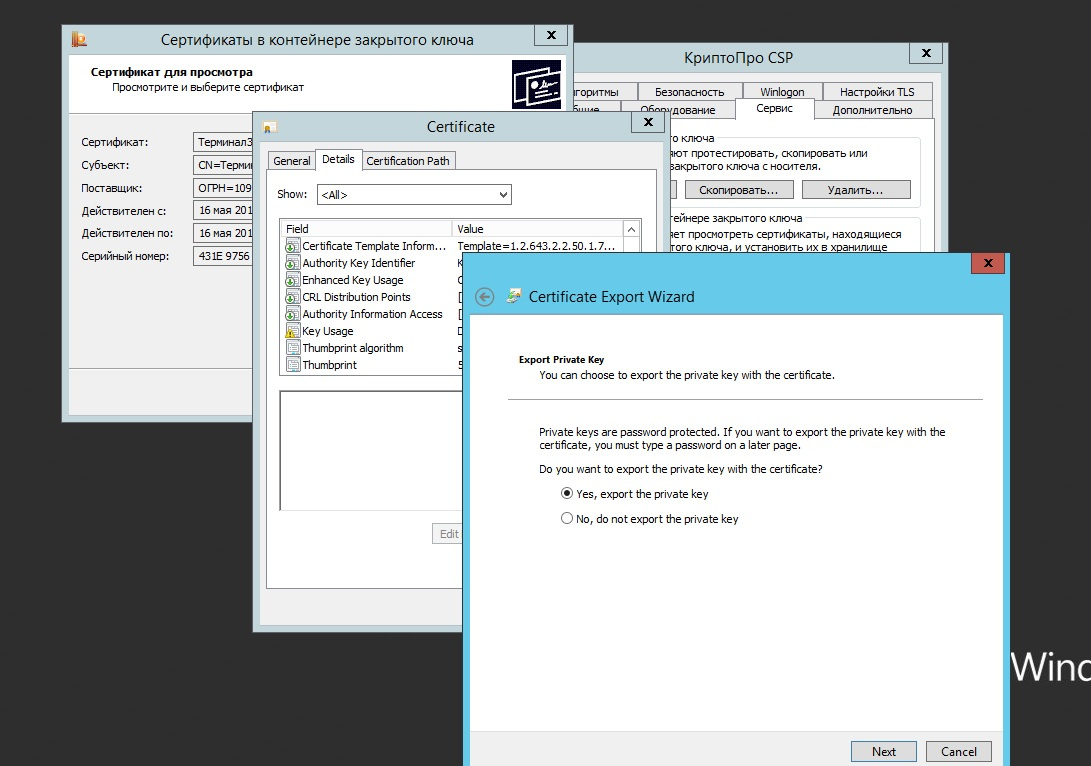

После копирования сертификата необходимо скопировать весь контейнер в файл для переноса на АРМ удаленного клиента. Экспортируем с помощью КриптоПро CSP в формате pfx.

По такому же алгоритму создаем сертификат для сервера только по другому шаблону и устанавливаем их с помощью оснастки Сертификаты КриптоПро CSP. Не забываем про корневой сертификат который должен быть в Доверенных корневых центры сертификации.

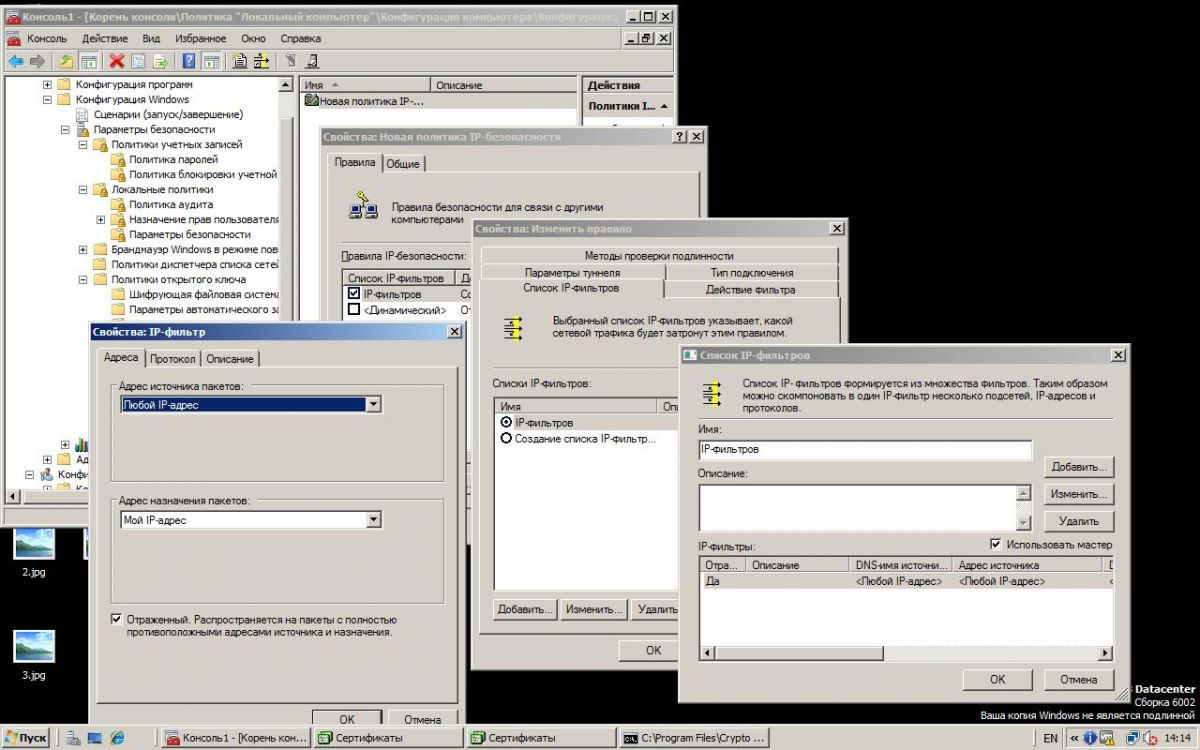

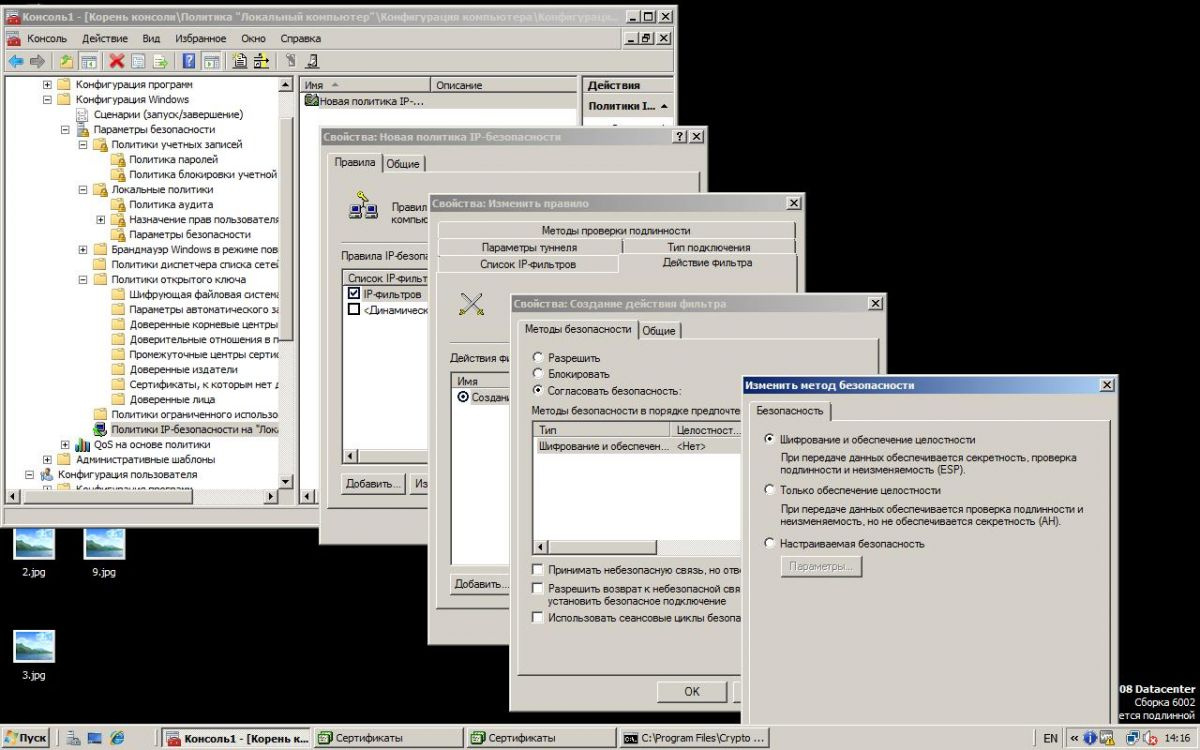

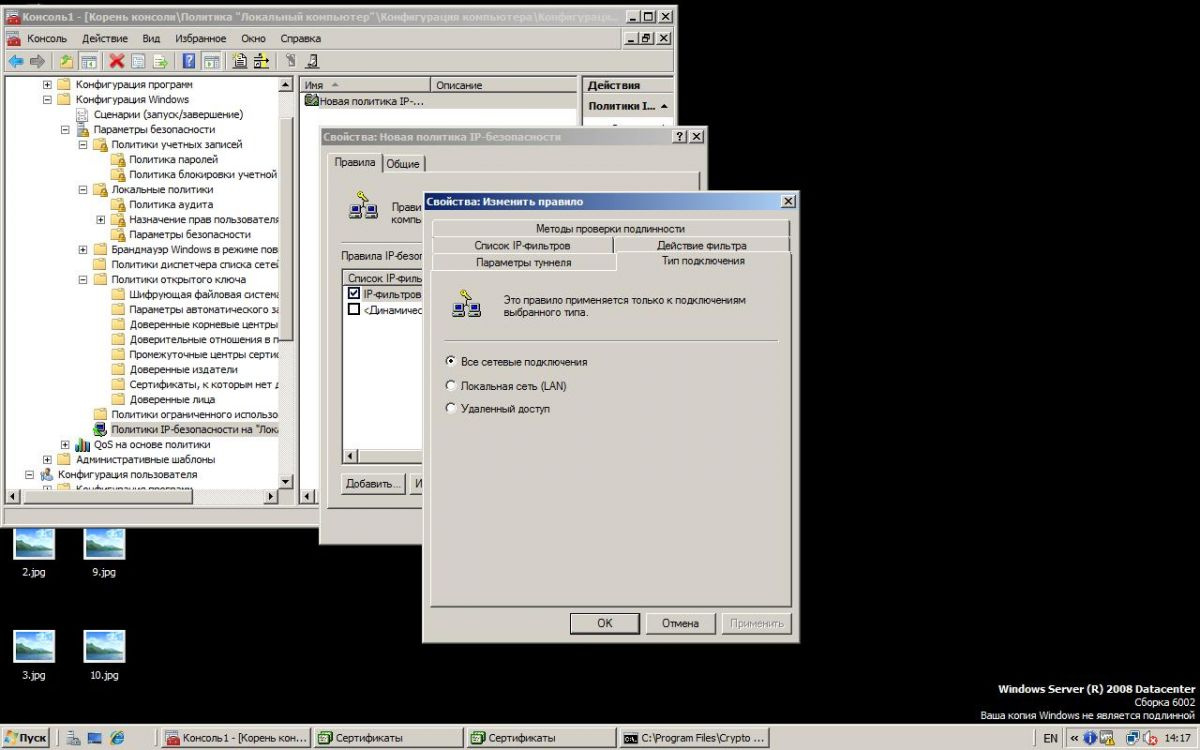

Настройка политики IP-безопасности на сервере

Шаг раз.

Шаг два.

Шаг три.

На вкладке «Методы проверки подлинности» добавляем Корневой сертификат.

По такому же алгоритму настраиваем политику IP-безопасности на каждой удаленном АРМ.

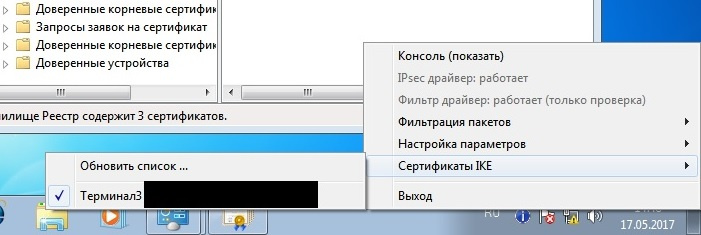

Корректность установки сертификата и проверка работоспособности IPSec, а так же логирование ошибок можно проверить с помощью утилиты КриптоПро IPSec cp_ipsec_info.exe. После нажатия меню Обновить список, Вы увидите список установленных сертификатов. На против установленного сертификата должна стоять галочка для подтверждений что все хорошо с ним.

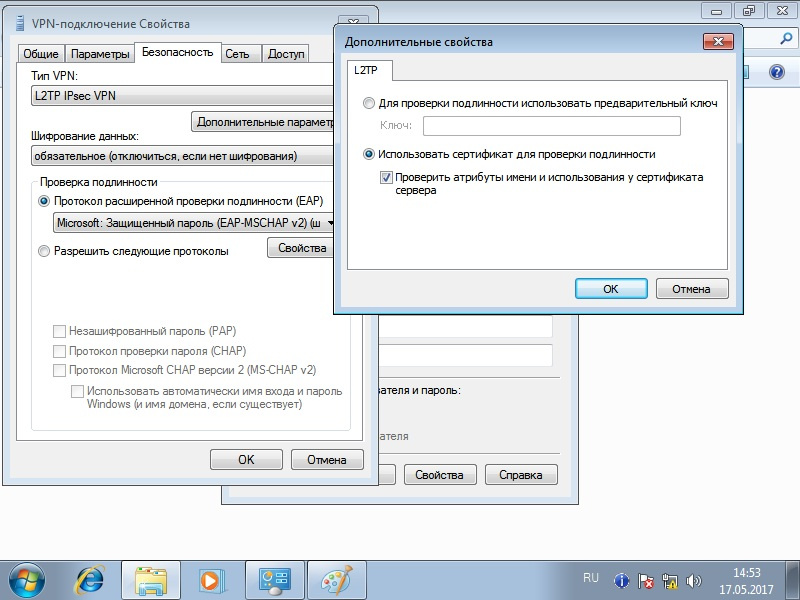

Настройка подключения VPN к серверу

Подключение настраивается стандартно но с небольшими изменениями.

Вроде рассказал все нюансы, если есть замечания или предложения выслушаю с радостью!

С какими ключевыми носителями работает гост 2022?

Сертификаты, выпущенные на ГОСТ 2022, работают с носителями Рутокен Lite, Рутокен S, JaCarta PKI, eToken.

Если храните ключи на флеш-карте или в реестре компьютера, вам также не требуется менять носитель.

Носители Рутокен ЭЦП 2.0 и JaCarta-2 SE, используемые для работы в ЕГАИС ФСРАР, поддерживают как ГОСТ 2001, так и ГОСТ 2022. Если вы используете их, то никаких дополнительных действий не требуется.

Но если для ЕГАИС ФС РАР вы используете JaCarta SE, то для работы с сертификатом на ГОСТ 2022 необходимо приобрести любой другой из двух видов носителей, которые поддерживают алгоритмы ГОСТ 2022.

С какими скзи работает гост 2022?

- Если у вас КриптоПро CSP версии 3.9 и ниже. Новый ГОСТ не будет работать с этой версией, ее нужно обновить.

- Если у вас есть действующий сертификат со встроенной лицензией КриптоПро CSP. При получении нового сертификата на ГОСТ 2022 в него также будет встроена лицензия КриптоПро CSP. В этом случае необходимо только обновить КриптоПро CSP до версии 4.0. Сделать это можно с помощью сервиса диагностики.

- Если у вас бессрочная лицензия на КриптоПро CSP версии 3.9 или ниже. Для работы с сертификатами на ГОСТ 2022 необходимо приобрести лицензию на обновление КриптоПро CSP до версии 4.0 для рабочего места.

- Если у вас КриптоПро CSP версии 3.9 и ниже стоит на серверной операционной системе. Чтобы работать с сертификатами на ГОСТ 2022, вам необходимо:

- приобрести лицензию на обновление КриптоПро CSP до версии 4.0 на сервере, если ранее была приобретена бессрочная лицензия на КриптоПро CSP версии 3.9 или ниже для сервера;

- приобрести новую годовую или бессрочную лицензию КриптоПро CSP версии 4.0 на сервер, если ранее была приобретена годовая лицензия на КриптоПро CSP 3.9 и ниже для сервера или использовалась лицензия для рабочего места;

- сменить ОС на клиентскую и купить годовую или бессрочную лицензию КриптоПро CSP версии 4.0 для рабочего места.

Выводы

В статье мы разобрали задачу о том, как получить криптотуннель с валидным ключом, подписанным самим «КриптоПро», и с алгоритмом шифрования GOST_2022, 512 бит. Сделано это с минимальными затратами — две лицензии на «КриптоПро CSP».

Можно, конечно, написать что-то своё, но лицензии JСP, к примеру, стоят намного больше. Готовые решения тоже будут значительно дороже.