- Криптопро — что это такое | softmagazin

- Основные преимущества фкн

- Для кого нужна программа криптопро

- Какую криптопро csp установить?

- Классические пассивные usb-токены и смарт-карты

- Компании криптопро — лидер в защите информации

- Криптопро | взаимодействие фкн и устройств контроля подписи

- Назначение

- Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

- Официальный сайт криптопро

- Поддерживаемые алгоритмы

- Поддерживаемые технологии хранения ключей

- Программа криптопро csp

- Продукт «криптопро фкн csp»

- Установка дистрибутива и ключа криптопро

- Функциональный ключевой носитель

Криптопро — что это такое | softmagazin

Оба продукта представляют собой СКЗИ и являются криптопровайдерами. Чтобы выбрать, какое ПО наиболее вам подходит, необходимо ознакомиться предварительно с функционалом криптосредств. Следует учесть, поддерживает ли криптопровайдер различные платформы, необходимо ли права администратора для установки, инструментарий программы.

Так, в рамках обзора функций КриптоПро, можно обозначить, что криптопровайдер требует права администратора для установки его на компьютер. СКЗИ имеет несколько версий, каждая из которых подходит для определенной версии ОС. Идентификация электронных документов, защита соединений происходит с использованием криптографических методов, соответствующих отечественным стандартам. Чтобы ознакомиться с совместимостью ПО с различными операционных системами и UNIX-подобными ОС, рекомендует прочесть обзор «Установка КриптоПро на Windows, Linux и Mac OS».

Основные преимущества фкн

- Исключена возможность подмены подписи в протоколе обмена, электронная подпись вырабатывается по частям: сначала в ключевом носителе, потом окончательно в программной части CSP.

- Генерация ключей электронной подписи и ключей согласования, а также создание электронной подписи внутри ФКН.

- Передача хэш-значения по защищенному каналу, исключающему возможность подмены.

- После создания контейнера ключ пользователя не хранится ни в ключевом контейнере, ни в памяти криптопровайдера, а также не используются в явном виде в криптографических преобразованиях.

- Усиленная защита данных при передаче по открытому каналу благодаря использованию взаимной аутентификации ключевого носителя и программной составляющей при помощи оригинального протокола на основе процедуры EKE (electronic key exchange). При этом передается не PIN-код, а точка на эллиптической кривой.

- Повышенная конфиденциальность закрытых ключей.

- Ключ может быть сгенерирован ФКН или загружаться извне.

- Выполнение криптографических операций на эллиптических кривых непосредственно ключевым носителем, поддержка российской электронной подписи.

Для кого нужна программа криптопро

Программа КриптоПро понадобится вам, если вы работаете с электронной подписью на государственных порталах и в иных целях. Для работы с государственными площадками важно обратить внимание на то, что нужна именно усиленная квалифицированная электронная подпись, а не обычная ЭЦП.

КриптоПро понадобится вам даже для работы одной подписью с одного компьютера. Пригодится программа при работе с налоговой для ИП и ООО, для торгов и различных торговых площадок, для госпорталов (например, госуслуги), для подачи деклараций в ФСРАР. Также КриптоПро понадобится вам при регистрации онлайн-кассы в ФНС, работы с ЕГАИС, ЭДО, маркировкой и ФГИС Меркурий.

Итак, КриптоПро понадобится для работы с:

Какую криптопро csp установить?

Для начала можно воспользоваться бесплатной пробной версией на 90 дней. Но для дальнейшей работы программу придется покупать. Для работы с подписью на одном компьютере лучше всего приобрести лицензию на 1 год. Обратите внимание, что при покупке программы пользоваться ей вы сможете только с одного компьютера. Лицензия привязывается к конкретной подписи и одному ПК. В случае если у вас не одна подпись, понадобится приобрести лицензию на неограниченное количество ЭЦП на один компьютер. Если вы планируете использовать КЭП постоянно, лучше приобрести бессрочную лицензию.

Если пользоваться электронной подписью вы будете на сайтах, вам потребуется установить бесплатный плагин КриптоПро ЭЦП Browser plug-in. Плагин предназначен для работы исключительно в браузерах.

Классические пассивные usb-токены и смарт-карты

Большинство пользователей предпочитает быстрые, дешевые и удобные решения для хранения ключей. Как правило, предпочтение отдаётся токенам и смарт-картам без криптографических сопроцессоров. Как и в предыдущих версиях провайдера, в КриптоПро CSP 5.0 сохранена поддержка всех совместимых носителей производства компаний Актив, Аладдин Р.Д., Gemalto/SafeNet, Multisoft, NovaCard, Rosan, Alioth, MorphoKST и СмартПарк.

Кроме того, конечно, как и раньше поддерживаются способы хранения ключей в реестре Windows, на жестком диске, на флеш-накопителях на всех платформах.

Компании криптопро — лидер в защите информации

Компания CryptoPro была основана в 2000 году и на сегодня является лидирующей по разработкам средств криптозащиты. Компания уже распространила более, чем 4 млн. лицензий на применение криптозащиты. При создании своих продуктов CryptoPro основывается на международных стандартах защиты информации.

Криптопро | взаимодействие фкн и устройств контроля подписи

В предыдущей статье мы описали виды ключевых носителей, которые представлены на российском рынке, и указали на их достоинства и недостатки. В ней был сделан вывод, что наиболее безопасным видом ключевых носителей является ФКН — «функциональный ключевой носитель». В настоящей статье мы развиваем эту тему рассказом об использовании устройств контроля подписи.

В предыдущей статье мы описали виды ключевых носителей, которые представлены на российском рынке, и указали на их достоинства и недостатки. В ней был сделан вывод, что наиболее безопасным видом ключевых носителей является ФКН — «функциональный ключевой носитель». В настоящей статье мы развиваем эту тему рассказом об использовании устройств контроля подписи.

В отличие от обычных активных носителей, где аутентификация производится простым явным предъявлением ПИН-кода по открытому каналу, ФКН для аутентификации и установления защищенного канала используют протокол SESPAKE (см. «Рекомендации по стандартизации Р-50.1.115–2022» и RFC 8133).

После выполнения протокола между токеном и криптопровайдером устанавливается защищенное соединение, а все данные, которыми они обмениваются, проходят в зашифрованном виде. Нарушитель, прослушивающий канал, не только не может узнать, какие данные подписываются на носителе, но даже понять, команда какого типа посылается криптопровайдером. Более подробно о протоколе можно прочитать в статье на Хабрахабре.

Устройство контроля подписи

Однако есть атака, от которой не застрахованы даже ФКН: подмена подписываемых данных до передачи их криптопровайдеру. В этом случае нарушитель находится между пользователем и криптопровайдером, в адресном пространстве пользовательского процесса, и имеет возможность незаметно изменить данные, которые пользователь хочет подписать.

Так как криптопровайдер не показывает пользователю, какие именно данные он отправляет на подпись, подмененная информация успешно подписывается. Поскольку в данном случае речь идет о нарушителе в адресном пространстве процесса, никакими программными способами, добавленными в криптопровайдер, защититься от него нельзя.

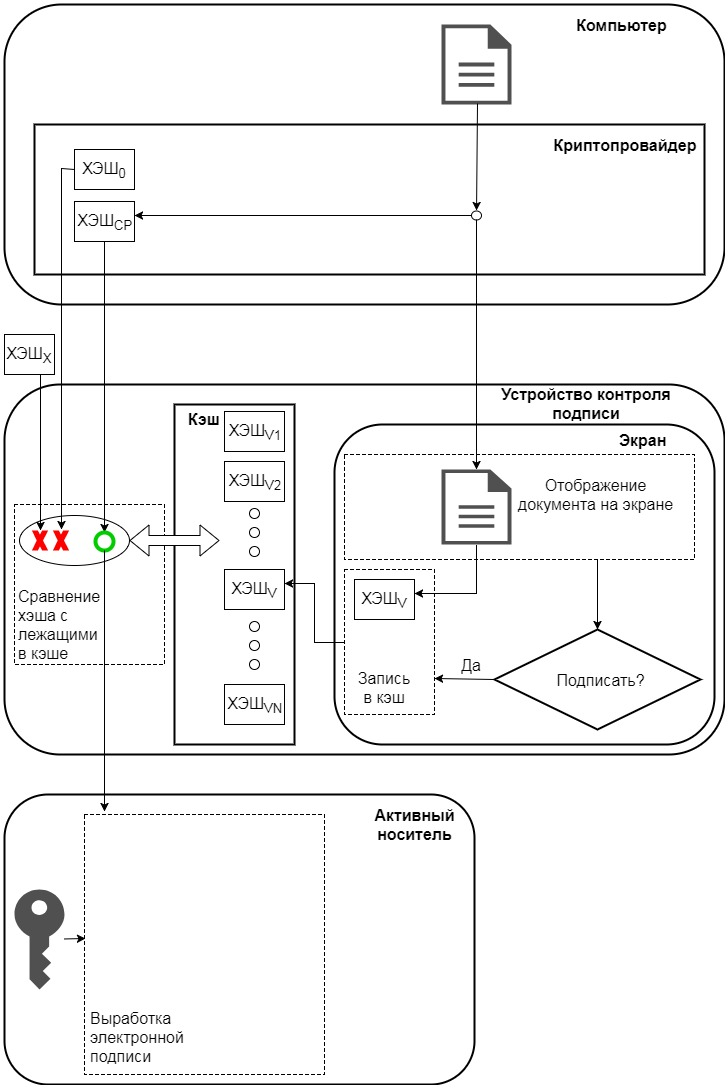

Тут на помощь приходят устройства контроля подписи (УКП), которые отображают на экране подписываемые данные, запрашивающие у пользователя разрешение на подпись. Принцип их действия показан на рисунке ниже. Как правило, они либо представляют собой считыватель, в который может быть вставлен активный носитель, либо сами являются активными носителями с экраном. В любом случае предполагается, что между таким устройством и носителем нарушителя нет. А вот между ним и криптопровайдером, или в одном адресном пространстве с криптопровайдером, нарушитель может быть.

Криптопровайдер, получив данные для хэширования, которые потом надо будет подписать, не только сам хэширует их, но и посылает в устройство контроля подписи. В результате хэширования в криптопровайдере получается значение, названное на рисунке ХЭШCP.

УКП имеет экран, на который оно выводит значимую часть подписываемого документа. После отображения документа на экране устройство запрашивает у пользователя разрешение на подпись. Если тот согласился, считается значение хэша документа, которое сохраняется в кэше устройства. На рисунке оно названо ХЭШV.

Когда криптопровайдер посылает носителю, вставленному в УКП, APDU-команду подписи, устройство контроля подписи перехватывает ее, выделяет из нее переданный хэш, и последовательно сравнивает со всеми значениями из своего кэша, то есть с теми, на которые получено разрешение пользователя. Если в кэше находится такое же значение, команда подписи пропускается к носителю, в противном случае отвергается. Таким образом, отвергаются все команды подписи, кроме содержащих хэши от данных, явно одобренных пользователем.

Если нарушитель попытается прямо в канал между криптопровайдером и носителем записать APDU-команду, содержащую некоторый ХЭШX, она будет отвергнута. Точно так же будет отвергнута команда, содержащая хэш от данных, которые не передавались криптопровайдером устройству контроля подписи, или от данных, не получивших разрешения пользователя (на рисунке — ХЭШ0).

Большим плюсом такого подхода является возможность работы с активным носителем как с помощью обычных считывателей, так и через УКП. Носитель, использовавшийся с устройством контроля подписи, в любой момент времени можно вставить в обычный считыватель и выполнить подпись на том же закрытом ключе.

Фактически, устройство контроля подписи является легальным MitM-нарушителем, фильтрующим обмен сообщениями между носителем и криптопровайдером.

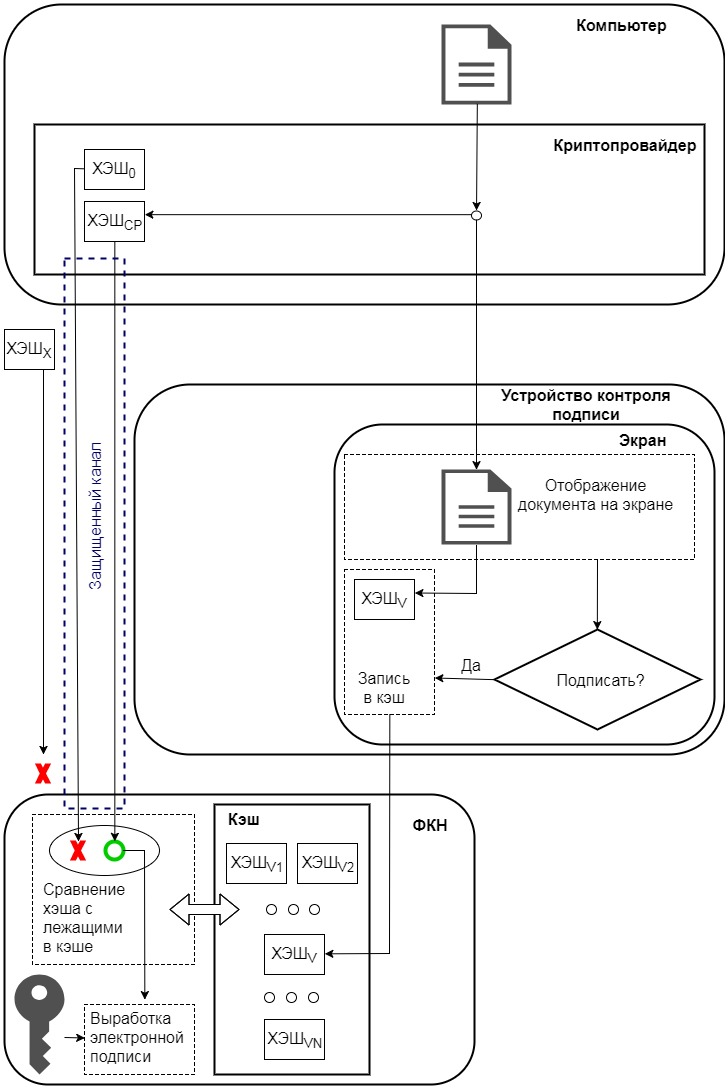

Контроль подписи и ФКН

Кажется, что данная логика входит в противоречие с идеологией ФКН, в рамках которой невозможны даже «легальные нарушители». Защищенный канал, устанавливаемый между криптопровайдером и носителем, скрывает команды подписи, поэтому УКП не может отфильтровать неразрешенные пользователем хэши. И хотя ФКН защищен от формирования злоумышленником собственной команды в канале между криптопровайдером и носителем, он беззащитен от передачи в криптопровайдер подмененных данных. Это могло бы ограничить возможности использования функциональных носителей, но у данной проблемы есть решение и мы его здесь представим.

В случае если устройство контроля подписи совмещено с носителем (то есть фактически они — единое целое), то систему фильтра переданных хэшей можно разместить уже после расшифрования команд внутри устройства, так что никакой проблемы нет.

Но если устройство контроля подписи представляет собой только считыватель, в который может быть вставлен один из множества функциональных носителей, решение несколько сложнее, и заключается в переносе кэша разрешенных хэшей в носитель. Принцип действия в этом случае изображен на рисунке ниже.

Криптопровайдер работает с устройством контроля подписи и с ФКН точно так же, как было описано ранее. Функциональный носитель получает все APDU-команды подписи по защищенному каналу. Но у носителя есть две специальных APDU-команды, разрешенных и по открытому каналу:

«Белый список» — это, по сути, тот же кэш хэшей, только хранящийся в носителе. После получения первой команды носитель, получив команду подписи, проверяет, есть ли подписываемый хэш в его кэше, и подписывает только те хэши, которые нашел. Вторая команда передает носителю значения хэша, которые тот сохраняет в свой кэш. Не получив первую команду, ФКН подписывает любой переданный ему хэш.

Эти две команды формирует и посылает носителю устройство контроля подписи. Также УКП следит, чтобы носителю не были переданы эти команды со стороны криптопровайдера, из канала, в котором может быть нарушитель (это возможно, если защищенный канал еще не был установлен). А так как между носителем и устройством контроля подписи нарушителя нет (ведь токен или смарт-карта напрямую вставляется в корпус устройства или встроен в УКП), то гарантируется, что кэш носителя будет наполнен только хэшами, переданными устройством контроля подписи.

Первую команду устройство контроля подписи посылает носителю, когда перехватывает APDU-команду аутентификации по SESPAKE (она означает, что криптопровайдер собирается установить защищенный канал с носителем, в котором, возможно, будут проходить команды подписи). Следом УКП посылает носителю все значения хэшей, разрешенных пользователем в тот момент, а после этого уже пересылает перехваченную команду аутентификации. Также устройство контроля подписи посылает очередной хэш носителю в тот момент, когда пользователь разрешает его подпись.

В итоге:

- Работающий по такой схеме носитель может быть вставлен и использоваться как с обычным считывателем, так и с УКП.

- Устройство контроля подписи не встраивается в защищенный канал, а обменивается данными с криптопровайдером и носителем по открытому каналу.

- Криптопровайдер взаимодействует с ФКН, вставленным в УКП, точно так же, как если бы он был вставлен в обычный считыватель.

- Достигается основная цель: подписи хэшей данных, отвергнутых пользователем, или не передававшихся в устройство контроля подписи, будут отвергнуты носителем (см. на рисунке ситуацию для ХЭШ0).

- ХЭШX, как было сказано выше, будет отфильтрован, потому что команда подписи в ФКН может быть передана только по защищенному каналу.

Основная опасность данного способа в том, что носителю будет передана команда, записывающая хэш нарушителя в «белый список». Но так как, как отмечено выше, нарушителя между устройством контроля подписи и носителем нет, а все команды записи хэша в «белый список», полученные УКП снаружи, отфильтровываются, нарушитель не может записать в кэш носителя свой хэш.

Использование же этих команд без устройства контроля подписи не сможет снизить защищенности ФКН: максимум, можно перевести носитель в режим работы по «белому списку», после чего он откажется принимать от криптопровайдера любые команды подписи до ближайшей команды сброса состояния, но это не заставит его ни подписывать хэши, переданные по открытому каналу, ни каким-то образом раскрыть хранимую на нем закрытую информацию.

Основным недостатком метода является то, что работать с УКП могут не любые ФКН, а только те, которые поддерживают «белые списки». Но поддержка не требует больших затрат ресурсов от носителей: чаще всего между выработкой хэша и его подписью проходит минимальное количество времени, и поэтому можно использовать один кэш для всего ФКН, размером порядка десяти значений, с вытеснением старых хэшей новыми. А операция нахождения в кэше значения, совпадающего с переданным в команде подписи, не является сложной для микропроцессора носителя.

Таким образом, предложенная схема позволяет использовать функциональные ключевые носители вместе с устройствами контроля подписи, что делает их защищенными от атаки с подменой данных, сохраняя все прочие положительные качества ФКН.

Бородин Г.О.,

ведущий инженер-программист,

компания КриптоПро

Агафьин С.С.,

зам. начальника отдела разработки ФКН,

компания КриптоПро

Смышляев С.В., к.ф.-м.н.,

руководитель департамента информационной безопасности,

компания КриптоПро

Назначение

СКЗИ КриптоПро Рутокен CSP предназначено для использования в российских системах PKI, в системах юридически значимого электронного документооборота и в других информационных системах, использующих технологии цифровой подписи. В том числе:

- в системах клиент-банк при подписи платежных поручений;

- в системах защищенного документооборота;

- в системах сбора отчетности для предоставления в электронном виде;

- в органах власти и управления на федеральном и региональном уровнях;

- во всех других случаях, где необходимо обеспечить повышенную защиту ключей пользователя.

Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

В КриптоПро CSP 5.0 добавлена поддержка носителей с неизвлекаемыми ключами, реализующих протокол SESPAKE, позволяющий провести аутентификацию, не передавая в отрытом виде пароль пользователя, и установить шифрованный канал для обмена сообщений между криптопровайдером и носителем.

Нарушитель, находящийся в канале между носителем и приложением пользователя, не может ни украсть пароль при аутентификации, ни подменить подписываемые данные. При использовании подобных носителей полностью решается проблема безопасной работы с неизвлекаемыми ключами.

Компании Актив, ИнфоКрипт и СмартПарк разработали новые защищенные токены, которые поддерживают данный протокол.

Официальный сайт криптопро

На официальном сайте разработчика КриптоПро.ру можно найти всю информацию о существующих программах, компании и технологиях. В разделе с продуктовой линейкой можно найти криптопрограммы, некоторые из которых идут вместе со смарт-картами и USB ключами, и список систем идентификации.

Поддерживаемые алгоритмы

В КриптоПро CSP 5.0 наряду с российскими реализованы зарубежные криптографические алгоритмы. Теперь пользователи имеют возможность использовать привычные носители ключей для хранения секретных ключей RSA и ECDSA.

Электронная подпись | ГОСТ Р 34.10-2022 (ГОСТ 34.10-2022), ECDSA, RSA |

Хэш-функции | ГОСТ Р 34.11-2022 (ГОСТ 34.11-2022), SHA-1, SHA-2 |

Шифрование | ГОСТ Р 34.12-2022 (ГОСТ 34.12-2022), ГОСТ Р 34.13-2022 (ГОСТ 34.13-2022), ГОСТ 28147-89, AES (128/192/256), 3DES, 3DES-112, DES, RC2, RC4 |

Таблица алгоритмов, поддерживаемых разными версиями КриптоПро CSP.

Поддерживаемые технологии хранения ключей

В криптопровайдере КриптоПро CSP 5.0 впервые появилась возможность использования ключей, хранящихся на облачном сервисе КриптоПро DSS, через интерфейс CryptoAPI. Теперь ключи, хранимые в облаке, могут быть легко использованы как любыми пользовательскими приложениями, так и большинством приложений компании Microsoft.

Программа криптопро csp

Одно из самых популярных решений для работы с электронной подписью — это программа КриптоПро CSP. Программа обращается к сертификату электронной подписи на компьютере, на Рутокен или eToken (самой флешке ЭЦП) или другие носители и подписывает документы.

Сама по себе электронная подпись не является полноценной. Для работы ЭЦП требуется закрытый ключ и настройка ключевой связки. Основная функция КриптоПро заключается в проверке электронной подписи, подтверждении ее правильности. И только потом программа зашифровывает и отправляет документ.

Решение представлено в двух частях: для клиентов и серверное. Клиентская версия КриптоПро устанавливается на компьютер. Серверная версия устанавливается на сервер организации. Программа совместима с ОС: Linux LSB 3.1, Windows Vista/8/10, Mac OSX 10.7/8 и более свежие версии.

Продукт «криптопро фкн csp»

Совместный продукт «КриптоПро ФКН CSP» версии 3.9 был выпущен компаниями «Крипто-Про», «Алладин Р.Д.» и разработчиком инструментов криптографической защиты данных. Не так давно это решение было одобрено ФСБ Российской Федерации. В состав продукта входят смарт-карты JaCarta Crypto Pro и USB-токены. Выписка, которая была получена непосредственно из заключения представителей ФСБ России, напрямую свидетельствует о том, что средства защиты информации на криптографическом уровне соответствуют основным Требованиям, предъявляемым к шифровальным средствам, созданным для защиты информации (за исключением сведений, по значимости приравнивающихся государственной тайне), а также «Требованиям к средствам ЭП» по таким классам, как КС1 и КС2.

Создание ЭЦП в «КриптоПро ФКН CSP»

Представленный программный продукт, ранее на рынке известный, как «КриптоПро eToken CSP», был создан специально для формации электронной подписи в системах цифрового документооборота, наделенного юридической значимостью, а также в иных системах, в которых требуются технологии ЭЦП, например – электронные торговые площадки, системы удаленного банковского обслуживания, системы сдачи отчетности в электронном формате, цифровое декларирование грузов, системы ведомственного и корпоративного электронного документооборота.

Версия 3.9 «КриптоПро ФКН CSP» — это комбинация двух компонентов: криптопровайдера от компании «Крипто-Про», а также обновленного и усовершенствованного токена JaCarta CryptoPro производства компании «Алладин Р.Д.». В новой программе базовые функции криптографии реализуются строго в структурах токена JaCarta CryptoPro, ну а основополагающей особенностью свежего электронного решения считается возможность пользователей создавать и затем хранить закрытые ключи и/или ключи ЭЦП на токене в неизвлекаемом формате. При этом активный срок закрытого ключа продлен до 3 лет.

Установка дистрибутива и ключа криптопро

Программа КриптоПро CSP устанавливается на правах администратора с официального сайта разработчика:

- 1. Выберите версию программы соответственно вашей оперативной системе

- 2. Появится окно установщика, нажмите далее

- 3.Программа преложит регистрацию считывателей ключевой информации и сделать соответствующие настройки служб хранения для ключей

- 4. После завершения установки программа потребует перезагрузить компьютер

- 5.Откройте программу от имени администратора и подключите ЭЦП

- 6.Откройте раздел «Оборудование» и выберите настройку типов носителей, управление ключевыми носителями

- 7. Появится список, в котором нужно выбрать вашу подпись и кликнуть «Добавить»

- 8. Запустится окно программы-установщика, выберите подпись, укажите название ключа и разметку карты

- 9. Закончите установку

Функциональный ключевой носитель

Архитектура ФКН реализует принципиально новый подход к обеспечению безопасного использования ключевой информации, которая хранится на аппаратном носителе.

Кроме формирования электронной подписи и генерации ключей шифрования непосредственно в микропроцессоре, ключевой носитель позволяет эффективно противостоять атакам, связанным с подменой хэш-значения или подписи в канале связи.