- Astra linux орёл 2.12 криптопро 4.0.9963 госзакупки и площадки

- Plug-in для windows

- Rosa crypto tool

- Trusted esign

- Добавление сертификатов через криптопро

- Криптопро для linux

- Криптопро для windows 10

- Настройка «криптопро» csp

- Настройка работы с рутокен эцп 2.0

- Отключение цифровой подписи в windows 10

- Плагин для линукс

- Подпись средствами «криптопро csp»

- Получаем тестовый сертификат

- Резюме

- Управление сертификатами

- Установка криптопро в astra linux

- Установка криптопро для mac os

- Установка на apple mac os

- Установка программы

Astra linux орёл 2.12 криптопро 4.0.9963 госзакупки и площадки

astralinux доступ к госзакупкам

Инструкция по настройке и работе с Крипто-Про для государственных порталов

Установка и настройка КриптоПро CSP в Porteus Linux

$ sudo apt update

$ sudo apt upgrade

$ sudo apt install samba ssh

$ sudo systemctl enable ssh

$ sudo systemctl start ssh

Два варианта либо ставим xrdp

$ sudo apt install xrdp

либо

==================================

Установка дополнений VirtualBox $ sudo apt install gcc make perl linux-headers-generic linux-headers-`uname -r`

Подключить образ диска Дополнений гостевой ОС

$ sudo mount /dev/sr0 /mnt

mount: /dev/sr0 is write-protected, mounting read-only

$ sudo bash /mnt/VBoxLinuxAdditions.run

$ sudo reboot

Проверка:

$ sudo modinfo vboxguest

filename: /lib/modules/4.15.3-1-generic/kernel/ubuntu/vbox/vboxguest/vboxguest.ko

version: 5.2.8_KernelUbuntu r120774

license: GPL

description: Oracle VM VirtualBox Guest Additions for Linux Module

author: Oracle Corporation

srcversion: F2E5886E3B0544500D404A1

alias: pci:v000080EEd0000CAFEsv00000000sd00000000bc*sc*i*

depends:

retpoline: Y

intree: Y

name: vboxguest

vermagic: 4.15.3-1-generic SMP mod_unload

signat: PKCS#7

signer:

sig_key:

sig_hashalgo: md4

==================================

$ cat /etc/astra_version

CE 2.12.8 (orel)

Загружаем КриптоПро 4.0.9963

Устанавливаем КриптоПро 4.0.9963

$ tar -zxf linux-amd64_deb.tgz

$ cd linux-amd64_deb

$ sudo ./install_gui.sh

Ставим все галки, лицензию позднее.

Ставим

лицензию на Крипто-Про при наличии

$ sudo /opt/cprocsp/sbin/amd64/cpconfig -license -set *****-*****-*****-*****-*****

Если при установке не ввели лицензию, установится demo лицензия

$ /opt/cprocsp/sbin/amd64/cpconfig -license -view

License validity:

4040E-G0037-EK8R3-C6K4U-*****

Expires: 3 month(s) 2 day(s)

License type: Server.

Проверяем версию:

$ /opt/cprocsp/bin/amd64/csptest -keyset -verifycontext

CSP (Type:80) v4.0.9019 KC2 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 9196739

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2022 KC2 CSP

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 0,020 sec

[ErrorCode: 0x00000000]

==================================================================================

Сертификат сайта госзакупок, кривой:

Не должно быть тут русских букв???

Реакция:

Отключаем реакцию на кривой сертификат госзакупок

Предварительная проверка:

$ sudo /opt/cprocsp/bin/amd64/csptestf -tlsc -server zakupki.gov.ru -nosave

HSECPKG_ATTR_PACKAGE_INFO not supported.

Error 0x800b010f (CERT_E_CN_NO_MATCH) returned by CertVerifyCertificateChainPolicy!

An error occurred in running the program.

/dailybuildsbranches/CSP_4_0/CSPbuild/CSP/samples/csptest/WebClient.c:769:Error authenticating server credentials!

Error number 0x800b010f (2148204815).

CN-имя сертификата не совпадает с полученным значением.

Total: SYS: 0,060 sec USR: 0,060 sec UTC: 0,350 sec

[ErrorCode: 0x800b010f]

Отключение:

$ sudo /opt/cprocsp/sbin/amd64/cpconfig -ini ‘configparameters’ -add bool Rfc6125_NotStrict_ServerName_Check true

Проверка отключения:

$ sudo /opt/cprocsp/bin/amd64/csptestf -tlsc -server zakupki.gov.ru -nosave

SECPKG_ATTR_PACKAGE_INFO not supported.

DEContext expired: OK if file is completely downloaded

Reply status: HTTP/1.1 200 OK

1 connections, 589 bytes in 1.735 seconds;

Total: SYS: 0,300 sec USR: 0,180 sec UTC: 1,780 sec

[ErrorCode: 0x00000000]

Какой результат будет?

==================================================================================

$ export PATH=»$(/bin/ls -d /opt/cprocsp/{s,}bin/*|tr ‘n’ ‘:’)$PATH»

$ sudo apt install alien

$ cd ~/

Скачать плагин в /home/user (автоматическая загрузка версии плагина, соответствующей Вашей ОС)

$ tar -zxf cades_linux_amd64.tar.gz

$ cd ~/cades_linux_amd64

Установить плагин:

$ sudo alien -dc cprocsp-pki-2.0.0-amd64-cades.rpm

$ sudo alien -dc cprocsp-pki-2.0.0-amd64-plugin.rpm

$ sudo dpkg -i cprocsp-pki-cades_2.0.0-2_amd64.deb cprocsp-pki-plugin_2.0.0-2_amd64.deb

Сертификаты которые ставит Crypto-Pro:

$ sudo /opt/cprocsp/bin/amd64/certmgr -list -store mRoot

Certmgr 1.1 (c) «Crypto-Pro», 2007-2022.

program for managing certificates, CRLs and stores

=============================================================================

1——-

Issuer : E=dit@minsvyaz.ru, C=RU, S=77 г. Москва, L=Москва, STREET=»125375 г. Москва, ул. Тверская, д. 7″, O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Головной удостоверяющий центр

Subject : E=dit@minsvyaz.ru, C=RU, S=77 г. Москва, L=Москва, STREET=»125375 г. Москва, ул. Тверская, д. 7″, O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Головной удостоверяющий центр

Serial : 0x34681E40CB41EF33A9A0B7C876929A29

SHA1 Hash : 8cae88bbfd404a7a53630864f9033606e1dc45e2

SubjKeyID : 8b983b891851e8ef9c0278b8eac8d420b255c95d

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 20/07/2022 12:31:14 UTC

Not valid after : 17/07/2027 12:31:14 UTC

PrivateKey Link : No

2——-

Issuer : E=dit@minsvyaz.ru, C=RU, S=77 Москва, L=г. Москва, STREET=»улица Тверская, дом 7″, O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Минкомсвязь России

Subject : E=dit@minsvyaz.ru, C=RU, S=77 Москва, L=г. Москва, STREET=»улица Тверская, дом 7″, O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Минкомсвязь России

Serial : 0x4E6D478B26F27D657F768E025CE3D393

SHA1 Hash : 4bc6dc14d97010c41a26e058ad851f81c842415a

SubjKeyID : c254f1b46bd44cb7e06d36b42390f1fec33c9b06

Signature Algorithm : ГОСТ Р 34.11-2022/34.10-2022 256 бит

PublicKey Algorithm : ГОСТ Р 34.10-2022 (512 bits)

Not valid before : 06/07/2022 12:18:06 UTC

Not valid after : 01/07/2036 12:18:06 UTC

PrivateKey Link : No

3——-

Issuer : OGRN=1037700085444, INN=007717107991, C=RU, S=Moscow, L=Moscow, O=»LLC «»Crypto-Pro»»», CN=CryptoPro GOST Root CA

Subject : OGRN=1037700085444, INN=007717107991, C=RU, S=Moscow, L=Moscow, O=»LLC «»Crypto-Pro»»», CN=CryptoPro GOST Root CA

Serial : 0x4056ED0099A9D6AF49C9FF98B9C70E70

SHA1 Hash : 34e21fc04d3576b0ada81fd081955e2778291cc5

SubjKeyID : c2364dcc24260a439625305b67579b2ac9439cd5

Signature Algorithm : ГОСТ Р 34.11-2022/34.10-2022 256 бит

PublicKey Algorithm : ГОСТ Р 34.10-2022 (512 bits)

Not valid before : 15/11/2022 14:14:09 UTC

Not valid after : 15/11/2033 14:14:09 UTC

PrivateKey Link : No

=============================================================================

[ErrorCode: 0x00000000]

Установка личного сертификата выданного казначейством:

Копируем контейнер в

$ cd /var/opt/cprocsp/keys/user

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum -verifycontext -fqcn

CSP (Type:80) v4.0.9017 KC2 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 40317331

\.HDIMAGEPRIZMA1

OK.

Total: SYS: 0,000 sec USR: 0,010 sec UTC: 0,140 sec

[ErrorCode: 0x00000000]

или

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum -verifycontext -fqcn

CSP (Type:80) v4.0.9019 KC2 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 10339523

\.HDIMAGEtest

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 0,100 sec

[ErrorCode: 0x00000000]

Установить скопированный контейнер:

$ /opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont ‘\.HDIMAGEPRIZMA1’

или

$ /opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont ‘\.HDIMAGEtest’

Просмотор личных сертификатов:

$ /opt/cprocsp/bin/amd64/certmgr -list -store uMy

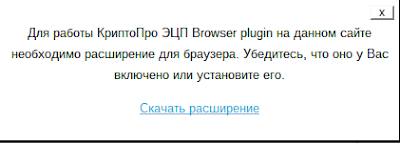

Установить расширение firefox на страничке с проверкой плагина:

Проверка плагина

Дожаться сообщения:

Проверить подпись.

Сертификат головного удостверящего центра центра уже установлен в mRoot

Просмотр:

$ sudo /opt/cprocsp/bin/amd64/certmgr -list -store mRoot

Если случайно удалили:

Скачаем и установим в mRoot

Если нужно удалить:

#$ sudo /opt/cprocsp/bin/amd64/certmgr -delete -all -store mRoot

Сертификаты zakupki.gov.ru

Качаем:

Сертификат Минкомсвязи России (Головного удостверяющего центра) ГОСТ Р 34.102022-2022

Сертификат Удостоверяющего центра Федерального казначейства ГОСТ Р 34.102022-2022

или wget

$ cd ~

Этот сертификат уже стоит, ставить не нужно:

#$ wget http://www.roskazna.ru/upload/iblock/7e3/guts_2022.cer

#$ sudo /opt/cprocsp/bin/amd64/certmgr -inst -cert -file guts_2022.cer -store mRoot

$ wget http://www.roskazna.ru/upload/iblock/acb/fk_2022.cer

$ sudo /opt/cprocsp/bin/amd64/certmgr -inst -cert -file fk_2022.cer -store mRoot

Просмотр:

$ sudo /opt/cprocsp/bin/amd64/certmgr -list -store mRoot

~$ sudo /opt/cprocsp/bin/amd64/certmgr -list -store mRoot

Certmgr 1.1 (c) «Crypto-Pro», 2007-2022.

program for managing certificates, CRLs and stores

=============================================================================

1——-

Issuer : E=dit@minsvyaz.ru, C=RU, S=77 Москва, L=г. Москва, STREET=»улица Тверская, дом 7″, O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Минкомсвязь России

Subject : E=uc_fk@roskazna.ru, S=г. Москва, INN=007710568760, OGRN=1047797019830, STREET=»Большой Златоустинский переулок, д. 6, строение 1″, L=Москва, C=RU, O=Федеральное казначейство, CN=Федеральное казначейство

Serial : 0x00B5F132D300000000015A

SHA1 Hash : ab0e24e9a206877ab7dc4625dfcceb9c18b0cb0d

SubjKeyID : c0d6d60a7d6b7ec98e39bcda89faaf942c585a8d

Signature Algorithm : ГОСТ Р 34.11-2022/34.10-2022 256 бит

PublicKey Algorithm : ГОСТ Р 34.10-2022 (512 bits)

Not valid before : 19/11/2022 15:56:01 UTC

Not valid after : 19/11/2033 15:56:01 UTC

PrivateKey Link : No

CA cert URL : http://reestr-pki.ru/cdp/guc_gost12.crt

CDP : http://reestr-pki.ru/cdp/guc_gost12.crl

CDP : http://company.rt.ru/cdp/guc_gost12.crl

CDP : http://rostelecom.ru/cdp/guc_gost12.crl

2——-

Issuer : E=dit@minsvyaz.ru, C=RU, S=77 Москва, L=г. Москва, STREET=»улица Тверская, дом 7″, O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Минкомсвязь России

Subject : E=dit@minsvyaz.ru, C=RU, S=77 Москва, L=г. Москва, STREET=»улица Тверская, дом 7″, O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Минкомсвязь России

Serial : 0x4E6D478B26F27D657F768E025CE3D393

SHA1 Hash : 4bc6dc14d97010c41a26e058ad851f81c842415a

SubjKeyID : c254f1b46bd44cb7e06d36b42390f1fec33c9b06

Signature Algorithm : ГОСТ Р 34.11-2022/34.10-2022 256 бит

PublicKey Algorithm : ГОСТ Р 34.10-2022 (512 bits)

Not valid before : 06/07/2022 12:18:06 UTC

Not valid after : 01/07/2036 12:18:06 UTC

PrivateKey Link : No

3——-

Issuer : E=dit@minsvyaz.ru, C=RU, S=77 г. Москва, L=Москва, STREET=»125375 г. Москва, ул. Тверская, д. 7″, O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Головной удостоверяющий центр

Subject : E=dit@minsvyaz.ru, C=RU, S=77 г. Москва, L=Москва, STREET=»125375 г. Москва, ул. Тверская, д. 7″, O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Головной удостоверяющий центр

Serial : 0x34681E40CB41EF33A9A0B7C876929A29

SHA1 Hash : 8cae88bbfd404a7a53630864f9033606e1dc45e2

SubjKeyID : 8b983b891851e8ef9c0278b8eac8d420b255c95d

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 20/07/2022 12:31:14 UTC

Not valid after : 17/07/2027 12:31:14 UTC

PrivateKey Link : No

4——-

Issuer : OGRN=1037700085444, INN=007717107991, C=RU, S=Moscow, L=Moscow, O=»LLC «»Crypto-Pro»»», CN=CryptoPro GOST Root CA

Subject : OGRN=1037700085444, INN=007717107991, C=RU, S=Moscow, L=Moscow, O=»LLC «»Crypto-Pro»»», CN=CryptoPro GOST Root CA

Serial : 0x4056ED0099A9D6AF49C9FF98B9C70E70

SHA1 Hash : 34e21fc04d3576b0ada81fd081955e2778291cc5

SubjKeyID : c2364dcc24260a439625305b67579b2ac9439cd5

Signature Algorithm : ГОСТ Р 34.11-2022/34.10-2022 256 бит

PublicKey Algorithm : ГОСТ Р 34.10-2022 (512 bits)

Not valid before : 15/11/2022 14:14:09 UTC

Not valid after : 15/11/2033 14:14:09 UTC

PrivateKey Link : No

=============================================================================

[ErrorCode: 0x00000000]

В принципе установивки контейнера с личным сертификтом может быть достаточно.

Проверить можно:

Проверка цепочек

$ /opt/cprocsp/bin/amd64/certmgr -list -store uMy

Смотрим:

CN=’Фёдорова Галина Борисовна’

#$ /opt/cprocsp/bin/amd64/cryptcp -sign -dn mail@vt.com -errchain /tmp/test /tmp/test.sgn

$ /opt/cprocsp/bin/amd64/cryptcp -copycert -dn mail@vt.com -df ~/t.cer

$ CP_PRINT_CHAIN_DETAIL=1 /opt/cprocsp/bin/amd64/cryptcp -copycert -dn CN=’Фёдорова Галина Борисовна’ -df ~/t.cer

…..

…..

…..

Цепочки сертификатов проверены.

Копирование сертификатов завершено.

[ErrorCode: 0x00000000]

Если в CN много кавычек, можно смотреть по e-mail из сертификата

CN=»ООО «»РОМАШКА»»»

$ CP_PRINT_CHAIN_DETAIL=1 /opt/cprocsp/bin/amd64/cryptcp -copycert -dn mail@vt.com -df ~/t.cer

…..

…..

…..

Цепочки сертификатов проверены.

Копирование сертификатов завершено.

[ErrorCode: 0x00000000]

Отмеченное до крестиков можем не делать:

Установка головного сертификата удостверяющего центра (из сертификата Калуга-Астрал):

В личном сертификате есть:

CA cert URL : http://www.dp.keydisk.ru/root/833/astral-833-2022n.cer

$ mkdir ~/CAs

$ wget -P ~/CAs $(/opt/cprocsp/bin/amd64/certmgr -list -store uMy | awk ‘/CA cert URL/ { print $5 }’)

for cert in $(ls -1 ~/CAs/*.cer); do sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -file $cert; done

или

можно посмотреть в личном сертификате

$ /opt/cprocsp/bin/amd64/certmgr -list -store uMy

…

CA cert URL : http://www.dp.keydisk.ru/root/833/astral-833-2022n.cer

….

Скачать

$ wget http://www.dp.keydisk.ru/root/833/astral-833-2022n.cer

Установить.

$ sudo /opt/cprocsp/bin/amd64/certmgr -inst -cert -file astral-833-2022n.cer -store mRoot

Проверка цепочек

$ /opt/cprocsp/bin/amd64/certmgr -list -store uMy

Смотрим:

CN=’Фёдорова Галина Борисовна’

$ /opt/cprocsp/bin/amd64/cryptcp -copycert -dn mail@vt.com -df ~/t.cer

$ CP_PRINT_CHAIN_DETAIL=1 /opt/cprocsp/bin/amd64/cryptcp -copycert -dn CN=’Фёдорова Галина Борисовна’ -df ~/t.cer

…..

…..

…..

Certificate chains are checked.

Certificate’s been copied.

[ReturnCode: 0]

или

Цепочки сертификатов проверены.

Копирование сертификатов завершено.

[ErrorCode: 0x00000000]

Plug-in для windows

Перед тем как загрузить КриптоПро ЭЦП Browser plug in для Windows, убедитесь, что на вашем АРМ активировано сертифицированное СКЗИ, и закройте все окна веб-браузера.

Rosa crypto tool

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2022 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0.2.2.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

На порядок проще использовать;— Отсутствуют различные параметры подписи.

Исходный код программы доступен в публичном репозитории на ABF:abf.io/uxteam/rosa-crypto-tool-develСистема контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

Trusted esign

Второй продукт, про который мы поговорим, это Trusted eSign от компании “Цифровые технологии”. Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ».

Главное, не путать этот продукт с Trusted.eSign – web-сервисом по работе с подписью этой же компании.

Добавление сертификатов через криптопро

Для корректной реализации КЭЦП персональные сертификаты квалифицированной электронно-цифровой подписи (СКЭЦП, СЭЦП), полученные в УЦ и записанные на ключевой носитель (токен), необходимо добавить в хранилище на своем компьютере.

На одном ПК может находиться несколько ваших личных сертификатов. Всякий раз, когда нужно поставить ЭП, система будет открывать каталог со списком, откуда пользователь сам выбирает нужный СКЭЦП.

Последние релизы CryptoPro наделены функцией автоматической установки персональных сертификатов на жесткий диск компьютера:

Далее открывается Мастер импорта сертификатов. Подтвердите согласие на операцию кнопкой «Далее». В следующей форме установите в настройках автоматический выбор хранилища для записи сертификата. Личные СКЭЦП сохраняются в папку «Личное», корневые сертификаты от УЦ — в «Доверенные».

Для завершения процедуры нажмите «Готово» и закройте окно кнопкой «Ок».

Криптопро для linux

Судя по многочисленным отзывам пользователей Linux, версия КриптоПро для этой ОС — неоднозначное решение. С одной стороны, это самое функциональное средство криптозащиты для работы с ЭП. Но если в Windows с использованием СКЗИ не возникает существенных проблем, то с Linux обычному пользователю справиться очень сложно.

CryptoPro CSP для Линукс — это консольный продукт с текстовым интерфейсом, лишенный графических средств управления.

Инсталляцию и настройку программы на ПК рекомендуется доверить системному администратору.

Криптопро для windows 10

Программа CryptoPro CSP от российского разработчика ПО «КРИПТО-ПРО» признана лидером в сегменте криптографического ПО (наряду с ViPNet).

СКЗИ обеспечивает выполнение процессов криптошифрования, которые и лежат в основе генерации КЭП. Без этой вспомогательной программы невозможно создать ЭЦ, зашифровать файл, защитить от последующих корректив посторонними лицами, обеспечить целостность и предотвратить компрометацию важных сведений.

Бесплатный дистрибутив с утилитой можно получить на официальном ресурсе:

В течение 90 дней с момента инсталляции программы доступен бесплатный пробный период, чтобы пользователь смог оценить возможности ПО. По окончании демо-периода необходимо купить лицензию (на 12 месяцев или бессрочную). Заказать ее можно непосредственно у разработчика или дистрибьютора в своем регионе.

Одну лицензию можно использовать только на одном АРМ.

Настройка «криптопро» csp

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например,

или

), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3.x. А современная версия «КриптоПро CSP» 4.0 не является 100% совместимой с 3.x. Дополнительная причина – всегда приятно иметь полную инструкцию по настройке в одном месте, а не переключаться с одного окна на другое.

Приступаем к настройке.

Настройка работы с рутокен эцп 2.0

Сделаем небольшое отступление. Для работы с электронной подписью и шифрованием нам не обойтись без ключевых пар и сертификатов. Надежное хранение закрытых ключей – один из основных факторов безопасности. А более надежных средств хранения, чем токен или смарт-карта, человечество пока не придумало.

Для работы с токенами в ОС Linux есть масса различных средств и драйверов. Для описания всех этих средств понадобится отдельная статья. Поэтому я не буду подробно описывать, как это работает, и почему нам нужны именно эти пакеты.

Устанавливаем пакеты для работы с Рутокен ЭЦП 2.0:

apt-get install libpcsclite1 pcscd libccid

Нам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

dpkg -i ./cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb ./cprocsp-rdr-rutoken-64_4.0.0-4_amd64.deb ./cprocsp-rdr-pcsc-64_4.0.0-4_amd64.deb ./lsb-cprocsp-pkcs11-64_4.0.0-4_amd64.debОтключение цифровой подписи в windows 10

Как правило, СЭЦП выдается на 12 месяцев. Просроченные сертификаты рекомендуется удалять из реестра, чтобы не занимать место в хранилище. Отключение (удаление) сертификата цифровой подписи в Windows 10 занимает не более 2 минут:

- запустите криптопровайдер через меню «Пуск»;

- выберите вкладку «Сервис» → «Удалить контейнер»;

- в открывшемся каталоге выберите сертификат для удаления;

- подтвердите действие кнопкой «Готово» и нажмите «Ок».

Ранее удаленный из системы сертификат восстановить нельзя. Он не попадает в корзину и не резервируется, а навсегда исчезает из реестра.

Плагин для линукс

Для корректной работы браузера в Линукс потребуется специальная утилита alien. Активируйте ее с помощью команды:

sudo apt install alien

Подпись средствами «криптопро csp»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

Подписать можно с помощью команды:

csptestf –sfsign –sign –in <имя файла> -out <имя файла> -my ‘Trusted eSign Test’ –detached –alg GOST94_256

Здесь,

my — параметр, в котором надо указать часть Common Name сертификата для подписи;

detached — позволяет создать открепленную подпись;

alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи.

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

csptestf –sfsignТакой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

Получаем тестовый сертификат

Перед тем как перейти непосредственно к работе с подписью, надо сгенерировать ключевую пару и создать сертификат электронной подписи. Если у вас уже есть Рутокен с контейнером «КриптоПро», то эту часть можно смело пропустить.

Резюме

Подведем итог. В конце 2022 – начале 2022 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов.

Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux.

Такое развитие не может не радовать, особенно когда это происходит под Linux.

Управление сертификатами

Чтобы просмотреть сертификаты на подключенных физических носителях, задайте в Терминале следующую команду:

/opt/cprocsp/bin/amd64/csptest -keyset-enum_cont -fqcn -verifyc

Для импорта персональных СЭЦП со всех ключевых USB-носителей выполняем команду:

/opt/cprocsp/bin/amd64/csptestf -absorb-cert

Убедитесь, что сертификаты добавлены в хранилище с помощью команды:

/opt/cprocsp/bin/amd64/certmgr -list -store uMy

Сохраненные СЭЦП отобразятся в окне Терминала в виде списка.

Удаление сертификата из реестра:

/opt/cprocsp/bin/amd64/certmgr -delete -store umy

Подробные рекомендации по установке и настройке СКЗИ в Линукс представлены в разделе «Документация».

Установка криптопро в astra linux

В последние годы многие госслужбы и частные компании взяли курс на импортозамещение, все чаще выбирая Линукс в качестве операционной системы. Особую популярность среди российских пользователей получили аналоги этой ОС — Astra Linux, Rosa Linux, ГосЛинукс и др.

Процедуру установки КриптоПро рассмотрим на примере Astra Linux (ОС на базе ядра Линукс, используемая преимущественно в бюджетных учреждениях).

Чтобы загрузить дистрибутив для инсталляции СКЗИ, зайдите в «Центр загрузок», выберите сертифицированный релиз КриптоПро и deb-пакет для скачивания (с учетом разрядности ОС).

На СКЗИ для Линукс распространяются стандартные правила лицензирования и 3-месячный демо-период для ознакомления.

Распакуйте сохраненный на ПК архив с расширением tgz. Процесс установки осуществляется через консоль с помощью ввода специальных текстовых команд. Для инсталляции в Linux есть два варианта: вручную или автоматически. Рассмотрим второй способ:

- перейдите в папку с распакованным архивом и через контекстное меню выберите команду «Открыть в терминале»;

- запустите автоматическую инсталляцию CryptoPro командой sudo./install_gui.sh — откроется Мастер установки;

- навигацию в окне Мастера осуществляйте с помощью кнопки Tab — отметьте все доступные к установке компоненты клавишей Next и нажмите «Install».

По завершении процедуры в окне Терминала появится уведомление об успешной инсталляции.

Когда закончится демо-период, купите лицензию и введите ее номер в настройках с помощью команды:

sudo/opt/cprocsp/sbin/amd64/cpconfig-license-set XXXXX-XXXXX-XXXXX-XXXXX-XXXXX

Вместо Х укажите серийный номер из лицензионного соглашения.

Процедура инсталляции криптопровайдера для других версий ОС семейства Linux предполагает аналогичный порядок действий.

Установка криптопро для mac os

Подготовка компьютера на базе MacOS для работы с цифровой подписью начинается с тех же процедур, что и для описанных выше ОС. Зайдите на официальный портал «Крипто-ПРО» и сохраните бесплатный дистрибутив КриптоПро для Mac OS:

- запустите установочный файл ru.cryptopro.csp;

- разрешите программе внести изменения на ваш ПК клавишей «Продолжить»;

- дайте согласие с условиями лицензионного соглашения;

- завершите инсталляцию клавишей «Установить»;

- дождитесь окончания и закройте окно.

Дальнейшие настройки выполняются через стандартное приложение MacOS Terminal — открывается через меню Finder → «Переход» → «Утилиты».

Для добавления сертификата в реестр подключите к компьютеру ключевой носитель и введите команду в окне Терминала:

/opt/cprocsp/bin/csptestf -absorb-certs -autoprov

Команда для проверки статуса лицензии:

/opt/cprocsp/sbin/cpconfig -license -view

Активация лицензии:

sudo /opt/cprocsp/sbin/cpconfig -license -set номер_лицензии

В качестве USB-носителя для интеграции с MacOS подойдет Рутокен Lite или Рутокен ЭЦП. Флешки eToken и JaCarta не функционируют в связке с CryptoPro для Мак ОС.

Для визирования электронной информации в Mac OS можно воспользоваться программным комплексом Trusted eSign, описанным выше.

Установка на apple mac os

Загрузите архив с Browser plugin по ссылке, разархивируйте его и установите модуль, следуя инструкции:

- в распакованной папке нажмите на документ cprocsp-pki-2.0.0 — запустится Мастер установки;

- дайте согласие с условиями лицензионного договора;

- подтвердите операцию кнопкой «Установить».

По окончании процедуры закройте окно и проверьте работу модуля на странице.

Установка программы

Вспомогательный компонент взаимодействует со всеми версиями Windows выше 2003. С полным списком поддерживаемых ОС можно ознакомиться в соответствующем разделе.

СКЗИ для Windows применима для большинства сфер электронного документооборота, где требуется юридически значимая информация, заверенная квалифицированной ЭЦП (КЭЦП):

Процедура установки КриптоПро для Windows 10 предполагает следующий порядок действий:

- запустить загруженный на ПК дистрибутив и нажать кнопку «Установить»;

- если лицензия еще не куплена, пропустить строку с серийным номером и нажать клавишу «Далее» (при наличии лицензии — ввести номер из соглашения);

- выбрать тип установки: «Обычная» — набор базовых функций, «Дополнительный опции» — формирование конфигурации вручную (для продвинутых пользователей);

- подтвердить операцию клавишей «Установить».

По завершении инсталляции рекомендуется перезапустить компьютер, чтобы изменения вступили в силу. Такой алгоритм действий применим для всех версий Windows.

После загрузки криптопровайдера остается инсталлировать драйвер USB-носителя, добавить сертификат в хранилище, настроить веб-браузер, и можно приступать к работе с ЭП.