- Что такое квалифицированная оэп?

- Общая информация

- Назначение сервиса

- Поддерживаемые форматы и стандарты

- Используемые средства электронной подписи

- Предоставление доступа к сервису

- Информирование Пользователей Удостоверяющего центра

- Защита информации

- Правила пользования Сервисом электронной подписи

- Аудит Сервиса электронной подписи

- Аутентификация в приложении mydss #

- Второй шаг. установить криптопро cloud csp.

- Замена адреса dss сервера #

- Как работает оэп?

- Как стали использовать облачные электронные подписи (оэп)?

- Как установить оэп и начать работать?

- Копирование пользовательского контейнера

- Настройка криптопро csp 5.0 #

- Облачная квалифицированная электронная подпись для торгов, как получить облачную эцп в москве

- Ответы на самые распространенные вопросы

- Преимущества

- Проверка эцп на соответствие предъявляемым требованиям

- Инструкция по экспорту эцп с локального пк на съемный диск (usb флеш-накопитель)

- Создание запроса через dss

- Создание тестового пользователя

- Третий шаг. установить сертификат из dss в локальное хранилище.

- Установка на смартфоне приложения mydss #

- Четвертый шаг. установить сертификат из криптопро dss в криптоарм.

Что такое квалифицированная оэп?

На сайте компании «КриптоПро», которая занимается разработкой и внедрением программ и приложений для работы с ЭП дается формулировка ОЭП, которая, по нашему мнению, наиболее соответствует действительности:

«Электронная подпись в облаке (облачная электронная подпись) – это вычислительная система, предоставляющая через сеть доступ к возможностям создания, проверки ЭП и интеграции этих функций в бизнес-процессы других систем».

Эта формулировка не исключает возможности для ОЭП использовать и локальное средство ЭП. Например, используя КриптоПро DSS Lite, пользователь через веб-браузер может подписывать электронный документ с помощью средства ЭП, установленного на его компьютер или планшет.

Другой вариант облачной ЭП получается при использовании средства ЭП, хранящегося на облаке. Чтобы не путать это понятие с первым, назовем такую цепочку «полностью облачной ЭП». В среде специалистов до сих пор не утихают споры по поводу ее безопасности, так как информация передается на облако.

Известно, что ЭП должна принадлежать одному собственнику. Записанную на носитель подпись владелец может хранить, например, в сейфе, чтобы ограничить доступ к ней третьих лиц. А как обеспечивается безопасность на облаке? Могут ли его взломать мошенники? Как сами разработчики гарантируют конфиденциальность информации, размещенной на облаке, и имеют ли сами доступ к ней?

Вопросами защищенности облака занимаются «безопасники» и консультирующие их юристы. Сведения должны не просто попасть на облако, но и быть обработаны и сохранены. С локальным средством все понятно: ЭП находится в защищенном пространстве пользователя.

Некоторые пользователи не доверяют надежности облака, так как не до конца понимают механизмы его действия. На облако передается ключ ЭП, а это информация, которая конфиденциальна и принадлежит конкретному человеку – собственнику. Защищенность ключа зависит от уровня безопасности средств, которые используются при аутентификации, и от ответственности владельца.

Разработчики КриптоПРО внедрили программу КриптоПро DSS, которая в тестовом режиме испытывалась экспертами. В этот сервер передаются ключи и сертификаты пользователей, а чтобы получить к ним доступ, необходимо пройти аутентификацию, которая возможна только для одного лица – владельца.

Общая информация

В целях снижения затрат на организацию защищенного, юридически значимого электронного документооборота предлагаем вам воспользоваться нашими услугами по реализации криптографических функций, связанных с созданием и проверкой электронной подписи, шифрованием и расшифрованием электронных документов – Сервис электронной подписи ООО «КРИПТО-ПРО» (СЭП).

При этом хранение ключей электронной подписи и реализация криптографических операций осуществляются централизованно в защищенной информационной системе ООО «КРИПТО-ПРО» на базе ПАК «КриптоПро DSS» и ПАКМ «КриптоПро HSM» и не требуют установки дополнительных средств криптографической защиты информации на рабочих местах пользователей.

Также посредством ПО «КриптоПро DSS Lite» возможен вариант хранения ключа электронной подписи и выполнения операций с его использованием на рабочем месте пользователя. Для этого операторам Удостоверяющих центров ООО «КРИПТО-ПРО» достаточно получить право создания для своих пользователей сертификатов, включающих лицензию на использование ПО «КриптоПро DSS Lite».

В зависимости от предъявляемых требований к применению квалифицированной или неквалифицированной электронной подписи использование Сервиса электронной подписи возможно совместно с услугами Аккредитованного или неаккредитованного Удостоверяющего центра ООО «КРИПТО-ПРО» по схеме обслуживания «Распределенная с оператором СЭП». Регламенты взаимодействия с операторами СЭП опубликованы на сайте Удостоверяющего центра:

Аккредитованный Удостоверяющий центр (схема обслуживания — распределенная с оператором СЭП)

Неаккредитованный Удостоверяющий центр (схема обслуживания — распределенная с оператором СЭП)

Для заключения договора на обслуживание оператора необходимо оформить заявку, заполнив следующую формуи выбрав «Запрос на получение статуса «Оператор СЭП» по ФЗ-63» для Аккредитованного Удостоверяющего центра или «Запрос на получение статуса «Оператор СЭП» для неаккредитованного Удостоверяющего центра ООО «КРИПТО-ПРО».

Контактная информация

По вопросам подключения к Сервису электронной подписи ООО «КРИПТО-ПРО» обращайтесь:

Назначение сервиса

Сервис электронной подписи ООО «КРИПТО-ПРО» (СЭП) предназначен для централизованного:

- Создания и хранения ключей электронной подписи Пользователей Удостоверяющего центра.

- Создания и проверки электронной подписи электронных документов различного формата криптографических сообщений.

- Взаимодействия Операторов и Пользователей с Удостоверяющим центром для получения и управления сертификатами ключей проверки электронной подписи.

Поддерживаемые форматы и стандарты

Электронная подпись создается с использованием криптографических алгоритмов в соответствии с ГОСТ Р 34.10-2001 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи», ГОСТ Р 34.

Поддерживаемые форматы криптографических сообщений:

- Электронная подпись ГОСТ 34.10 – 2001;

- Усовершенствованная подпись в соответствии с ETSI TS 101 733 «Electronic Signatures and Infrastructures (ESI); CMS Advanced Electronic Signatures (CAdES)», рекомендациями RFC 5652, «Cryptographic Message Syntax» (CAdES-BES и CAdES-X Long Type 1);

- Подпись XML-документов (XML Digital Signature, XMLDSig);

- Подпись документов PDF (Open Document Format);

- Подпись документов Microsoft Office (Office Open XML).

Используемые средства электронной подписи

Для создания и хранения ключей электронной подписи Пользователей Удостоверяющего центра, создания электронной подписи электронных документов в составе Сервиса электронной подписи используется средство электронной подписи ПАКМ «КриптоПро HSM», сертифицированное по классу защиты КВ2 от потенциального нарушителя, обладающего возможностями внутреннего администратора, т.е. уровень безопасности гарантирует защищенность хранящихся и используемых в системе ключей электронной подписи от угроз обслуживающего персонала.

Для проверки электронной подписи электронных документов используется сертифицированное средство электронной подписи СКЗИ «КриптоПро CSP».

Автоматизированная система Сервиса электронной подписи аттестована на соответствие требованиям защиты информации от несанкционированного доступа по классу 1 Г и 3 уровню защищенности Информационной системы персональных данных.

Предоставление доступа к сервису

Доступ к Сервису электронной подписи осуществляется круглосуточно в режиме 24х7 по каналам связи посредством Веб-интерфейса, предоставляемого Удостоверяющим центром, или Прикладного интерфейса, используемого для подключения Информационных систем Уполномоченной организации в соответствии с документом «ЖТЯИ.00082-01 90 02. ПАК «КриптоПро DSS». Версия 1.0. Руководство разработчика».

Аутентификация пользователей осуществляется с использованием штатного Центра идентификации в составе ПАК «КриптоПро DSS» или по протоколу SAML 2.0 (WS Security) с использованием Стороннего центра идентификации Уполномоченной организации, подключаемого к Сервису электронной подписи в соответствии с документом «ЖТЯИ.00082-01 90 01. ПАК «КриптоПро DSS». Версия 1.0. Руководство администратора».

Информирование Пользователей Удостоверяющего центра

СЭП позволяет информировать Пользователей Удостоверяющего центра посредством отправки SMS-сообщений, содержащих сведения о подключении к СЭП и подписываемых электронных документах, выполняемых операциях с ключом электронной подписи.

Защита информации

Защита от несанкционированного доступа ключей электронной подписи пользователей осуществляется с использованием сертифицированного средства криптографической защиты информации ПАКМ «КриптоПро HSM».

Обеспечение информационной безопасности подтверждается аттестатом соответствия объекта информатизации автоматизированной системы Сервиса электронной подписи требованиям по защите информации от несанкционированного доступа.

Аттестат №ТДИ 25-15 (выдан 25.09.2022 г., действителен до 25.09.2022 г.) удостоверяет, что автоматизированная система «Сервис электронной подписи ООО «КРИПТО-ПРО», расположенная по адресу: 127018, г. Москва, ул. Сущевский вал, д.

18, 17 этаж, помещение №23, предназначенная для обработки конфиденциальной информации и персональных данных, соответствует требованиям безопасности информации, предъявляемым информационным системам персональных данных третьего уровня защищенности (ЗУЗ) и автоматизированным системам класса защищенности 1Г.

Правила пользования Сервисом электронной подписи

Ключи электронной подписи формируются в СЭП в неэкспортируемом формате, т.е. недоступном для сохранения и использования на съемных ключевых носителях и рабочем месте пользователя.

При создании ключа электронной подписи в СЭП Пользователем Удостоверяющего центра должен быть установлен индивидуальный PIN-код доступа к ключевому контейнеру, содержащему ключ электронной подписи.

Создание сертификата ключа проверки электронной подписи для использования в СЭП осуществляться подключенным к СЭП Удостоверяющим центром ООО «КРИПТО-ПРО».

Использование ключа электронной подписи в СЭП подтверждается владельцем соответствующего сертификата ключа проверки электронной подписи (Пользователем УЦ) с помощью одноразового пароля, формируемого персональным ОТР-токеном владельца сертификата ключа проверки электронной подписи или высылаемого в SMS-сообщении на указанный при регистрации Пользователем УЦ мобильный телефон владельца сертификата ключа электронной подписи Пользователя УЦ, а также индивидуальным PIN-кодом доступа к ключевому контейнеру, содержащему используемый ключ электронной подписи.

Аудит Сервиса электронной подписи

Регистрация всех операций, выполняемых Операторами и Пользователями Удостоверяющего центра, осуществляется средствами СЭП. Журналы аудита выгружаются средствами СЭП и используются для контроля и анализа выполненных операций при разборе спорных вопросов и разрешении конфликтных ситуаций.

Аутентификация в приложении mydss #

Следующим действием нам потребуется пройти Аутентификацию. Потребуется подтвердить операцию с помощью установленного приложения MyDss. Запустите приложение MyDss на смартфоне, и в открывшемся запросе нажимаем Подтвердить.

Конечным результатом успешной авторизации, должно стать уведомление Установка сертификатов завершилась успехом.

На этом установка и настройка облачной электронной подписи закончена.

Купить Электронную Подпись для любых целей вы можете в нашей компании. Срок выдачи один рабочий день.

Второй шаг. установить криптопро cloud csp.

Криптопровайдер КриптоПро Cloud CSP доступен для скачивания по ссылке. Помимо дистрибутива в архиве будет также краткая инструкция по использованию. Установка дистрибутива не вызовет сложностей. Но есть одно условие, перед установкой КриптоПро Cloud CSP нужно предварительно удалить все другие криптопровайдеры.

Замена адреса dss сервера #

- Необходимо поменять текст в строке Сервер авторизации на адрес вашего сервера DSS(Адрес можно уточнить у вашего УЦ).

- Так жеизмените текств строке Сервер DSS на адрес предоставленный вашим УЦ.

- Нажимаем на кнопку Установить сертификаты.

Как работает оэп?

Рассмотрим пример, характерный для участников торгов. Допустим, поставщик направляет свое предложение на участие в тендере. До появления ОЭП подписать документ невозможно было без установленного на компьютер пользователя плагина. Этот плагин и софт локального средства сообщались друг с другом и работали в неразрывной связке.

Теперь вытащим из этой схемы флеш-накопитель: софт подключается к облачному хранилищу по защищенному каналу.

Одной из первых площадок, которая оценила возможности новых технологий и внедрила в свои процессы использование облачной ЭП, стала федеральная торговая площадка «Росэлторг».

Как стали использовать облачные электронные подписи (оэп)?

Использование электронных подписей прочно вошло во многие сферы нашей жизни. В различных компаниях сотрудников переводят на электронный документооборот (ЭДО), что делает все процессы удобными и быстрыми. Для подписания документов (договоров, актов, ведомостей, бухгалтерских отчетов и т.д.) требуется наличие электронной подписи. С помощью нее также осуществляется вход в личный кабинет пользователя ЭДО.

В своей работе применяют ЭП онлайн-специалисты и фрилансеры, которые ведут свою деятельность легально и заключают договора с заказчиками. Физические лица могут приобрести ЭП и пользоваться услугами государственных учреждений: записываться на прием в ФНС, к врачу районной больницы, подавать заявления, справки, заходить на «Госуслуги».

Наши читатели – это, в основном, участники торгов и заказчики, которые такие торги организовывают. Они тоже пользуются ЭП для входа в личный кабинет ЕИС, на электронную торговую площадку, при непосредственном участии в торгах.

Мы уже привыкли к электронной цифровой подписи (ЭЦП), которая записана на рутокен (флеш-накопитель), принадлежит одному конкретному владельцу и обеспечивает безопасность данных о нем. Сегодня аббревиатура ЭЦП уже не используется, так говорить неправильно.

На смену понятию электронной подписи, записанной на цифровой носитель, пришло понятие облачной электронной подписи (ОЭП), которая реализована с помощью современных технологий. Она не требует записи сертификата и ключа на какой-либо носитель, а хранится на специальном облаке, в связи с чем у пользователей возникает вопрос о ее надежности. В статье максимально подробно постараемся на него ответить.

Для ЭП на носителе необходима установка специальных программ на компьютер пользователя (СКЗИ) и дополнительных надстроек. В связи с тем, что на смену таким приложениям пришли облачные приложения, у IT-разработчиков появилось желание внедрить их в работу с ОЭП.

Как установить оэп и начать работать?

Для работы на локальном компьютере потребуется:

Чтобы пользоваться ОЭП на мобильном устройстве, оно должно работать на базе операционных систем не ниже Android 7.0 или iOS 8/9/10/11. Кроме этого, нужно установить приложение MyDss

Установка и настройка на смартфоне приложения MyDss

- Зайдите в приложение Play Market или Apple Store (зависит от устройства, которое Вы используете).

- В поисковую строку вбейте «MyDss» и запустите установку приложения.

- После завершения скачивания нажмите кнопку «Открыть».

4. Для начала работы система уведомит вас о необходимости сканирования QR-кода. Предоставьте камере доступ к этому действию.

5. Считайте QR-код с сертификата, который получили в УЦ.

6. Придумайте имя для сохраняемого ключа, например, «ОЭП для торгов».

7. Выберите способ авторизации (с паролем, без пароля, отпечаток пальца, Face ID).

8. Программа готова к использованию.

Установка СКЗИ КриптоПро CSP 5

Чтобы пользоваться облачной ЭП потребуется наличие операционной системы Windows 7, 8, 8.1 или 10. Проверьте, что Ваша ОС подходит для работы с ОЭП. Для этого откройте «Центр обновлений Windows» и запустите поиск и обновления компонентов Windows.

Копирование пользовательского контейнера

Прежде всего, у вас должен быть ключевой контейнер формата КриптоПро, а сертификат для него должен быть установлен в системное хранилище. Если сертификата нет, его можно выпустить на нашем тестовом сервисе (открывать через Internet Explorer). При генерации не забудьте пометить ключ как экспортируемый.

Для переноса ключа открываем системное хранилище сертификатов (Win-R – certmgr.msc – ОК), выбираем сертификат, нажимаем правой кнопкой – «Все задачи» – «Экспорт»:

В Мастере экспорта сертификатов указываем, что хотим экспортировать сертификат с закрытым ключом и выполняем экспорт в формат pfx, установив произвольный пароль.

Возвращаемся на экран управления DSS и нажимаем кнопку «Установить сертификат»:

Здесь выбираем экспортированный pfx-контейнер и нажимаем кнопку «Загрузить сертификат». В результате в списке сертификатов должен появиться ваш скопированный сертификат, который можно просмотреть.

Настройка криптопро csp 5.0 #

В операционной системе Windows: Нажимаем Пуск , переходим в папку Крипто-Про и выбираем пункт Инструменты Крипто-Про.

Далее переходим в раздел Облачный провайдер.

Облачная квалифицированная электронная подпись для торгов, как получить облачную эцп в москве

АО «ЕЭТП» – один из первых федеральных операторов электронных торгов заявил о готовности к внедрению нового инструмента. О необходимости скорейшего развития удостоверяющих центров и переходе на облачные электронные подписи не раз обсуждали в Минэкономразвития России. Как считают в ведомстве, эти инструменты позволят ускорить развитие цифровой экономики страны.

Где применяется: более двухсот сфер, в том числе государственные и коммерческие торги.

Кто может применять: заказчики и участники электронных торгов.

Где получить: процедура занимает около 30 минут . Присутствие в одной из точек выдачи Удостоверяющего центра АО «ЕЭТП» необходимо только для подтверждения личности и получения доступов к подписи.

Ответы на самые распространенные вопросы

А можно без софта на локальном компьютере?

Да, это возможно, если на ЭТП есть дополнительный сервер, который обрабатывает входящую информацию и выступает в роли этого самого локального средства. В этом случае пользователь может использовать любой браузер.

В чем отличие стандартной ЭП от облачной?

Оба эти варианта имеют общее ядро с сертификатом и уровнем безопасности. По своей сути, они аналогичны, просто меняется схема внутреннего API-шифрования при кодировке информации. В первом случае ключ извлекается из локального средства, а во втором – с виртуального (удаленного).

Для использования облачной ЭП тоже нужна авторизация?

Да. Однако теперь авторизация имеет два уровня защиты, и нет привязки к компьютеру. При этом авторизация для пользователя не вызовет никаких сложностей:

Преимущества

- Владелец стандартной ЭП на USB-носителе при утере флешки должен будет получить новый ключ. Владелец облачной ЭП просто поменяет пароль.

- Мобильность пользователя. Раньше нужно было находиться поблизости к компьютеру, на который установлены все программы и надстройки. Теперь при использовании ОЭП привязка к рабочему месту не нужна.

- Нет привязки к браузеру: раньше это был IE, а это вызывало трудности еще на этапе выбора ОС: Linux-админы находили пути обхода, а вот на Mac-устройствах это невозможно.

- Нет территориальной привязки. Пользователь не обязательно должен находиться в РФ. Раньше владельцы должны были находиться внутри страны, ввиду особенностей защиты подписей на носителях.

- Двухуровневая защита обеспечивает более надежную сохранность информации о пользователе.

- Возможность подписывать документы через приложение на смартфоне.

Проверка эцп на соответствие предъявляемым требованиям

Убедитесь, что в системе установлен и используется криптопровайдер «КриптоПро» (значок «КриптоПро CSP» в панели управления Windows™: «Пуск» – «Панель управления» – «КриптоПро CSP»).

Внимание: Перенос в сервис контейнера закрытого ключа ЭЦП возможен только в формате КриптоПро.

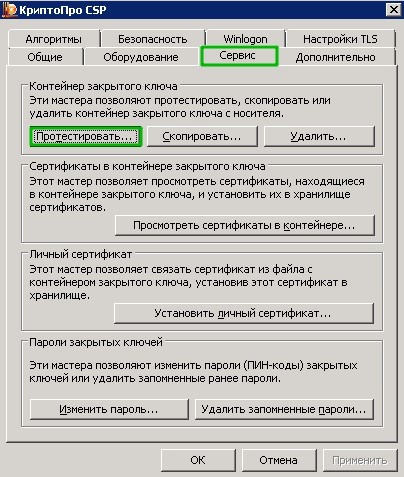

Для отображения свойств контейнера закрытого ключа, откройте Панель управления средства защиты криптографической информации (СКЗИ) «КриптоПро CSP» и перейдите на вкладку «Сервис» (Рисунок 1) и нажмите кнопку «Протестировать».

Рисунок 1 — Контрольная панель. Вкладка «Сервис»

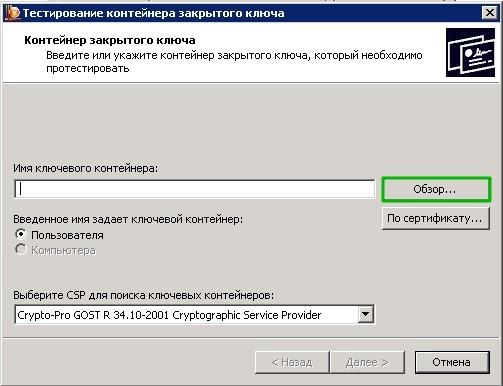

Рисунок 2 — Окно «Тестирование контейнера закрытого ключа»

На форме заполните поле «Имя ключевого контейнера». Оно может быть введено вручную или найдено в списках контейнеров (кнопка «Обзор») или сертификатов (кнопка «По сертификату»).

После того, как все поля заполнены, нажмите кнопку «Далее». Если на доступ к закрытому ключу установлен пароль, то он будет запрошен.

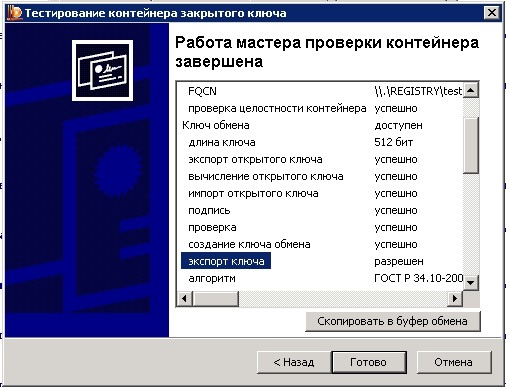

Введите пароль и нажмите кнопку «ОК». После этого откроется форма с результатом тестирования (Рисунок 3), в котором будет выведена информация о данном контейнере закрытого ключа ЭЦП.

Рисунок 3 — Итоговое окно «Тестирование контейнера закрытого ключа»

В итоговом окне (Рисунок 3) обязательно проверьте требование, предъявляемое к закрытому ключу ЭЦП: «Экспорт ключа разрешен».

Нажмите кнопку «Назад».

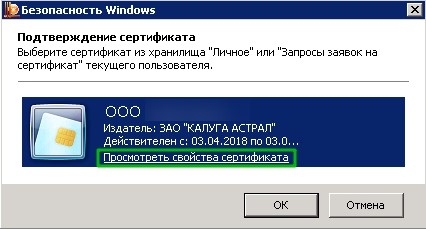

В окне «Тестирование контейнера закрытого ключа» (Рисунок 2) нажмите кнопку «По сертификату».

В открывшемся окне «Выбор сертификата» выберете связанный с экспортируемым закрытым ключом ЭЦП сертификат и нажмите на ссылку «Просмотреть свойства сертификата» (Рисунок 4).

Рисунок 4 – Окно выбора сертификата

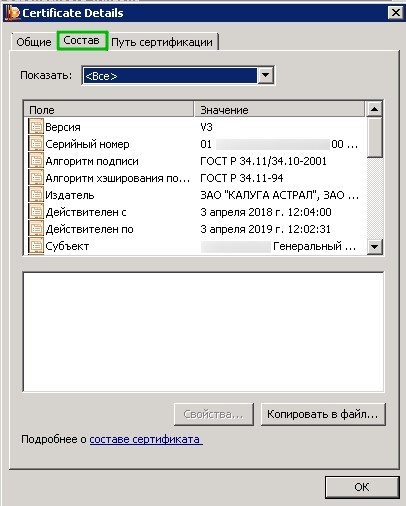

В окне «Детали сертификата» перейдите на вкладку «Состав» и проверьте следующие свойства (Рисунок 5):

Рисунок 5 — Свойства сертификата

Алгоритм хеширования подписи: ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2022.

Алгоритм подписи: ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2022.

Внимание: Действующие алгоритмы вычисления хеш-функции: ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2022, действующие алгоритмы формирования и проверки ЭЦП: ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2022.

Инструкция по экспорту эцп с локального пк на съемный диск (usb флеш-накопитель)

Откроется окно «Тестирование контейнера закрытого ключа» (Рисунок 2).

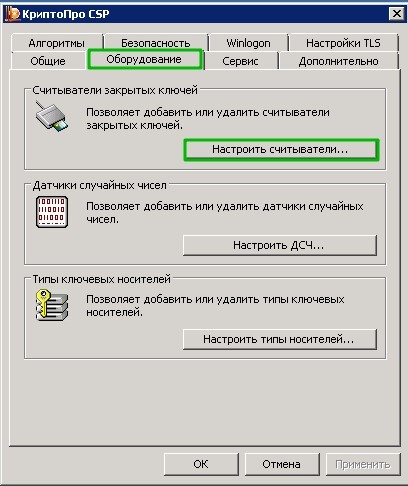

Откройте панель управления средства криптографической защиты информации (СКЗИ) КриптоПро CSP («Пуск» – «Панель управления» – «КриптоПро CSP») от имени администратора (Вкладка «Общие» — «Запустить от имени администратора») и перейдите на вкладку «Оборудование» (Рисунок 1).

Рисунок 1 – Настройка считывателей

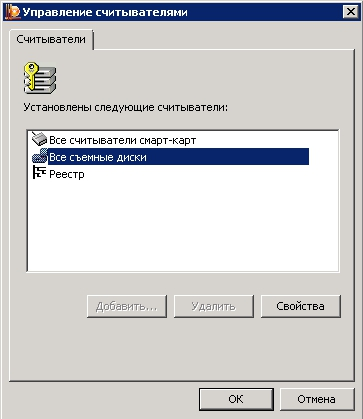

Нажмите кнопку «Настроить считыватели…». Считыватель USB флеш-накопителя и дискет устанавливается по умолчанию при установке КриптоПро CSP. Проверьте, что на закладке «Считыватели» присутствует пункт «Все съемные диски». В случае, если пункт «Все съемные диски» отсутствует, его необходимо добавить через кнопку «Добавить…» (Рисунок 2).

Рисунок 2 – Управление считывателями

Убедитесь, что чистый USB флеш-накопитель подключен и доступен.

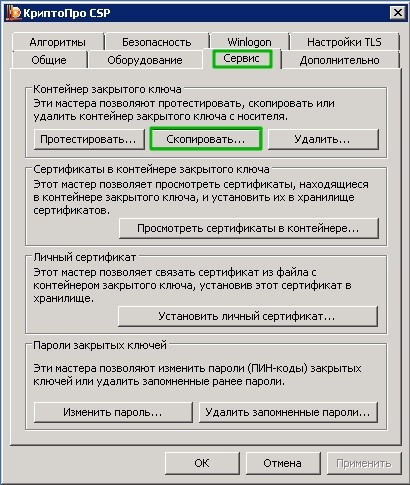

Перейдите на вкладку «Сервис» и нажмите кнопку «Скопировать».

Рисунок 3 — Вкладка «Сервис» кнопка «Скопировать»

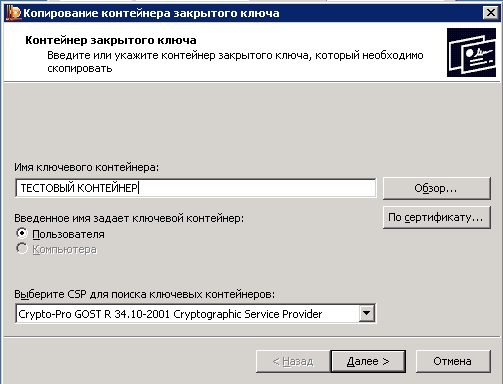

Откроется окно «Копирование контейнера закрытого ключа».

- В окне «Копирование контейнера закрытого ключа» (Рисунок 3) заполните поле «Имя ключевого контейнера». Оно может быть найдено в списках контейнеров (кнопка «Обзор») или сертификатов (кнопка «По сертификату»).

После того, как ключевой контейнер будет найден, нажмите кнопку «Далее». Если на доступ к закрытому ключу установлен пароль, то он будет запрошен.

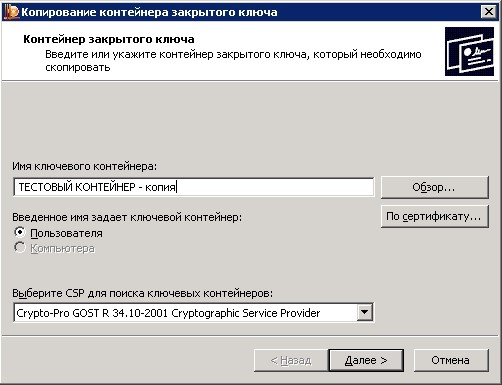

Введите пароль и нажмите кнопку «ОК». Откроется окно ввода параметров нового контейнера закрытого ключа (Рисунок 4).

Рисунок 4 — Окно ввода параметров нового контейнера закрытого ключа

Откроется окно «Копирование контейнера закрытого ключа» (Рисунок 5).

Рисунок 5 — Окно «Копирование контейнера закрытого ключа»

Введите имя нового ключевого контейнера и установите переключатель «Введенное имя задает ключевой контейнер» в положение «Пользователь».

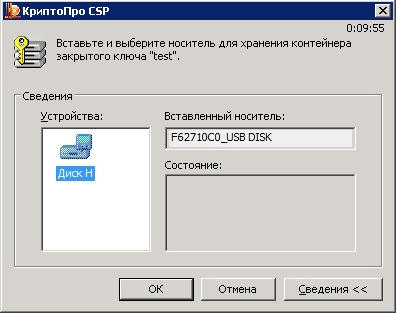

Нажмите кнопку «Готово». Откроется окно, в котором необходимо выбрать USB флеш-накопитель для размещения скопированного контейнера (Рисунок 6).

Рисунок 6 — Окно выбора носителя

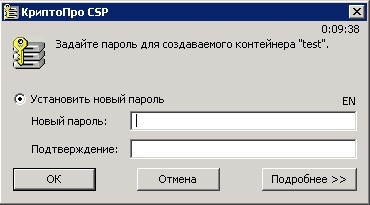

Нажмите кнопку «ОК». Откроется окно создания пароля на доступ к контейнеру закрытого ключа (Рисунок 7).

Рисунок 7 — Окно ввода пароля

На данном шаге следует создать пароль для нового контейнера закрытого ключа и подтвердите его. Этим паролем будет защищена цифровая подпись, его понадобится вводить при каждом обращении к ней. После ввода необходимых данных нажмите кнопку «ОК». Средство криптографической защиты информации (СКЗИ) «КриптоПро CSP» осуществит копирование контейнера закрытого ключа на USB флеш-накопитель.

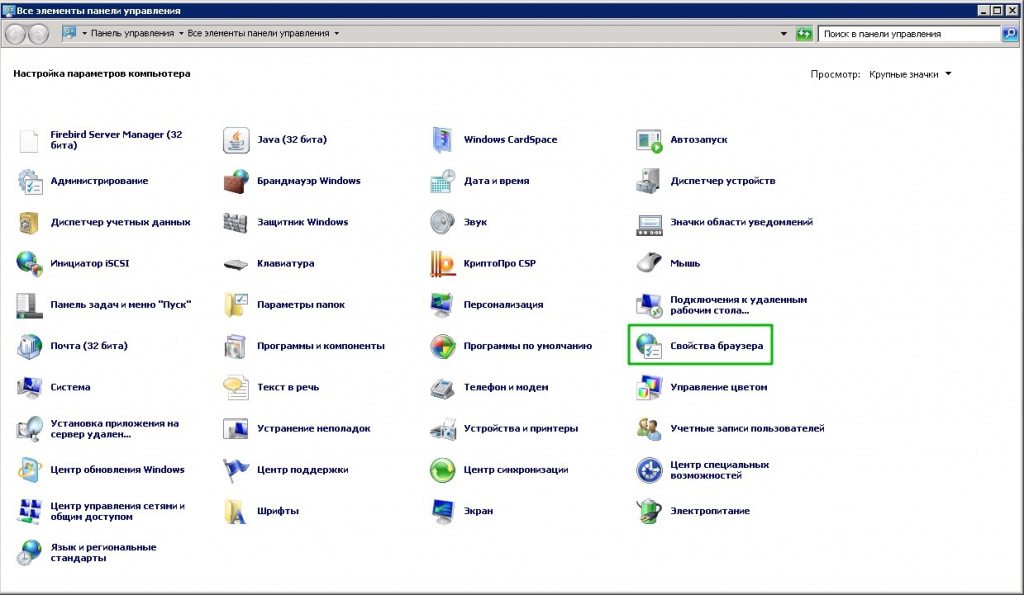

Для копирования открытого ключа ЭЦП запустите панель настройки Internet Explorer™ («Пуск» – «Панель управления» – «Свойства браузера» (Рисунок 8)) и перейдите на вкладку «Содержание» (Рисунок 9).

Рисунок 8 — «Панель управления» – «Свойства браузера»

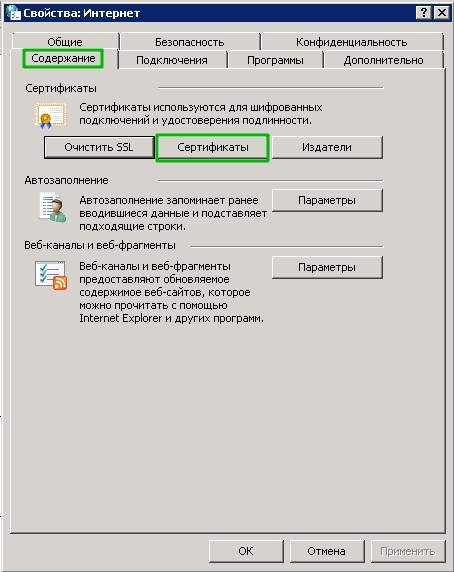

Рисунок 9 — «Свойства браузера» — «Содержание» — «Сертификаты»;

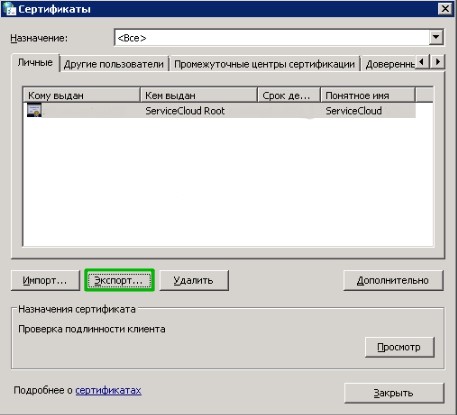

На вкладке «Содержание» нажмите на кнопку «Сертификаты». В окне «Сертификаты» выберете связанный с закрытым ключом сертификат ЭЦП и нажмите кнопку «Экспорт…» (Рисунок 10).

Рисунок 10 – Оснастка «Сертификаты»

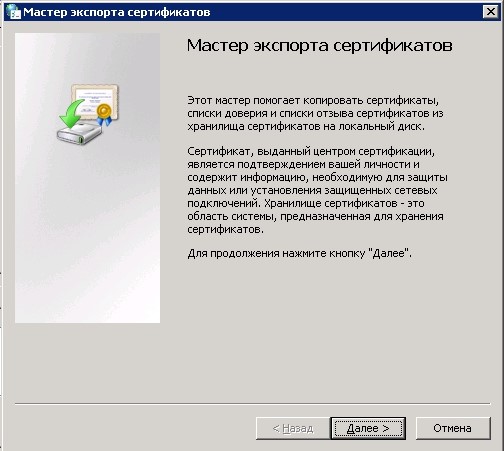

Откроется окно «Мастер экспорта сертификатов» (Рисунок 11).

Рисунок 11 – Мастер экспорта сертификатов

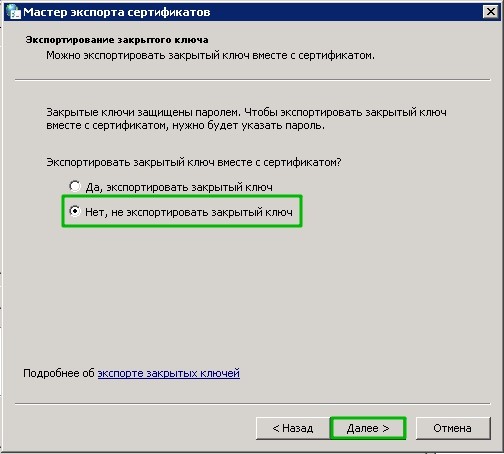

В открывшемся окне мастера экспорта сертификатов нажмите кнопку «Далее». На следующем шаге откажитесь от экспорта закрытого ключа, установив флажок «Нет, не экспортировать закрытый ключ» (Рисунок 12) и нажмите кнопку «Далее».

Рисунок 12 – Выбор типа ключей для экспорта

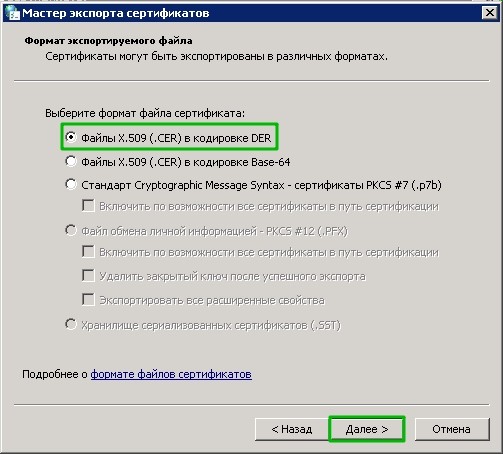

На следующем шаге выберете формат файла сертификата ЭЦП, установив переключатель в поле «Файлы X.509 (.CER) в кодировке DER», и нажмите кнопку «Далее» (Рисунок 13).

Рисунок 13 – Выбор формата файла сертификата ЭЦП

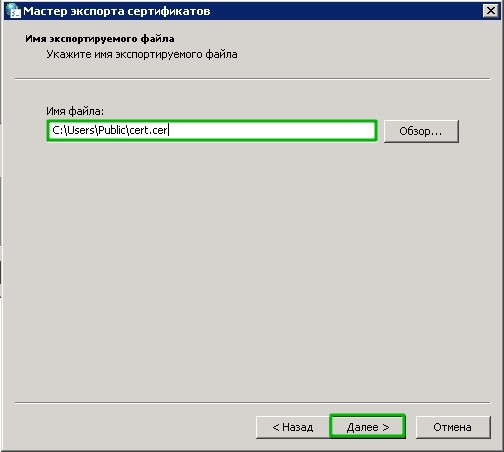

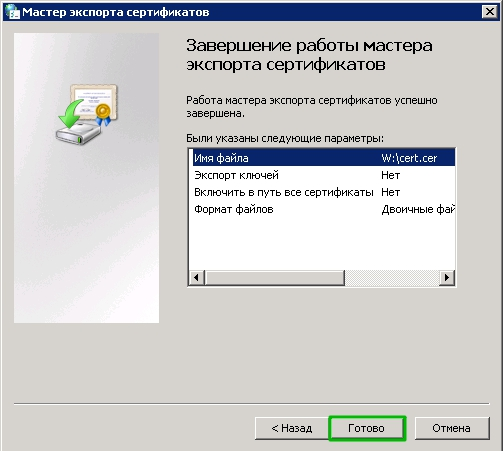

На завершающем этапе укажите имя и расположение файла и нажмите кнопку «Далее». На последнем шаге мастера проверьте выбранные параметры и нажмите кнопку «Готово» (Рисунки 14 и 15).

Рисунок 14 – Указание пути сохранения и наименования сертификата

Рисунок 15 – Сохранение сертификата ЭЦП

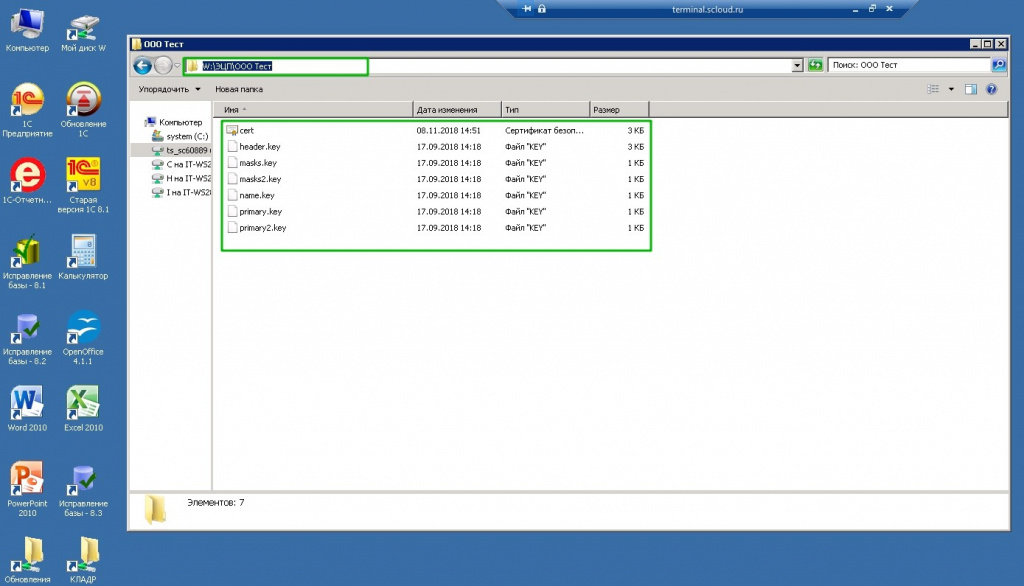

Файлы полученные в результате вышеописанных манипуляций следует поместить в папку и скопировать в облако по пути «W:ЭЦП». Данная папка доступна только основному пользователю.

В результате должно получиться примерно следующее «W:ЭЦПООО Тест» (рисунок 16).

Рисунок 16 — ЭЦП скопирован в облако.

Далее следует составить обращение в техническую поддержку из Личного кабинета с просьбой установить ЭЦП.

Установка производится специалистами по информационной безопасности, они работают по будням с 9 до 22 по Мск. В заявке следует указать название папки, в которую вы сохранили ЭЦП.

Если Ваши ключи выпущены с помощью СКЗИ VipNet, то работать на терминальной ферме (через удаленный рабочий стол или RemoteApp) они не будут. В таком случае работа может производиться на локальном ПК с использованием тонкого клиента, подробнее об установке и работе в тонком клиенте .

Если вариант работы в тонком клиенте Вам не подходит, то ЭЦП следует перевыпустить через КриптоПро, по вопросу одобрения заявки на переиздание сертификата следует обращаться в свою обслуживающую организацию.

Создание запроса через dss

Второй путь получения сертификата — это создание запроса на УЦ, который непосредственно подключен к DSS.

Нажимаем «Создать запрос на сертификат», вводим данные (обязательно только поле CN) и создаём запрос. Во всплывающем окне ПИН-код можно оставить пустым.

Выпущенный сертификат сразу попадает в список и также доступен для просмотра.

Создание тестового пользователя

Первым делом, заведем пользователя на тестовом сервере. Для этого зайдем в его веб-интерфейс и нажмем кнопку «Регистрация»:

Заполним форму регистрации и подтвердим создание пользователя:

После регистрации мы попадаем на основной экран пользователя, где перечислены сертификаты, соответствующие хранящимся на сервере закрытым ключам. У нового пользователя, разумеется, сертификатов нет. Есть два пути, как их добавить: скопировать существующий контейнер и создать новый. Рассмотрим оба.

Третий шаг. установить сертификат из dss в локальное хранилище.

Найти в папке Tools утилиту cptools и запустить ее. входящую в дистрибутив КриптоПро Cloud CSP.

Установка на смартфоне приложения mydss #

Запускаем приложение Play Маркет или Apple store в зависимости от типа вашего устройства. В форме поиске, введите myDSS и нажмите кнопку Установить. После окончания установки нажимаем на кнопку Открыть.

Четвертый шаг. установить сертификат из криптопро dss в криптоарм.

В начале открываем программу КриптоПро CSP. Выбираем вкладку «Сервис» и кнопку «Просмотреть сертификаты в контейнере…».

В списке ключевых контейнеров находим тот, чей тип считывателя называется DSS keys.

Выбрав нужный контейнер, нажать «OK» и «Далее». Затем в окне «Сертификат для просмотра» нажимаем «Установить». Появится сообщение об успешной установке сертификата в хранилище «Личные». Нажимаем «Готово».

Сертификат из облачного хранилища КриптоПро DSS успешно установлен. Открываем программу КриптоАРМ находим его в «Личном хранилище сертификатов». С этого момента, данный сертификат можно использовать для подписи любых файлов, находящихся на локальном компьютера.

Ключ подписи по прежнему хранится в облаке. Интернет и телефон по прежнему необходимы для подписи. Но теперь вы можете подписывать любые файлы без ограничений. Можете подписывать их прямо с рабочего стола не запуская браузер и не заходя на страницу веб-сервиса. Или подписывать из знакомого приложения.

Резюмируя, порталы и веб-сервисы, предлагающие облачную подпись становятся с каждым годом все более доступными и массовыми. Но в силу своей специфики у такого вида подписей есть ряд ограничений, главное из которых привязанность к определенной информационной системе.